GrammaTech, ein Anbieter von Software-Analyse-Werkzeugen, launcht CodeSentry. Das Tool führt eine Analyse der Softwarezusammensetzung (Software Composition Analysis / SCA) durch und inventarisiert Code von Drittanbietern, um darin enthaltene Schwachstellen zu erkennen.

Das Tool identifiziert auf diese Weise mögliche Problemstellen und ermöglicht es Sicherheitsexperten, Risiken während des gesamten Software-Lebenszyklus schnell und einfach abzuschätzen und zu verwalten.

Leistungsfähige Binäranalyse der Komponenten

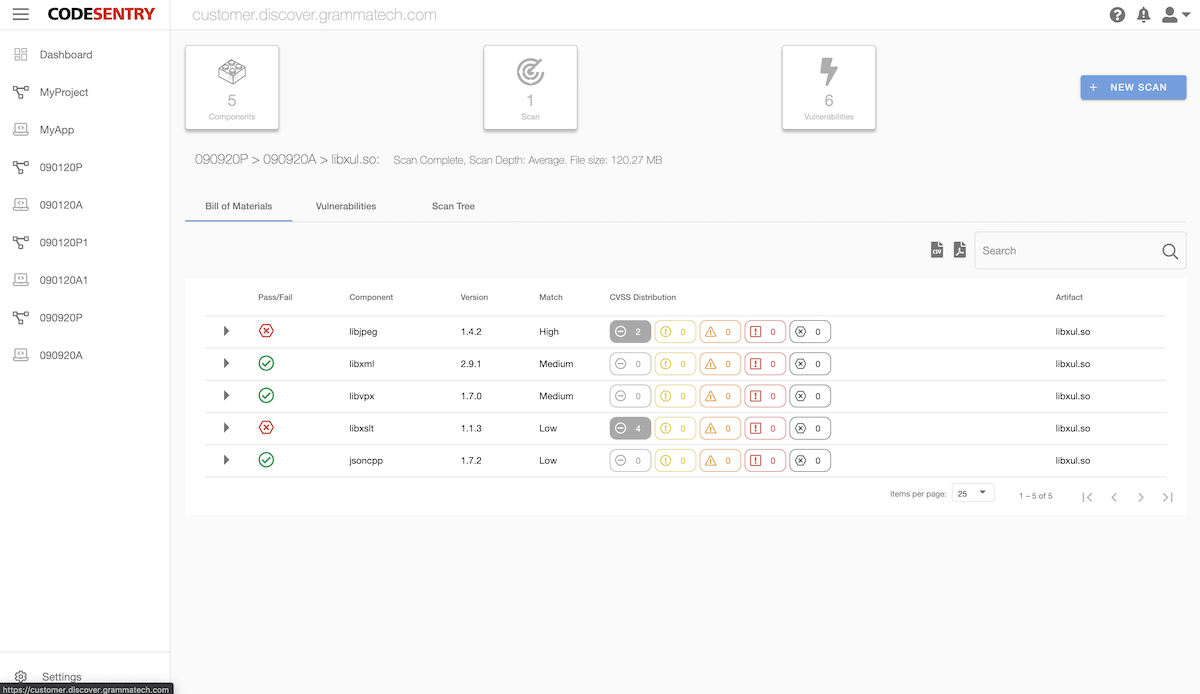

CodeSentry nutzt eine leistungsfähige Binäranalyse, um eine detaillierte Komponentenliste, auch als Software Bill of Materials (SBOM) bezeichnet, zu erstellen und die dafür bekannten Schwachstellen aufzuzeigen. Drittanbietersoftware kann als Quellcode oder in Binärform verarbeitet werden. Die zugrundeliegenden Komponenten sind der Organisation, die sie verwendet, möglicherweise unbekannt. Es kann sich hierbei um Open Source, Commercial-Off-The-Shelf (COTS) oder Code aus Auftragsentwicklung handeln. Das Tool ist in der Lage, die damit verbundenen Komponenten und deren Schwachstellen zu erkennen. Dies sind beispielsweise sowohl Netzwerk- und GUI-Komponenten als auch Authentifizierungsebenen.

Spezialisierte Angriffe auf Komponenten von Drittanbietern nehmen zu

Die Notwendigkeit einer solchen Prüfung von Drittanbieterkomponenten wurde in den letzten Jahren durch hochspezialisierte Angriffe immer deutlicher. Diese Attacken zielen darauf ab, bekannte Open-Source-Schwachstellen in Drittanbieterkomponenten auszunutzen. Laut Gartner haben diese Risiken innerhalb der Software-Lieferkette zunehmend an Bedeutung gewonnen. Im Gegensatz zu Schwachstellen, die durch Unachtsamkeit in der Softwareentwicklung entstehen, steigt die Zahl der Fälle, bei denen schädlicher Code mit Absicht von Angreifern in Open-Source-Code eingefügt wird.

Bild: grammatech.com

Sicherung des modernen Software-Stacks

CodeSentry basiert auf GrammaTechs Binär-Code-Analyse und Machine-Learning-Technologie. Das Tool liefert tiefgehende Einsichten in die Software, ohne dass der Quellcode verfügbar sein muss.

- Einfache Nutzung über eine Schnittstelle zum Hochladen von Anwendungen, die native Binärdateien, Zip-Dateien und andere Archive akzeptiert. Für die Binärdateien sind keine Debug-Informationen erforderlich, sie können auf beliebigen Instruction Set Architectures (ISAs) basieren.

- Analyse des tatsächlich auszuführenden Codes anstatt der Build-Umgebung: Durch Weglassen des überflüssigen Codes der Build-Umgebung wird die False-Positive-Rate deutlich gesenkt.

- Identifizierung von Komponenten in nativen Binärdateien durch eine Vielzahl von Algorithmen zur Komponentenvergleichsbestimmun

g.Erfassung von Versionsnummernbereichen, Erstellung eines Software Bill of Materials (SBOM) mit Links zu CVE und CVSS-Ergebnissen.

www.grammatech.com