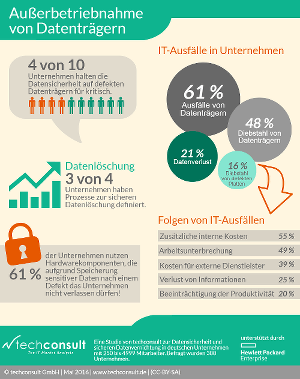

Datensicherheit auf defekten Datenträgern noch immer kritisch

61 Prozent der Unternehmen haben Hardwarekomponenten im Einsatz, die aufgrund der Speicherung sensitiver Daten nach einem Defekt das Unternehmen nicht verlassen dürfen, auch nicht zu Reparaturzwecken. Dennoch kam es gerade auch bei diesen Unternehmen zu überdurchschnittlich zu Ausfällen und Datenverlusten. Bei 30 Prozent dieser Unternehmen kam es mindestens einmal im vergangenen Jahr zum Datendiebstahl, in jedem fünften Unternehmen wurden defekte Platten gestohlen. 10 Prozent waren sogar mehrfach im Jahr betroffen. Das ist dramatisch, wenn man die Folgen bedenkt. Auf der einen Seite steht der rechtliche Schaden, wenn sensible Daten in die Hände Unbefugter gelangen, auf der Seite steht der die beeinträchtigte Produktivität, der Arbeitsausfall und der sich auch daraus ergebende monetäre Schaden. Das spricht für einen Bedarf an sicheren Lösungen zur dauerhaften und sicheren Datenzerstörung.

Eingesetzte Methoden zur Datenvernichtung

Die Unternehmen greifen zur Datenvernichtung auf ganz unterschiedliche Methoden zurück. 42 Prozent der Unternehmen gaben an, zur Zerstörung der Datenträger „Schredder-Services“ zu nutzen. Die Geräte zur Vernichtung von Datenträgern sind häufig groß, komplex in der Bedienung und teuer. Dennoch zerstört über die Hälfte derer die Datenträger vor Ort im eigenen Unternehmen, da sie auf Grund sensitiver Daten das Unternehmen nicht verlassen dürfen.

39 Prozent lassen die Datenträger nach standardisierten Verfahren mittels Software überschreiben. Dabei ist darauf zu achten, dass vor allem sensible Daten mehrmals überschrieben werden müssen. Geschieht dies nicht, können die Daten wieder reproduziert werden. Eine weitere zum Einsatz kommende Alternative ist die Entmagnetisierung, die von einem Drittel der Unternehmen genannt wurde.

Über die Studie

Die Studie zur Datensicherheit sicheren Datenvernichtung in deutschen Unternehmen wurde von der techconsult GmbH im Auftrag von Hewlett Packard Enterprise konzipiert und durchgeführt. Im Februar 2016 wurden 300 Unternehmen der Größenklasse 250 bis 4999 Mitarbeiter zum Thema Datenschutz und sichere Außerbetriebnahme von Datenträgern befragt. Die Stichprobe verteilt sich über alle Branchen. Ansprechpartner waren in erster Linie IT-Leiter, Leiter für Datenschutz und Datensicherheit sowie Geschäftsführer.

Alle weiteren Ergebnisse stehen im Bericht zur Studie „Spurlose Datensicherheit noch nicht erreicht“, zum Download zur Verfügung.