Cl0p (auch als Clop geschrieben) ist eine hochentwickelte Ransomware-Familie, die seit 2019 aktiv ist und zu den gefährlichsten Cyber-Bedrohungen weltweit zählt.

Inhalt

Im Gegensatz zu herkömmlicher Schadsoftware verfolgt Cl0p einen doppelten Erpressungsansatz: Die Angreifer verschlüsseln nicht nur die Daten ihrer Opfer, sondern stehlen diese zunächst und drohen mit deren Veröffentlichung im Internet. Diese Kombination macht Cl0p besonders gefährlich und finanziell verheerend für betroffene Organisationen.

Die Ransomware ist eine Weiterentwicklung der CryptoMix-Malware-Familie und richtet sich gezielt gegen Unternehmen, Behörden und Organisationen aller Größenordnungen. Anders als viele andere Ransomware-Varianten konzentriert sich Cl0p nicht auf Massenangriffe gegen Privatpersonen, sondern auf sorgfältig ausgewählte, hochwertige Ziele mit der Aussicht auf millionenschwere Lösegeldzahlungen.

Wer steckt hinter Cl0p Ransomware?

Hinter Cl0p steht vermutlich die cyberkriminelle Gruppe TA505 (auch als FIN11 bekannt), eine russischsprachige Organisation mit mutmaßlichen Verbindungen nach Osteuropa. Die Gruppe gilt als äußerst professionell organisiert und betreibt ihre Aktivitäten wie ein Wirtschaftsunternehmen, also mit klaren Strukturen, Spezialisierungen und einem ausgefeilten Geschäftsmodell.

Cl0p operiert nach dem Ransomware-as-a-Service-Prinzip (RaaS). Dabei entwickelt und verwaltet eine Kerngruppe die Malware und die Infrastruktur, während sogenannte “Affiliates” – externe Partner – die eigentlichen Angriffe durchführen. Die erbeuteten Lösegelder werden zwischen den Entwicklern und den Affiliates aufgeteilt, wobei die Aufteilung je nach Vereinbarung variiert.

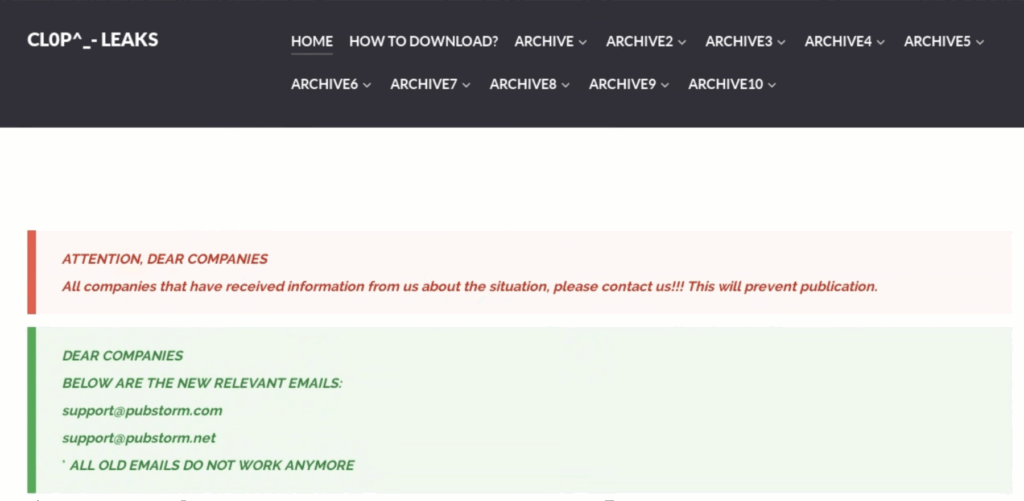

Die Gruppe unterhält eine professionelle “Leak-Site” im Darknet, auf der sie gestohlene Daten von Opfern veröffentlicht, die sich weigern zu zahlen. Diese Website fungiert sowohl als Druckmittel als auch als Werbeplattform für die eigenen “Erfolge”.

Wie funktioniert Cl0p Ransomware technisch?

Cl0p nutzt eine Kombination aus RSA- und AES-Verschlüsselung. Das sind zwei äußerst sichere kryptographische Verfahren. Nach der Infektion durchsucht die Malware das System nach bestimmten Dateitypen und verschlüsselt diese. An die betroffenen Dateien wird die Endung “.clop” oder “.C_L_O_P” angehängt, was sie für das Betriebssystem unlesbar macht.

Eine der gefährlichsten Eigenschaften von Cl0p ist die Fähigkeit, Sicherheitsmaßnahmen zu erkennen und auszuschalten. Die Malware kann über 600 verschiedene Windows-Prozesse identifizieren und beenden, darunter:

- Antiviren-Programme und Endpoint-Security-Lösungen

- Datenbank-Dienste (um maximale Unterbrechung zu verursachen)

- Backup-Software (um Wiederherstellung zu verhindern)

- System-Recovery-Tools

Bevor die eigentliche Verschlüsselung beginnt, manipuliert Cl0p das Windows-Betriebssystem systematisch:

- Löscht alle Shadow Copies (Windows-Schattenkopien), die zur Wiederherstellung dienen könnten

- Deaktiviert Windows Defender und andere integrierte Sicherheitsfunktionen

- Schaltet den Windows Error Recovery-Modus aus

- Modifiziert die Windows-Registrierung, um Persistenz zu erreichen

Diese Vorbereitungen stellen sicher, dass Opfer keine einfachen Wiederherstellungsoptionen haben und maximalen Druck verspüren, das Lösegeld zu zahlen.

Wie infiziert Cl0p Ransomware Systeme?

Cl0p nutzt verschiedene Angriffsvektoren, um in Unternehmensnetzwerke einzudringen:

1. Phishing-Kampagnen: Trotz aller technischen Fortschritte bleibt der Mensch oft das schwächste Glied. Die Cl0p-Gruppe versendet gezielt gestaltete E-Mails mit schädlichen Anhängen oder Links. Diese Spear-Phishing-Nachrichten sind häufig so professionell gestaltet, dass sie von legitimen Geschäfts-E-Mails kaum zu unterscheiden sind.

2. Ausnutzung von Software-Schwachstellen: Hier zeigt sich die besondere Gefährlichkeit von Cl0p. Die Gruppe ist bekannt dafür, Zero-Day-Schwachstellen, also bislang unbekannte Sicherheitslücken, in weit verbreiteter Unternehmenssoftware zu identifizieren und auszunutzen. Dies ermöglicht sogenannte Supply-Chain-Angriffe, bei denen nicht einzelne Unternehmen, sondern die von vielen genutzte Software kompromittiert wird.

3. Kompromittierte Remote-Zugänge: Unsichere oder schlecht geschützte Remote Desktop Protocol (RDP)-Verbindungen sind ein weiterer beliebter Angriffsvektor. In Zeiten von Homeoffice und Remote-Arbeit haben viele Unternehmen ihre externen Zugriffsmöglichkeiten erweitert, oft ohne ausreichende Sicherheitsmaßnahmen.

4. Gestohlene Zugangsdaten: Die Gruppe kauft auch Zugangsdaten zu Unternehmensnetzwerken im Darknet oder nutzt bereits bei früheren Datenlecks kompromittierte Credentials.

Was macht die Oracle E-Business Suite-Attacke so besonders?

Ein aktuelles und besonders alarmierendes Beispiel für die Vorgehensweise von Cl0p ist der Angriff auf Oracle E-Business Suite (EBS), eine der weltweit am häufigsten eingesetzten Unternehmenssoftware-Lösungen.

Nach Recherchen von Google-Forschern begann die Kampagne bereits im Juli 2024, blieb aber monatelang unentdeckt. Cl0p nutzte eine Exploit-Chain aus mehreren Schwachstellen, einschließlich der CVE-2025-61882, die es ermöglichte, ohne jegliche Authentifizierung Remote Code Execution (RCE) durchzuführen. Das bedeutet: Die Angreifer konnten beliebigen Code auf den Zielsystemen ausführen, ohne sich anmelden zu müssen.

Warum Oracle EBS? Oracle E-Business Suite wird von Tausenden Unternehmen weltweit für geschäftskritische Prozesse genutzt:

- Kundenbeziehungsmanagement

- Lieferkettensteuerung

- Fertigungsplanung

- Finanz- und Buchhaltungssysteme

- Personalverwaltung

- Logistik und Lagerbestandsführung

Die Kompromittierung dieser Systeme bedeutet Zugang zu den sensibelsten Geschäftsdaten eines Unternehmens.

Das Perfide an diesem Angriff war das Timing. Oracle meldete die Schwachstelle erst am 2. Oktober offiziell, während Cl0p sie bereits seit Juli aktiv ausnutzte. Die meisten Unternehmen waren somit monatelang verwundbar, ohne es zu wissen. Viele erfuhren erst im August durch eine Erpresser-E-Mail von der Kompromittierung.

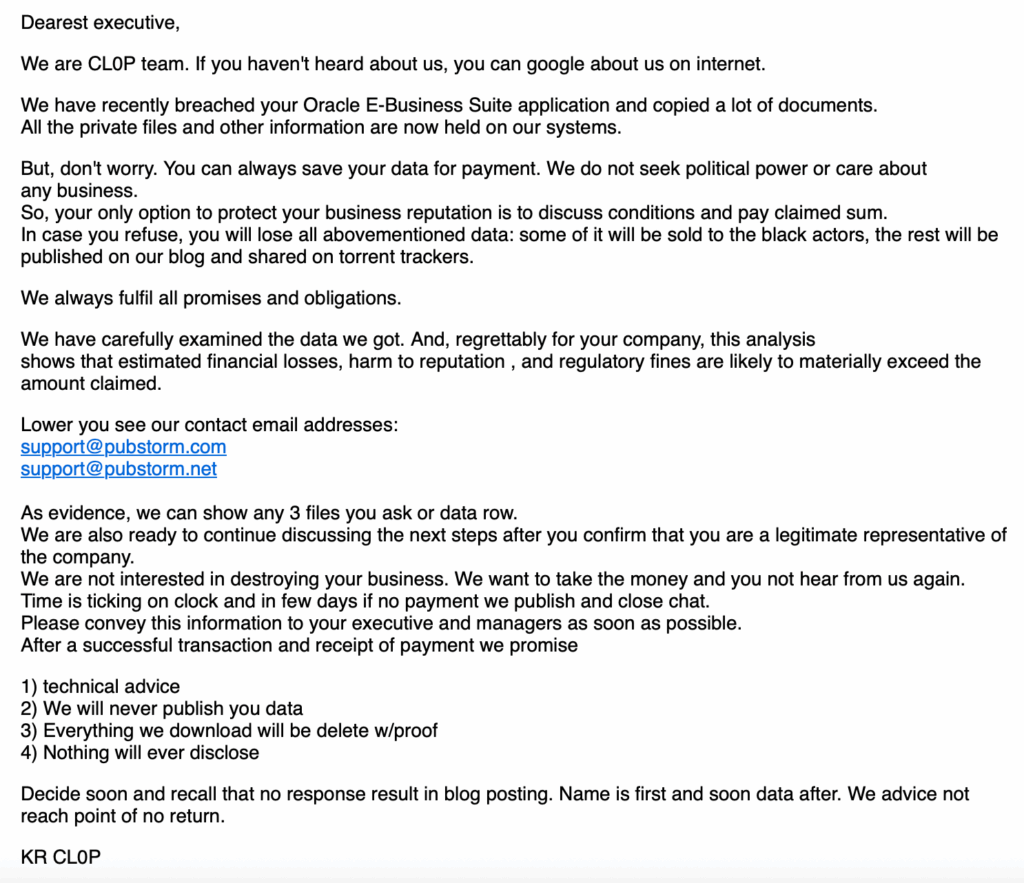

Die von Cl0p versendeten E-Mails folgen einem zynischen Muster. Sie beginnen mit der höflichen Anrede “Dearest Executive” und informieren das Opfer: “We have recently breached your Oracle E-Business Suite application and copied a lot of documents.” Die Nachricht fährt fort: “All the private files and other information are now held on our systems. But don’t worry. You can always save your data for payment” und fordert die Empfänger auf, ihre “business reputation” zu schützen und die geforderte Summe zu zahlen.

Wer diese E-Mail ignoriert oder sich weigert zu zahlen, dessen gestohlene Daten werden auf der Cl0p-Leak-Site im Darknet veröffentlicht und stehen dort zum Download bereit, für Konkurrenten, Kriminelle oder jeden anderen Interessierten.

Was sind die bekanntesten Cl0p-Angriffskampagnen?

MOVEit Transfer (2023): Dies gilt als einer der verheerendsten Cyberangriffe der Geschichte. Cl0p nutzte eine Zero-Day-Schwachstelle in MOVEit Transfer, aus einer weit verbreiteten Software für sicheren Dateitransfer. Betroffen waren Hunderte von Organisationen weltweit, darunter: Regierungsbehörden in den USA und Europa, Große Universitäten und Bildungseinrichtungen, Finanzdienstleister und Versicherungen sowie Gesundheitsorganisationen mit sensiblen Patientendaten

Der geschätzte Gesamtschaden belief sich auf mehrere Milliarden Dollar. Allein die direkten Kosten für Wiederherstellung, forensische Analysen und Compliance-Maßnahmen waren enorm, ganz zu schweigen von den Reputationsschäden.

Accellion FTA (2020-2021): Ein ähnlich gelagerter Angriff auf die Accellion File Transfer Appliance, eine ältere, aber immer noch weit verbreitete Lösung für sicheren Datentransfer. Auch hier waren Hunderte Organisationen betroffen, darunter namhafte Universitäten, Anwaltskanzleien und Unternehmen.

Oracle E-Business Suite (2024-2025): Wie oben beschrieben, der jüngste große Schlag, der Dutzende von Organisationen weltweit traf und die Verwundbarkeit selbst modernster Unternehmenssoftware demonstrierte.

Was unterscheidet Cl0p von anderer Ransomware?

Jed Hackergrupp hat ihren eigenen Stil und fokussiert sich auf ihre Kernkompetenzen, so auch Cl0p:

Double Extortion: Während klassische Ransomware “nur” Daten verschlüsselt, verfolgt Cl0p einen zweigleisigen Ansatz:

- Datenexfiltration: Vor der Verschlüsselung werden große Mengen sensibler Daten gestohlen

- Verschlüsselung: Anschließend werden die Systeme verschlüsselt

Dies bedeutet, dass selbst Organisationen mit guten Backup-Strategien unter Druck stehen, da die Veröffentlichung der gestohlenen Daten droht.

Fokus auf Supply-Chain-Angriffe: Cl0p hat sich darauf spezialisiert, nicht einzelne Unternehmen anzugreifen, sondern Software und Dienste, die von vielen Organisationen genutzt werden. Ein einziger erfolgreicher Exploit kann so Hunderte oder Tausende Opfer gleichzeitig treffen.

Professionalisierung: Die Cl0p-Gruppe agiert mit einer Professionalität, die eher an ein Wirtschaftsunternehmen als an eine kriminelle Organisation erinnert:

- Strukturierte Kommunikation mit Opfern

- “Kundenservice” für zahlungswillige Opfer

- Verhandlungsbereitschaft bei Lösegeldforderungen

- Öffentlichkeitsarbeit durch die Leak-Site

Strategische Weiterentwicklung: Der Oracle-Angriff zeigt eine neue Entwicklung: Der Fokus verschiebt sich von lauter Verschlüsselung zu stiller Datenexfiltration. Dies hat mehrere Vorteile für die Angreifer:

- Längere Verweildauer im Netzwerk ohne Entdeckung

- Keine Alarmierung durch Verschlüsselungsprozesse

- Weniger Abhängigkeit von erfolgreicher Verschlüsselung

- Reine Erpressung durch Veröffentlichungsdrohung

Wie hoch sind die finanziellen Schäden?

Die Cl0p-Gruppe fordert typischerweise Lösegelder zwischen mehreren hunderttausend und mehreren Millionen Dollar. In Einzelfällen wurden Summen von über 10 Millionen Dollar gefordert. Die genaue Höhe richtet sich nach Größe und Finanzkraft des Opfers, der Sensibilität der gestohlenen Daten sowie den Auswirkungen der Betriebsunterbrechung.

Die tatsächlichen Kosten übersteigen die Lösegeldforderungen jedoch bei weitem. Hinzu kommen Betriebsunterbrechungen und Produktionsausfälle, forensische Untersuchungen und IT-Wiederherstellung, rechtliche Kosten und Anwaltsgebühren sowie Meldepflichten und regulatorische Verfahren. DSGVO-Bußgelder bei Datenschutzverletzungen können ebenso anfallen wie Kundenentschädigungen und Vertragsstrafen. Langfristig leiden Unternehmen unter Reputationsschäden und Vertrauensverlust, während gleichzeitig die Cyber-Versicherungsprämien steigen. Studien zeigen, dass die Gesamtkosten eines erfolgreichen Ransomware-Angriffs das 5- bis 10-fache der reinen Lösegeldforderung betragen können.

Wie können sich Organisationen schützen?

Der Schutz vor Cl0p Ransomware erfordert einen mehrschichtigen Ansatz, der technische, organisatorische und personelle Maßnahmen kombiniert. Im technischen Bereich ist regelmäßiges und zeitnahes Patch-Management essentiell, besonders für exponierte Systeme wie Dateitransfer-Software, ERP-Systeme wie Oracle EBS, Remote-Access-Lösungen und Web-Applikationen. Die Netzwerksegmentierung trägt dazu bei, kritische Systeme vom Rest des Netzwerks zu trennen und laterale Bewegungen von Angreifern zu erschweren.

Moderne Endpoint Detection and Response-Lösungen erkennen nicht nur bekannte Malware, sondern identifizieren auch verdächtiges Verhalten. Multi-Faktor-Authentifizierung sollte verpflichtend für alle privilegierten Zugänge und Remote-Verbindungen sein. Eine solide Backup-Strategie folgt der 3-2-1-Regel: drei Kopien der Daten auf zwei verschiedenen Speichermedien, wobei eine Kopie offline oder physisch getrennt aufbewahrt wird. Data Loss Prevention-Systeme überwachen und kontrollieren ausgehende Datenströme, um Exfiltration frühzeitig zu erkennen.

Auf organisatorischer Ebene sind regelmäßige Security Awareness Trainings für alle Mitarbeiter unverzichtbar. Diese sollten Phishing-Erkennung, sicheren Umgang mit E-Mail-Anhängen, Passwortsicherheit und Social Engineering-Taktiken abdecken. Ein detaillierter Incident Response Plan mit klaren Verantwortlichkeiten, Kommunikationswegen und Kontaktdaten externer Experten sollte regelmäßig geübt und getestet werden. Privileged Access Management stellt sicher, dass privilegierte Konten nach dem Least-Privilege-Prinzip strikt kontrolliert werden. Systematisches Vulnerability Management identifiziert und priorisiert Schwachstellen, während Vendor Risk Management die Sicherheit von Drittanbietern und genutzter Software bewertet.

Für die Detektion und das Monitoring ist ein Security Information and Event Management-System zentral, das Sicherheitsereignisse sammelt und analysiert. Network Traffic Analysis überwacht den Netzwerkverkehr auf Anomalien wie ungewöhnliche Datenmengen, Verbindungen zu bekannten bösartigen IPs oder ausgehende Verbindungen zu ungewöhnlichen Zeiten. File Integrity Monitoring überwacht kritische Dateien und Verzeichnisse auf unautorisierte Änderungen, während User and Entity Behavior Analytics Verhaltensanomalien bei Benutzern und Systemen erkennt.

Was tun im Fall einer Cl0p-Infektion?

In den ersten Minuten bis Stunden nach Entdeckung einer Infektion ist schnelles und besonnenes Handeln gefragt. Bewahren Sie Ruhe und folgen Sie Ihrem Incident Response Plan. Trennen Sie betroffene Systeme sofort vom Netzwerk, indem Sie Kabel ziehen und WiFi deaktivieren. Schalten Sie Systeme jedoch nicht aus und löschen Sie keine Dateien, da forensische Beweise verloren gehen könnten. Aktivieren Sie Ihr Incident Response Team und beginnen Sie mit der Dokumentation aller Beobachtungen und Maßnahmen.

In den ersten Stunden bis Tagen sollten Sie forensische Sicherungen erstellen, indem Sie Disk-Images betroffener Systeme für spätere Analysen anfertigen. Ziehen Sie spezialisierte Cybersecurity-Forensiker hinzu und kontaktieren Sie Strafverfolgungsbehörden wie BKA oder LKA. Prüfen Sie Meldepflichten gemäß DSGVO, die typischerweise innerhalb von 72 Stunden erfüllt werden müssen. Ermitteln Sie den Umfang der Kompromittierung: Welche Systeme sind betroffen? Welche Daten wurden exfiltriert? Wie lange hatten Angreifer Zugang? Informieren Sie betroffene Stakeholder wie Kunden, Partner und Mitarbeiter angemessen.

Die langfristigen Maßnahmen über Wochen bis Monate umfassen den Neuaufbau kompromittierter Systeme, das Schließen der Einfallstore und die Implementierung zusätzlicher Schutzmaßnahmen. Verstärken Sie das Monitoring für Monate nach dem Vorfall und führen Sie eine gründliche Post-Incident-Review durch, um aus dem Vorfall zu lernen.

Zur Frage der Lösegeldzahlung raten Experten und Behörden grundsätzlich davon ab. Es gibt keine Garantie für Datenwiederherstellung oder Löschung, die Zahlung finanziert weitere kriminelle Aktivitäten und kann rechtliche Konsequenzen nach sich ziehen. Zudem werden weitere Erpressungsversuche wahrscheinlicher. Die Entscheidung liegt jedoch letztendlich bei der betroffenen Organisation und muss unter Abwägung aller Faktoren getroffen werden.

Welche rechtlichen Aspekte sind relevant?

Bei Datenexfiltration drohen erhebliche DSGVO-Bußgelder von bis zu 4% des weltweiten Jahresumsatzes oder bis zu 20 Millionen Euro, je nachdem, was höher ist. Organisationen müssen Datenschutzverletzungen innerhalb von 72 Stunden an die Aufsichtsbehörden melden. In einigen Ländern ist die Zahlung von Lösegeld an gelistete terroristische Organisationen strafbar, und Unternehmen können für mangelnde Sicherheitsmaßnahmen haftbar gemacht werden.

Wie entwickelt sich die Bedrohungslage?

Die Cl0p-Gruppe und ähnliche Ransomware-Organisationen entwickeln ihre Taktiken kontinuierlich weiter. Aktuell zeigt sich ein verstärkter Fokus auf Zero-Day-Exploits und eine Verschiebung von Verschlüsselung zu reiner Datenexfiltration. Das Targeting von Supply Chains und Software-as-a-Service-Anbietern nimmt zu, ebenso wie die Professionalisierung der Erpressungsmethoden. Einige Gruppen praktizieren bereits “Triple Extortion”, bei der zusätzlich Kunden und Partner des ursprünglichen Opfers erpresst werden.

Es gab bereits mehrere Verhaftungen mutmaßlicher Cl0p-Mitglieder, hauptsächlich in der Ukraine. Die internationale Zusammenarbeit zwischen Strafverfolgungsbehörden intensiviert sich, dennoch bleibt die Attribution aufgrund der internationalen Struktur und Nutzung von Kryptowährungen herausfordernd.

Fazit: Was Sie über Cl0p wissen müssen

Cl0p Ransomware ist eine professionell organisierte kriminelle Operation, die jährlich Hunderte Millionen Dollar erbeutet und Tausende Organisationen weltweit bedroht. Die Kombination aus technischer Raffinesse, strategischen Supply-Chain-Angriffen und psychologischem Druck macht Cl0p zu einer der gefährlichsten Cyber-Bedrohungen unserer Zeit.

Der jüngste Angriff auf Oracle E-Business Suite ist ein Paradebeispiel dafür, dass selbst weitverbreitete, vermeintlich sichere Unternehmenssoftware nicht vor Zero-Day-Exploits gefeit ist. Die monatelange Verweildauer der Angreifer im Netzwerk unterstreicht die Wichtigkeit proaktiver Security-Maßnahmen und kontinuierlichen Monitorings.

Für Organisationen jeder Größe gilt: Umfassende Prävention, schnelle Detektion und gut vorbereitete Reaktionspläne sind essentiell. Clop wird nicht die letzte Ransomware-Bedrohung sein, aber mit dem richtigen Schutzkonzept lässt sich das Risiko erheblich minimieren. Die Bedrohungslandschaft entwickelt sich ständig weiter, weshalb kontinuierliche Wachsamkeit, regelmäßige Sicherheitsüberprüfungen und die Anpassung an neue Bedrohungsmuster unerlässlich sind.