Edge-Devices wie Router, Firewalls oder VPN-Gateways sind ein unterschätztes Sicherheitsrisiko. Immer schneller nutzen Hackergruppen Schwachstellen gezielt aus, um unbemerkt in das Unternehmensnetz einzudringen. Ein Überblick über aktuelle Angriffsmuster und wirkungsvolle Schutzmaßnahmen.

Was nutzt eine abgeschlossene Haustür, wenn der Schlüssel erkennbar unter der Fußmatte liegt? So ähnlich verhält es sich, wenn die IT-Sicherheit vor dem Rand des Netzwerks endet. Während die Verantwortlichen Endpoints wie PCs und Laptops im ständigen Blick haben, laufen Edge-Devices häufig viel zu oft unter dem Radar. Cyberkriminelle nutzen das systematisch aus, um sich unbemerkt Zutritt zum Unternehmensnetz zu verschaffen.

Was macht Edge-Devices so gefährlich?

Während die Endpoints immer besser durch Sicherheitstools wie Antivirensoftware, XDR- (eXtended Detection and Response) und SIEM-Systeme (Security Information and Event Management) abgesichert sind, führen Edge-Devices häufig ein gefährliches Schattendasein. Ungepatchte Router, Firewalls und andere schwer zu überwachende Geräte sind willkommene Einfallstore für staatlich unterstützte APT-Gruppen (Advanced Persistent Threat) und professionelle Ransomware-as-a-Service-Akteure. Denn von diesen Punkten gelangen sie unbemerkt ins Firmennetz, um sich dort lateral zu bewegen, persistente Zugänge aufzubauen, sensible Informationen auszuspähen oder den operativen Betrieb zu sabotieren. Statt sich also an den Endpoints abzuarbeiten und die immer besseren Detektionsregeln zu umgehen, schlüpfen die Hacker einfach und bequem durch die Sicherheitslücken der Edge-Infrastruktur.

„Blinde Flecken“ in Überwachung und Inventarisierung

Unter dem Begriff „Edge-Infrastruktur“ verstehen Security-Spezialisten alle Geräte und Systeme am Netzwerkrand (Network Perimeter Devices), die – bewusst oder unbewusst – mit dem Internet verbunden und somit von außen erreichbar sind. Neben Routern und Firewalls sind dies auch VPN-Gateways oder Load Balancer. Das Problem: Die meisten dieser Appliances werden vom Hersteller bereitgestellt. Da die Unternehmen die proprietären Systeme nur bedingt managen und auslesen können, ist es schwierig, beispielsweise Logs für das SIEM auszulesen oder forensische Analysen durchzuführen. Ergebnis: Die Geräte werden für die IT zu Black Boxes.

Bedrohung durch standardisierte Angriffsmuster

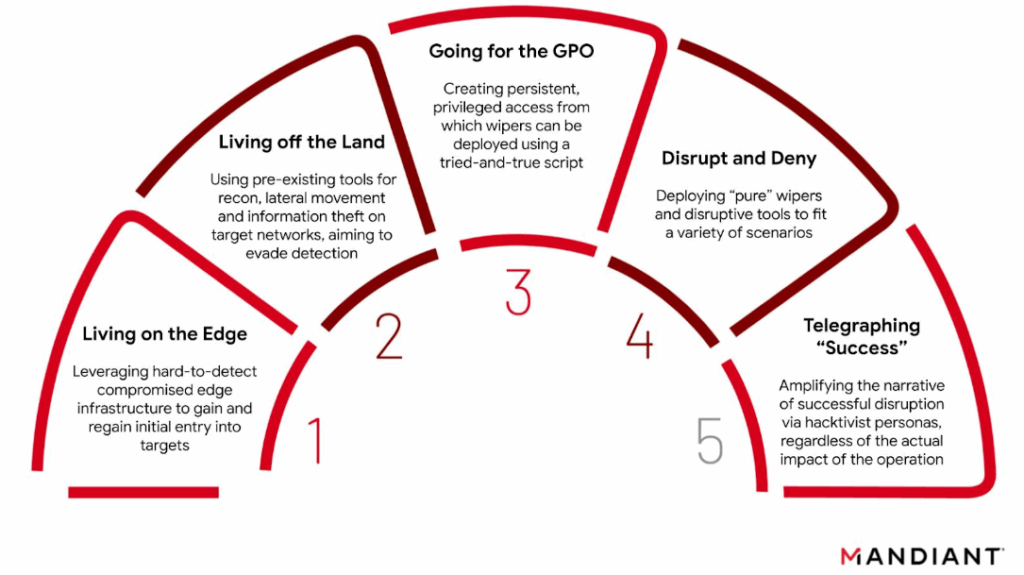

Anderseits stehen neu entdeckte Schwachstellen Angreifern unmittelbar für einen initialen Zugriff zur Verfügung – und werden häufig systematisch binnen weniger Stunden nach Bekanntwerden der Exploit-Methodik ausgenutzt – anfangs durch APT-Gruppen (Advanced Persistent Threat), inzwischen gerne auch durch professionelle Ransomware-Dienste. Bekannt für ihre Edge-Attacken ist unter anderem die Cyber-Sabotageeinheit APT44 / Sandworm, die dem russischen Militärgeheimdienst GRU zugeordnet ist. Laut einer Analyse des US-amerikanischen Unternehmens Mandiant folgt die Gruppe einem standardisierten und wiederholbaren Angriffskonzept, das sich sehr einfach für unterschiedliche operative Kontexte und Ziele anpassen lässt. Dank des initialen Einfalls über die Edge-Infrastruktur gilt es darüber hinaus als äußerst widerstandsfähig gegen Erkennungsmechanismen und technische Gegenmaßnahmen.

Edge-Infrastruktur wird zum Einfallstor

Das von Mandiant unter dem Titel „The GRU’s Disruptive Playbook“ veröffentlichte Angriffsmuster teilt sich in fünf Schritte auf. Zunächst werden Edge-Systeme für einen initialen oder erneuten Zugriff ausgenutzt, um sich im zweiten Schritt mit integrierten Betriebssystem- und Administrationstools („Living off the Land“) unbemerkt fortzubewegen oder Daten zu stehlen. Anschließend versuchen die Hacker durch manipulative Gruppenrichtlinienobjekte (GPOs) und PowerShell-Skripte die Kontrolle zu erlangen und Persistenz zu schaffen, um im vierten Schritt schädliche Aktionen auszuführen – zum Beispiel ein großflächiges Ausrollen von Wiper-Programmen oder Ransomware. Politisch motivierte Hacktivisten kommunizieren ihren Erfolg abschließend über Nachrichtendienste wie Telegram, um ein bestimmtes Narrativ zu verstärken oder Angst zu schüren.

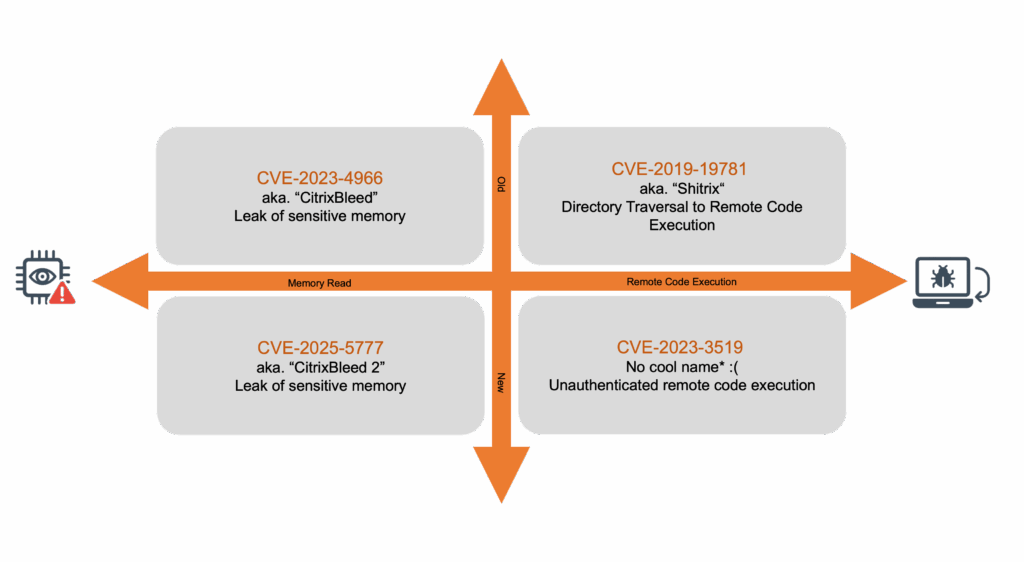

Aktuelle Sicherheitslücken in Citrix Netscaler

Angriffe über die Edge-Infrastruktur sind seit vielen Jahren erprobt und gehören mittlerweile zum Standardrepertoire professioneller Hackergruppen. Für Unternehmen ist das hochrelevant, da unmittelbar nach dem Bekanntwerden einer neuen Schwachstelle schnelle, automatisierte Angriffe erfolgen, die zudem schwer zu erkennen sind. Ein Beispiel: Bei der Sicherheitslücke CitrixBleed 2 für die Produktreihe Netscaler / ADC vergingen von der Veröffentlichung des Sicherheitsbulletins am 17. Juni 2025 nur sechs Tage bis zur ersten beobachteten Ausnutzung. Die Phase der Massenausnutzung (Mass Exploitation) startete keinen Monat später am 08. Juli– zwei Tage nach dem PoC-Release (Proof of Concept).

Erst vor Kurzem ist die Schwachstelle CVE-2025-7775 die Citrix Netscaler / ADC Appliances bekannt geworden. Nach Angaben von ShadowServer, einer weltweiten Non-Profit-Vereinigung von Security-Experten, die das Internet laufend nach sicherheitskritischen Diensten scannt, waren in Deutschland anfangs über 4.000 Appliances davon bedroht. Die kritische Lücke ermöglicht es Angreifern, Geräte zum Absturz zu bringen (Denial of Service) oder beliebige Befehle aus der Ferne auszuführen (Remote Code Execution). Einziges Gegenmittel ist wiederum die Aktualisierung der Gerätesoftware. Falls diese zu spät erfolgt ist, sind forensische Untersuchungen anzuraten, um Arbeitsspeicher und Dateisystem auf Konfigurationsänderungen oder durchgeführte bzw. hinterlassene Schadsoftware zu untersuchen.

CISCO-Geräte ebenfalls betroffen

Auch Edge-Devices des Herstellers Cisco machen regelmäßig Schlagzeilen. Die aktuellen kritischen Schwachstellen sind laut ShadowServer deutschlandweit für etwa 2.000 Geräte mit dem proprietären Betriebssystem Cisco IOS XE sowie die Produktreihen Cisco ASA (Adaptive Security Appliance) und FTD (Firepower Threat Defense) relevant. Auch hier führt kein Weg an einem Software-Update vorbei, um die Remote-Ausführung von Schadcode zu verhindern. Eine forensische Untersuchung ist in diesem Fall sehr anspruchsvoll und nur mit großen Einschränkungen möglich, da die Malware mitunter die system-interne Protokollierung manipuliert. Security-Analysten sind daher größtenteils auf Informationen von anderen Systemen, wie z.B. Proxy, NDR oder Firewalls angewiesen. Cisco hat dazu einen technischen Leitfaden herausgegeben.

Weitere kritische Sicherheitslücken betreffen die Software-Appliance Ivanti EPMM (ehemals: MobileIron) zur Verwaltung von Mobilgeräten sowie die Firewall-Geräteserie Fortinet FortiGate.

Wie sich Unternehmen schützen

In Anbetracht der raschen Ausnutzung einmal bekannt gewordener Schwachstellen ist ein konsequentes und schnelles Patchen der betroffenen Edge-Devices unabdingbar, um sich vor Angriffen zu schützen. Leider werden die Patches in der Praxis häufig zu spät veröffentlicht oder – aus Furcht vor einer Betriebsstörung oder mangels fachlicher Expertise – nicht rechtzeitig eingespielt. Erschwerend hinzu kommt, dass einmal kompromittierte Geräte nicht unbedingt durch ein nachträgliches Patchen gesäubert werden. Aus diesen Gründen sollten alle Edge-Devices in die interne Sicherheitsüberwachung mitaufgenommen werden, typischerweise mithilfe eines NDR-Dienstes (Network Detection and Response). Ebenso wichtig ist es, sich zuvor einen Überblick über die vorhandene Edge-Infrastruktur des Unternehmens zu verschaffen und zu evaluieren, welche forensischen Maßnahmen möglich sind.

Fazit

Für die Unternehmen ist es höchste Zeit, ihre Haustürschlüssel unter der Fußmatte hervorholen und ihre Edge-Infrastruktur konsequent zu inventarisieren, zu patchen und zu überwachen. Gerade große Unternehmen nehmen mit einer großen, oftmals unbekannten Anzahl an Edge-Devices multiple Einfallstore in Kauf – analog zu einem großen Gebäude mit mehreren Eingangstüren, Terrassen, Balkonen, etc. Weil Patchen allein aber nicht umfassend schützt, muss die Edge-Infrastruktur laufend auf verdächtige Aktivitäten überwacht werden, um kurzfristig Gegenmaßnahmen ergreifen zu können.

Wird ein Angriff entdeckt, gilt es mithilfe digitaler Forensik Spuren zu finden, das Eingangstor zu schließen und größeren Schaden abzuwenden. Darüber hinaus ist es ratsam, regelmäßig Compromise Assessments durchführen zu lassen, um herauszufinden, ob die Hacker trotz aller Sicherheitsvorkehrungen bereits eingedrungen sind. Mit der richtigen professionellen Unterstützung ist es deutlich einfacher, die Kontrolle über die Infrastruktur zu behalten – einschließlich ihrer Randgebiete.