Check Point Software Technologies hat eine verstärkte Aktivität der iranischen APT-Gruppe Nimbus Manticore aufgedeckt.

Bisher auf den Nahen Osten fokussiert, richtet die Gruppe nun ihr Augenmerk auf europäische Ziele, darunter Unternehmen aus den Bereichen Verteidigung, Telekommunikation und Luftfahrt in Dänemark, Schweden und Portugal.

Hochentwickelte Malware und neue Angriffstechniken

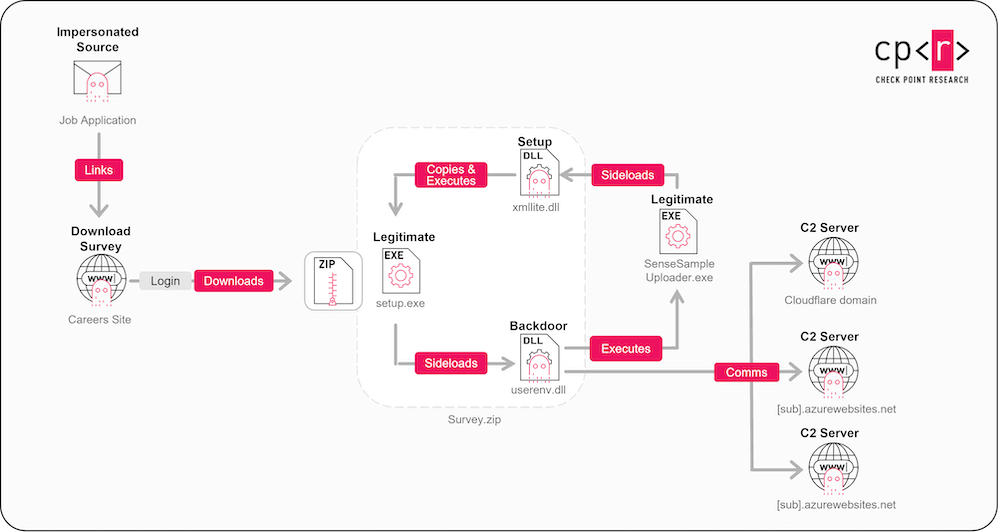

Nimbus Manticore nutzt eine Kombination aus Spear-Phishing und maßgeschneiderter Malware, darunter die neu entwickelten Tools MiniJunk und MiniBrowse:

- MiniJunk implementiert komplexe DLL-Sideloading-Techniken auf Low-Level-API-Basis, um Sicherheitskontrollen zu umgehen. Die Malware verschleiert ihren Code durch LLVM-Compiler-Verschleierung, Junk-Code und vergrößerte Binärdateien.

- MiniBrowse zielt auf Browserdaten ab und extrahiert gespeicherte Anmeldedaten aus Chrome oder Edge, die anschließend über rotierende Cloud-Server exfiltriert werden.

- Spear-Phishing erfolgt über individuelle URLs und gefälschte Karriereportale für hochkarätige Opfer in der Luftfahrt- und Verteidigungsindustrie.

Die Malware ist auf Azure-Cloud-Dienste und Cloudflare umgezogen, um Redundanz und Anonymität zu erhöhen und die Erkennung zu erschweren.

Abbildung 2: Angriffsweg der Gruppe (Check Point Software Technologies Ltd.).

Die jüngste Kampagne zeigt, wie Nationalstaaten fortschrittliche Malware-Technik mit kommerzieller Cloud-Infrastruktur kombinieren, um Angriffe schwer nachvollziehbar und resilient zu gestalten. Die Wahl europäischer Unternehmen als Ziele deutet auf einen strategischen Fokus des iranischen IRGC auf technische und wirtschaftliche Informationen hin.

Handlungsempfehlungen für Unternehmen

Experten von Check Point betonen die Notwendigkeit proaktiver Sicherheitsstrategien: Prävention und Bedrohungsintelligenz sind entscheidend, um hochentwickelten Angreifern zuvorzukommen. Unternehmen sollten insbesondere auf Phishing-Tests, Endpoint-Schutz und kontinuierliche Überwachung setzen, um die Risiken durch APT-Gruppen zu minimieren.