Aus einer Bedrohung wurden drei: Die berüchtigte nordkoreanische Hacker-Gruppe Labyrinth Chollima operiert laut CrowdStrike jetzt als arbeitsteiliges System.

Die nordkoreanische Hacker-Gruppe Labyrinth Chollima, bekannt für destruktive Angriffe und die weltweite WannaCry-Ransomware-Attacke, hat eine interessante Transformation durchlaufen. Wie das Sicherheitsunternehmen CrowdStrike in einer aktuellen Analyse beschreibt, haben sich aus der ursprünglichen Gruppe drei hochspezialisierte Einheiten entwickelt. Das sei ein Wandel, der die strategischen Fähigkeiten des nordkoreanischen Regimes erheblich erweitert.

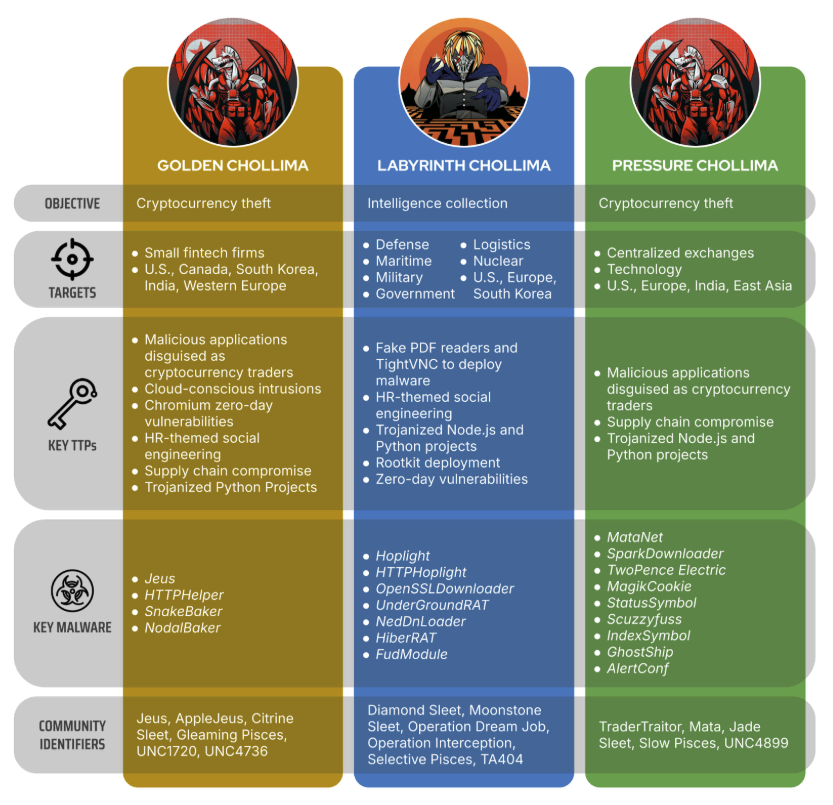

„CrowdStrike Intelligence beurteilt, dass seit 2018 drei eigenständige, hochspezialisierte operative Untergruppen entstanden sind, jede mit spezialisierter Malware, Zielen und Vorgehensweisen”, heißt es in dem Bericht. Die neuen Einheiten tragen die Bezeichnungen Golden Chollima, Pressure Chollima sowie die fortbestehende Kern-Gruppe Labyrinth Chollima.

Drei Gruppen, drei Missionen

Die Aufspaltung folgt einer klaren funktionalen Logik. Golden Chollima konzentriert sich auf kontinuierliche Einnahmen durch regelmäßige Angriffe auf Fintech- und Kryptowährungs-Unternehmen in wirtschaftlich entwickelten Regionen. Pressure Chollima dagegen jagt die ganz große Beute: Die Gruppe verübte „die beiden größten Kryptowährungs-Diebstähle, die je registriert wurden”, wie CrowdStrike schreibt. Weitere Diebstähle mit Beträgen zwischen 52 und 120 Millionen Dollar werden der Gruppe zugeordnet.

Die verbleibende Labyrinth Chollima widmet sich klassischer Spionage. Ihre Ziele: Rüstungs- und Fertigungsunternehmen, insbesondere in Europa, den USA, Japan und Italien. CrowdStrike beobachtete 2024 und 2025 „hartnäckige” Angriffe auf europäische Luftfahrtkonzerne.

Alte Wurzeln, neue Wege

Die technologischen Wurzeln reichen weit zurück. Alle drei Gruppen entstammen dem KorDLL-Malware-Framework, das zwischen 2009 und 2015 aktiv war und als eine Art Baukasten für Schadsoftware diente. Daraus entwickelte sich das Hawup-Framework, aus dem schließlich zwischen 2018 und 2020 die drei spezialisierten Einheiten hervorgingen.

Trotz ihrer organisatorischen Trennung teilen die Gruppen weiterhin Infrastruktur und Werkzeuge. So nutzt beispielsweise sowohl Golden als auch Labyrinth Chollima die fortschrittliche Malware FudModule, die „direkte Kernel-Manipulation für Tarnung einsetzt” und bereits Zero-Day-Exploits in Chrome und Windows ausnutzte.

Moderne Angriffsvektoren

Besonders aufschlussreich sind die Methoden: Ende 2024 kompromittierte Golden Chollima ein europäisches Fintech-Unternehmen über „bösartige Python-Pakete mittels Recruiting-Betrug”. Nach der Kompromittierung schwenkten die Angreifer in die Cloud-Umgebung des Opfers um und erbeuteten Kryptowährungen.

WhatsApp hat sich zu einem bevorzugten Angriffskanal entwickelt. Labyrinth Chollima nutzt den Messenger, um „bösartige ZIP-Dateien mit trojanisierten Anwendungen” zu verbreiten. Die Erfolgsquote dieser Methode scheint hoch: Der Bericht vermutet „wahrscheinlich aufgrund der hohen Erfolgsrate der Methode” als Grund für die wiederholte Nutzung.

Wachsender Finanzbedarf

CrowdStrike prognostiziert eine Intensivierung der Angriffe: „Die finanzielle Motivation für Golden Chollima und Pressure Chollima-Operationen wird sich wahrscheinlich verstärken, da internationale Sanktionen weiterhin die Wirtschaft der DVRK lahmlegen.” Als Gründe nennt der Bericht ambitionierte Militärpläne Nordkoreas, darunter der Bau neuer Zerstörer, atomgetriebener U-Boote und zusätzlicher Aufklärungssatelliten.

Die Analyse verdeutlicht vor allem eine strategische Evolution: „Die Segmentierung von Labyrinth Chollima in spezialisierte operative Einheiten stellt eine strategische Weiterentwicklung dar, die die Fähigkeit des DVRK-Regimes verbessert, gleichzeitig mehrere Ziele zu verfolgen”, so CrowdStrike. Das Regime kann nun gleichzeitig Geld beschaffen, Spionage betreiben und hochwertige Ziele attackieren, ohne dass sich die Einheiten gegenseitig behindern.

Empfehlungen für Unternehmen

Für betroffene Branchen – Kryptowährung, Fintech, Verteidigung und zunehmend auch Logistik – empfehlen die Sicherheitsexperten mehrere Maßnahmen. Besonders wichtig: Skepsis gegenüber unaufgeforderten Nachrichten, vor allem über Plattformen wie WhatsApp. Unternehmen sollten strenge Richtlinien für Software-Downloads implementieren und Open-Source-Pakete vor dem Einsatz gründlich überprüfen.

Im Cloud-Bereich gilt es, Logs auf verdächtige Aktivitäten zu überwachen, etwa „ungewöhnliche Nutzung der Command-Line-Schnittstelle der Cloud-Umgebung” oder „abnormale Aufzählung oder Änderung von cloud-basierten Identitäts- und Zugriffsverwaltungs-Benutzern (IAM)”. Für Organisationen mit Kryptowährungs-Beständen empfiehlt CrowdStrike Multi-Signatur-Wallets und zeitverzögerte Transfers, um den Diebstahl großer Summen zu erschweren.