Die passwortlose Authentifizierung gilt als lang ersehnte Lösung für eine der größten Sicherheitslücken der Digitalwelt: menschliche Passwörter. Traditionelle Passwörter sind anfällig für Phishing-Angriffe, werden häufig wiederverwendet und stellen für Unternehmen erhebliche Verwaltungskosten dar.

Der aktuelle “ID IQ Report 2026” von RSA zeigt jedoch, dass 90% der befragten 2.000 Security-Experten Probleme mit der Implementierung von Passwordless-Lösungen haben.

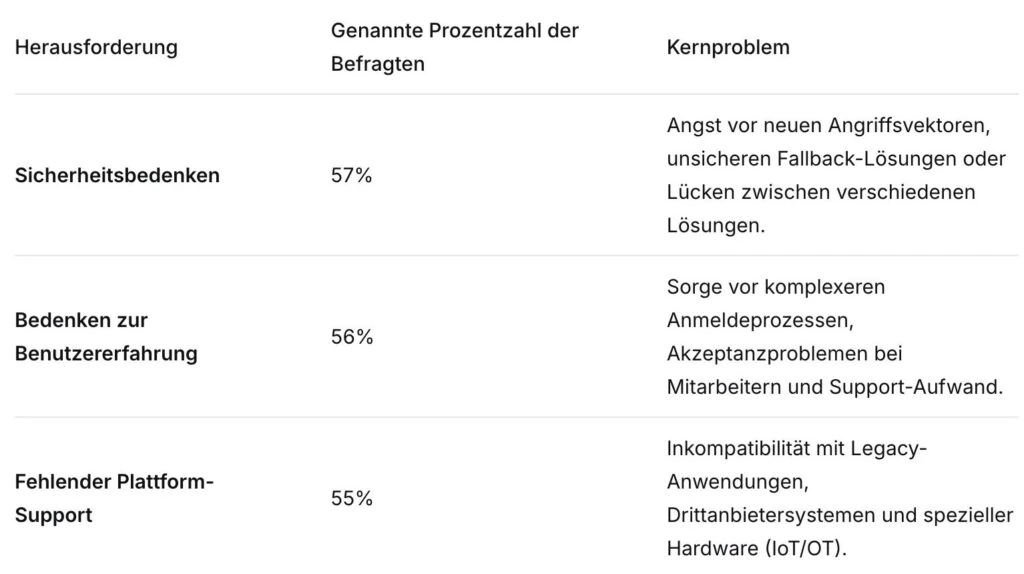

Die RSA-Studie identifiziert klare Hürden. Diese lassen sich wie folgt zusammenfassen:

Trotz klarer Sicherheitsvorteile – gestohlene Zugangsdaten bleiben jährlich die häufigste Ursache für Datenpannen – nutzen die meisten Organisationen Passwordless nicht als primäre Authentifizierungsmethode. Die Herausforderungen liegen in der technischen Umsetzung, insbesondere in komplexen Unternehmensumgebungen mit Legacy-Systemen, unterschiedlichen Betriebssystemen und speziellen Zugriffsanforderungen.

Vorteile der passwortlosen Authentifizierung für Unternehmen (FIDO2 & Passkeys)

1. Erhöhte Sicherheit gegen Phishing

Passwortlose Methoden wie FIDO2-basierte Passkeys oder biometrische Authentifizierung sind inhärent resistenter gegen Phishing-Angriffe, da die Authentifizierungsdaten nicht mehr vom Benutzer eingegeben und abgefangen werden können.

2. Verbesserte Benutzererfahrung

Keine Passwörter mehr merken oder zurücksetzen zu müssen, reduziert Frustration und Support-Aufwände. Die Authentifizierung erfolgt schnell und intuitiv über Geräte, die der Benutzer bereits besitzt.

3. Reduzierte Angriffsfläche

Ohne Passwörter entfällt ein zentraler Angriffsvektor. Laut Einschätzungen von Identity- und Security-Experten können Unternehmen mit heutigen Passwordless-Ansätzen schätzungsweise über zwei Drittel der credential-basierten Angriffsvektoren eliminieren.

4. Strategische Priorisierung möglich

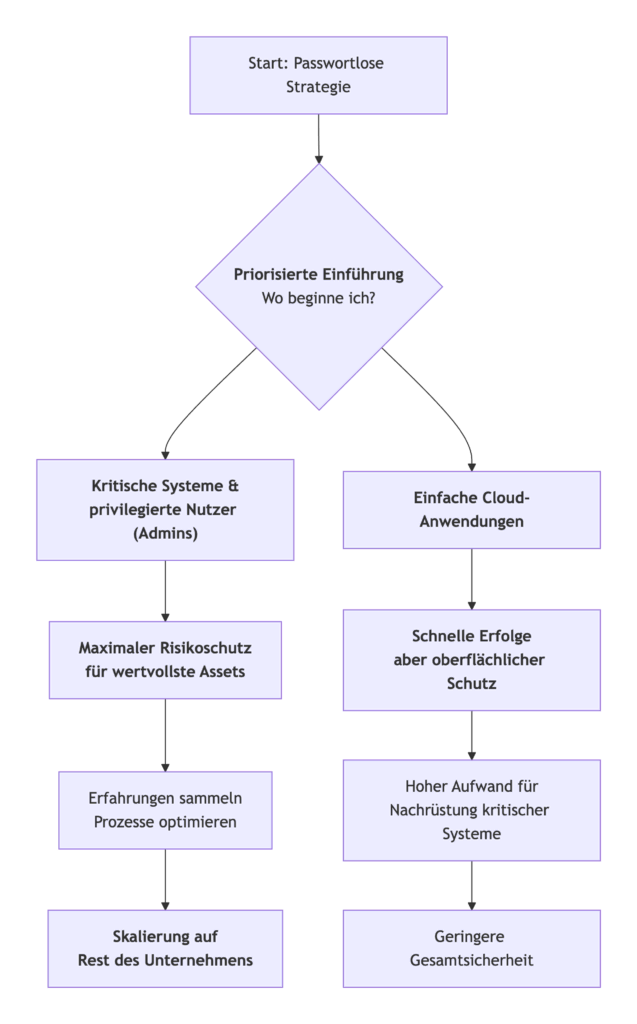

Experten wie Oleg Naumenko von Hideez empfehlen, mit privilegierten Benutzern und kritischen Systemen zu beginnen, wodurch das größte Risiko zuerst reduziert wird, bevor die Lösung auf das gesamte Unternehmen ausgeweitet wird.

5. Innovative Lösungen für Legacy-Systeme

Techniken wie die Ersetzung von manuellen Passwörtern durch maschinengenerierte temporäre Token (wie von Secret Double Octopus vorgeschlagen) bieten Brückenlösungen für Systeme, die nicht nativ passwordlos unterstützen.

Contra: Die praktischen Herausforderungen

1. Technische Komplexität hybrider Umgebungen

Die meisten Unternehmen arbeiten in hybriden Umgebungen, die unterschiedliche Formfaktoren und Lösungen erfordern. Dies führt häufig zur Einführung mehrerer Passwordless-Lösungen, zwischen denen neue Sicherheitslücken entstehen können.

2. Legacy-Systeme als größtes Hindernis

Insbesondere OT-Umgebungen mit eingebetteten Systemen, industriellen Steuerungen, IoT-Devices und Fertigungssystemen stellen erhebliche Implementierungshürden dar. Mehr als die Hälfte der befragten Sicherheitsentscheider nennt Sicherheitsbedenken, eingeschränkte Benutzerfreundlichkeit sowie fehlenden Plattform-Support als zentrale Hürden bei der Einführung passwortloser Verfahren.

3. Gefährliche Fallback-Mechanismen

Wenn Passwordless-Mechanismen scheitern und auf Passwörter als Fallback zurückgegriffen wird, entsteht ein riskanter blinder Fleck. Aaron Painter von Nametag warnt: “Woher wissen Sie, wer einen Passkey tatsächlich registriert oder zurücksetzt?”

4. Unvollständige Abdeckung

Experten wie Will Townsend von Moor Insights & Strategy weisen darauf hin, dass eine vollständige, 100-prozentige Abdeckung in der Praxis kaum realistisch ist, insbesondere in spezialisierten Nischenumgebungen. Unternehmen müssen akzeptieren, dass bestimmte Nischensysteme weiterhin auf Passwörtern angewiesen bleiben.

5. Langwieriger Transformationsprozess

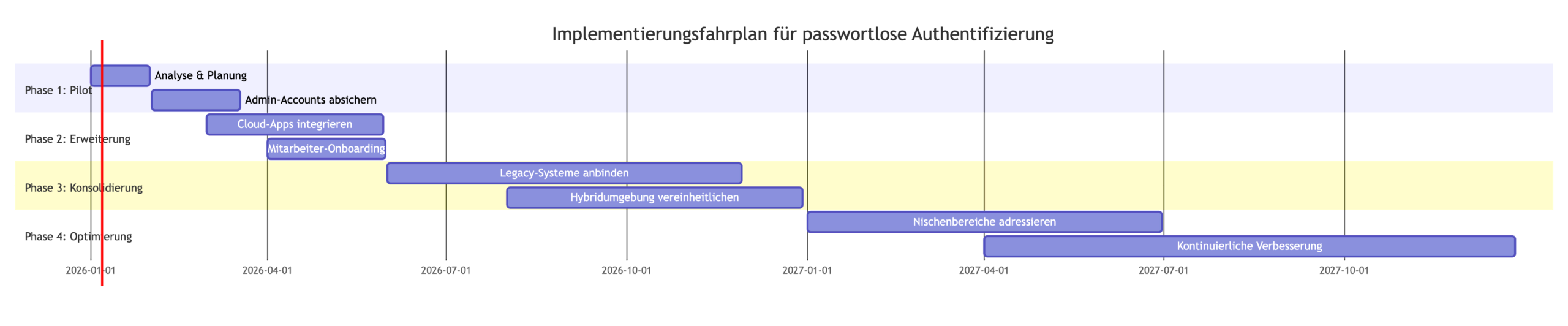

Der Shift zu passwordloser Authentifizierung ähnelt der Umstellung auf Zero-Trust-Modelle: Es handelt sich um einen mehrjährigen, mehrphasigen Prozess, der strategische Planung und Geduld erfordert.

Ein evolutionärer Weg in die passwortlose Zukunft

Die Zukunft der Authentifizierung gehört zweifellos passwortlosen Methoden, doch der Weg dorthin ist evolutionär, nicht revolutionär. Unternehmen sollten pragmatisch vorgehen: kritische Systeme und privilegierte Accounts zuerst absichern, Brückenlösungen für Legacy-Systeme entwickeln und darauf achten, dass die gesamte Authentifizierungskette – inklusive Registrierung und Recovery – durchgängig phishing-resistent gestaltet ist.

Wie bei der Einführung von Multi-Faktor-Authentifizierung gilt auch hier: Nicht alle Lösungen sind gleich sicher. Unternehmen müssen lernen, Bequemlichkeit nicht über Schutz zu stellen und den Shift zu passwordloser Authentifizierung als strategischen, mehrjährigen Prozess anzugehen, der letztendlich sowohl Sicherheit als auch Benutzererfahrung verbessert.

Passwortlos, MFA und Zero Trust: Eine notwendige Evolution – Keine Revolution

Der Analyst Erik Avakian, technischer Berater bei der Info-Tech Research Group, macht auf einen entscheidenden Punkt aufmerksam: Die Einführung passwortloser Authentifizierung ist kein isoliertes Technikprojekt, sondern Teil einer kontinuierlichen Sicherheitsevolution. Seine Vergleiche mit der Evolution von MFA und Zero Trust sind nicht nur zutreffend, sondern liefern den entscheidenden Rahmen für ein erfolgreiches Vorgehen. Wir erweitern sie um folgende Perspektiven:

1. Die Lehre aus MFA: „Nicht alle Lösungen sind gleich sicher“ – Das Prinzip gilt auch für Passwordless

Avakians Warnung vor schwachen MFA-Mechanismen (wie SMS-Codes) ist die wichtigste Lektion für die passwortlose Zukunft. Die Einführung von FIDO2-basierten Passkeys heute ist vergleichbar mit dem Wechsel von SMS-basierter zu app-basierter Authentifizierung vor einigen Jahren: Es ist ein Upgrade auf einen inhärent robusteren Standard.

- Übereinstimmung: Genau wie bei MFA existieren auch bei „Passwordless“ unterschiedliche Sicherheitsniveaus. Eine biometrische Anmeldung auf einem FIDO2-Sicherheitsschlüssel („phishing-resistant“) ist grundlegend sicherer als ein magic link per E-Mail, der anfällig für E-Mail-Kontenübernahmen bleibt. Unternehmen müssen die robusten, standardbasierten Lösungen (FIDO2/WebAuthn) priorisieren.

- Konkrete Handlung: Der Shift zu Passwordless muss genutzt werden, um die Authentifizierung insgesamt zu stärken – nicht nur um Passwörter zu ersetzen. Das Ziel muss „Phishing-resistente MFA“ sein, bei der Passwordless die primäre, stärkste Komponente ist.

2. Zero Trust als strategischer Fahrplan: Passwordless ist ein zentraler Baustein

Avakiens Vergleich mit Zero Trust ist treffend, weil er den paradigmatischen und prozessualen Charakter beider Vorhaben betont.

- Übereinstimmung: Zero Trust ist das übergeordnete Sicherheitsmodell („Never trust, always verify“), und eine starke Authentifizierung ist seine fundamentale Grundlage. Passwortlose Methoden, insbesondere FIDO2, liefern hierfür die ideale technische Umsetzung: Sie ermöglichen eine starke, überprüfbare und nutzerfreundliche Verifizierung der Identität an jedem Zugangspunkt.

- Konkrete Handlung: Die schrittweise Einführung von Passwordless sollte entlang der Zero-Trust-Prinzipien erfolgen:

- Identität als neue Perimeter: Beginnen Sie mit der Absicherung privilegierter Identitäten (Admins, Führungskräfte) – das wertvollste Gut.

- Strikte Zugriffskontrolle: Nutzen Sie die starke Passwordless-Authentifizierung als Voraussetzung für den Zugang zu kritischen Anwendungen und Daten.

- Mehrjähriger Prozess: Starten Sie mit Pilotprojekten, integrieren Sie nach und nach Anwendungen und beseitigen Sie Legacy-Ausnahmen. Es geht um eine transformation der Sicherheitskultur.

Fazit: Eine kohärente Sicherheitsarchitektur

Die Synthese aus diesen Erkenntnissen führt zu einem klaren strategischen Bild für Unternehmen:

- Strategischer Fokus (Top-Down): Die Einführung von Passwordless sollte nicht bei einfachen Cloud-Apps beginnen. Um den größten Sicherheitsgewinn zu erzielen, müssen privilegierte Nutzer und kritische Systeme zuerst abgesichert werden. Dieser Pfad bietet einen tiefgreifenden Schutz für die wertvollsten Assets.

- Lehre aus der MFA-Evolution: Wie die Geschichte der MFA lehrt, ist technische Robustheit entscheidend. Unternehmen müssen phishing-resistente Lösungen auf FIDO2-Basis priorisieren und schwache Mechanismen wie SMS oder einfache Push-Dienste ablösen.

- Zero Trust als Leitplanke: Zero Trust liefert den notwendigen Fahrplan. Passwortlose Authentifizierung ist dabei kein isoliertes Projekt, sondern der operative Kern, der die Identität als neuen Sicherheits-Perimeter etabliert.

- Umgang mit Hürden und Legacy-Systemen: Angesichts einer Fehlerquote von 90 % bei Implementierungen müssen technische Hürden (wie OT- oder Altsysteme) proaktiv durch Brückenlösungen adressiert werden. Ein besonderes Augenmerk muss auf phishing-resistenten Recovery-Prozessen liegen, um gefährliche Passwörter-Fallbacks zu vermeiden.

Wer Passwordless nur als bloßen Passwort-Ersatz sieht, vergibt wertvolles Potenzial. Wer es jedoch als mehrjährigen, evolutionären Prozess begreift und tief in die MFA- und Zero-Trust-Strategie einbettet, baut eine dauerhaft widerstandsfähige Sicherheitsposition auf.

FAQ

Welche Vorteile bietet passwortlose Authentifizierung gegenüber traditionellen Passwörtern?

Passwordless Authentifizierung eliminiert die größten Schwachstellen herkömmlicher Passwörter: Sie ist inhärent resistent gegen Phishing-Angriffe, reduziert Support-Kosten für Passwort-Reset und verbessert die Benutzererfahrung erheblich. Branchenübergreifende Incident-Reports und Sicherheitsanalysen zeigen, dass gestohlene oder kompromittierte Zugangsdaten seit Jahren zu den häufigsten Ursachen schwerer Sicherheitsvorfälle zählen – ein Risiko, das durch passwordlose Methoden minimiert wird.

Wie schwierig ist die Einführung in Unternehmen mit Legacy-Systemen?

Die Implementierung stellt tatsächlich eine Herausforderung dar, besonders in hybriden Umgebungen. Laut RSA-Report haben 90% der Unternehmen Probleme mit Passwordless-Deployments. Kritische Hürden sind OT-Umgebungen, industrielle Steuerungssysteme und veraltete Anwendungen. Experten empfehlen Brückenlösungen wie maschinengenerierte temporäre Token oder Reverse-Proxy-Dienste für Legacy-Systeme.

Sind alle passwordlosen Lösungen gleich sicher?

Nein, ähnlich wie bei Multi-Faktor-Authentifizierung gibt es unterschiedliche Sicherheitsniveaus. FIDO2-basierte Passkeys gelten aktuell als sicherste Lösung, da sie öffentliche Schlüssel verwenden und gegen Phishing resistent sind. Wichtig ist eine durchgängig sichere Implementierung aller Prozesse – von der Registrierung bis zum Recovery.

Was kostet die Umstellung auf passwortlose Authentifizierung?

Die Kosten variieren stark je nach Unternehmensgröße und IT-Infrastruktur. Während Cloud-Anwendungen relativ einfach über SAML oder OIDC integriert werden können, erfordern Legacy-Systeme individuelle Lösungen. Langfristig sparen Unternehmen jedoch signifikante Summen durch reduzierte Helpdesk-Aufrufe für Passwort-Resets und geringere Sicherheitsvorfälle.

Können wirklich 100% der Systeme passwortlos werden?

Experten wie Will Townsend von Moor Insights & Strategy bezweifeln, dass vollständige Abdeckung erreicht werden kann. Besonders in Nischenbereichen wie Fertigung, IoT und Embedded Systems werden Passwörter vorerst bleiben. Realistisch ist eine Abdeckung von 75-85% mit heutigen Technologien.

Wie beginne ich als Unternehmen die Umstellung?

Identity-Experten empfehlen, mit privilegierten Accounts und kritischen Systemen zu starten, nicht mit einfachen Cloud-Anwendungen. Diese “Top-Down”-Strategie reduziert das größte Risiko zuerst und schafft Erfahrung, bevor die Lösung auf das gesamte Unternehmen ausgeweitet wird.

Was passiert, wenn der Passwordless-Mechanismus versagt?

Hier liegt eine kritische Schwachstelle. Fallback-Lösungen auf Passwörter sind kontraproduktiv und vergrößern die Angriffsfläche. Unternehmen benötigen redundante passwordlose Recovery-Mechanismen, etwa Backup-Authentikatoren oder physische Sicherheitsschlüssel.