Link zur Anmeldung zum Live Webinar.

Ein wesentliches Ziel der bi-Cube-Entwicklung war die Automatisierung der IT-Administration neben dem starken Beitrag zur Security und Sicherung der Compliance-Anforderungen. Mit der Integration der sog. „AD-geführten Applikationen“ ist die letzte Lücke der vollautomatischen Verwaltung der User und deren Berechtigungen in den vom AD verwalteten Ressourcen und Applikationen geschlossen.

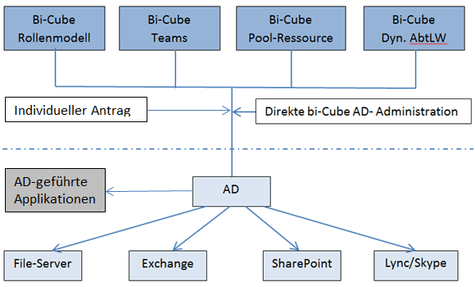

bi-Cube stellt vier verschiedene Business Objects zur Verfügung über die ein User alle erforderlichen Nutzungsrechte an den durch das AD verwalteten Ressourcen durch die regelbasierten oder Self-Service-Prozesse automatisch erhält.

Bild: bi-Cube stellt vier verschiedene Business Objects zur Verfügung.

Diese Business Objects (BO) sind:

- das leistungsfähige bi-Cube Rollenmodell mit seinen Regeln und Prozess-Controls

- die flexible Teamverwaltung mit der Team-Rolle, dem spezifischen Rollentyp für Teams

- Pool-Ressourcen, die jeder berechtigte User beantragen kann

- Abteilungs-Laufwerke, die von bi-Cube automatisch angelegt werden und zu denen jeder Mitarbeiter der Abteilung Zugriff erhält

Die AD-geführten Applikationen sind Anwendungen, deren User-Authentifikation und u.U. auch die Zuteilung differenzierter Berechtigungen über AD-Gruppen gesteuert werden. Diesen speziellen Gruppentyp ordnet bi-Cube dann der Anwendung zu, die in bi-Cube verwaltet wird. Damit erfolgt deren Berechtigungsverwaltung komplett unter der Regie des bi-Cube Business Layer (Rollen, Regeln und Prozesse).

Ergänzende Funktionen sind:

- Übersicht über alle BO und freie Antragsmöglichkeiten zur Teilnahme an einem Team oder einem anderen BO

- Administratoren verwalten über bi-Cube individuelle Rechte nur noch im Ausnahmefall

Damit wurde erstmalig in einem IAM eine komplette Kapselung des AD mit den im AD verwalteten Ressourcen (Filespace, Exchange, SharePoint und Lync, sowie AD-geführte Applikationen) und die Berechtigungen der User an diesen Ressourcen erreicht. Die erforderlichen Änderungen der Berechtigungen, die sich aus der Dynamik der Arbeitsprozesse und des Life-Cycle des Users ergeben, werden durch entsprechende Standardprozesse natürlich berücksichtigt.

Der Nutzen dieser Voll-Automatisierung ist augenfällig: Kostenreduzierung, passgenaue Berechtigungen, weitgehend standardisierte Prozessmodelle und daraus abgeleitet ein hohes Maß an Security und Compliance. Zu ergänzen ist nur noch, daß im bi-direktionalen Einsatz von bi-Cube auch die gesamte Azure-Welt der MS-Cloud in die bi-Cube Modellierung und Prozesse integriert ist. Für den Nutzer ist es völlig belanglos in welcher Infrastruktur er seinen Filespace hat (in-house oder in der Cloud).