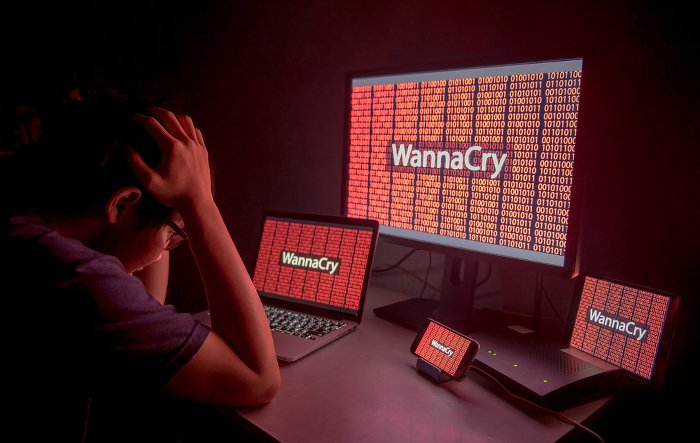

Die Bedrohung aus dem Netz wächst: In einer bisher nie dagewesenen weltweiten Cyberattacke legte die Ransomware WannaCry innerhalb von nur 2 Tagen hunderttausende Rechner lahm. Angriffe haben bekannte Unternehmen wie FedEx, Renault, die Deutsche Bahn sowie Netzbetreiber wie Telefónica und Telecom gemeldet.

Der Trojaner kam über E-Mail-Anhänge und verschlüsselte die Festplatten von PCs, um Lösegeld zu erpressen. Über eine Sicherheitslücke in Windows versuchte er auf andere Systeme überzuspringen. Damit werden nicht nur ahnungslose Anwender zum Ziel der Angreifer, sondern bewusst auch Sicherheitslücken ausgenutzt. So konnte WannaCry sein ganzes Ausmaß erst aufgrund von Fehlern in der IT-Organisation entfalten. Vor dem Hintergrund des neuen IT-Sicherheitsgesetzes, bei dem Betreiber kritischer IT-Infrastrukturen im Fokus stehen, ist das besonders besorgniserregend.

Auf die Kombination kommt es an

Unternehmen sollte daher eine Reihe technischer und organisatorischer Maßnahmen etablieren, die die Wahrscheinlichkeit, Opfer von Ransomware zu werden, deutlich verringern. Denn ein falscher Mausklick genügt, damit Trojaner auf Rechner gelangen, Daten verschlüsseln und Lösegeld erpressen. Hier helfen nur mehrstufige, gezielte Sicherheitslösungen. Diese sollten zentral und autark laufen, damit Anwender nicht mit technischen Aspekten konfrontiert werden.

Neben dem regelmäßigen Einspielen von Updates gehören mindestens ein zentraler Schutz vor Erpressungstrojanern, ein intelligenter Spam- und Phishingschutz sowie ein mehrstufiger Virenschutz mit optionaler Cloud-Integration zu den Sicherheitsmaßnahmen. Der Einsatz zweier Anti-Viren Technologien unterschiedlicher Hersteller hat sich als hilfreich erwiesen. Denn was A nicht kennt, hat B womöglich schon integriert und kann die Bedrohung abwehren. Auch das Entfernen von Schadcode aus Office-Dateien und die optionale Umwandlung nach PDF sowie die automatische Blockade ausführbarer Dateien wehren Angriffe ab. Eine weitere technische Hürde kann der Einsatz einer Sandbox sein. GBS bietet eine solche Lösung als Bestandteil ihrer E-Mail-Management Lösung iQ.Suite: Potentiell gefährliche Dateianhänge werden in einer gesicherten Cloud-Umgebung zur Ausführung gebracht und ihr Verhalten beobachtet. Wird eine Bedrohung erkannt, werden die Anhänge blockiert.

Mitarbeiter regelmäßig sensibilisieren

Zahlreiche IT-Sicherheitsrisiken resultieren aus dem Fehlverhalten von Mitarbeitern. Die organisatorische Ebene darf deshalb nicht vernachlässigt werden. Regelmäßige Schulungen sensibilisieren Mitarbeiter und zeigen Gefahren und Risiken auf: Mitarbeiter müssen lernen, Phishing-Mails zu erkennen. Sollen etwa persönliche Daten auf Websites eingegeben werden oder werden gar Passwörter oder Bankdaten abgefragt? Sind Rechtschreibfehler im Text oder wird gedroht? In solchen Fällen ist höchste Vorsicht geboten. Wer sich nicht sicher ist, ob eine Geschäftsbeziehung zum Absender besteht, sollte weder Links in der E-Mail klicken noch Anhänge öffnen.

Im Falle einer Trojaner-Attacke oder anderen sicherheitskritischen Vorfällen sollten zudem Notfallpläne vorgehalten werden. Jeder Mitarbeiter muss wissen, was zu tun ist. Denn nur wer organisatorische mit technischen Maßnahmen kombiniert, kann nicht nur gezielt vorbeugen, sondern ist im Ernstfall auch vorbereitet.

Andreas Richter, EVP Marketing & Productmanagement, GBS GmbH