.jpg)

Schon lange reicht ein Ticket – die rudimentärste Form der Authentifizierung, nicht mehr aus, um einem Sportereignis beizuwohnen. Leibesvisitationen und weitere Kontrollen muss der Fan über sich ergehen lassen, bis er sich schließlich – überwacht von zahlreichen Ordnern und Kameras – auf seinem Sitzplatz niederlassen darf. „Safety first“ bedeutet vor allem Sicherheit auf immer mehr Ebenen – oder wie man in der IT sagt: Sicherheitsschichten.

Firewall-Technologien konsolidieren?

Da funktionieren Sicherheitsmechanismen eines Stadions oder Flughafens nicht anders als die einer IT-Architektur. Zu den in den meisten Unternehmen eingesetzten Schichten zählen eine Netzwerk-Firewall (heute in aller Regel in Form einer Next Generation Firewall, NGFW) und einer Web Application Firewall (WAF). Eine NGFW ist darauf ausgelegt, alle Geräte, Daten und User des Unternehmens zu schützen; eine WAF soll Webanwendungen schützen, also zum Beispiel Online-Shops, E-Banking-Webseiten, SaaS-Angebote. Aber könnte man die beiden nicht einfach konsolidieren?

Gehen wir zunächst noch einmal auf die Rolle einer WAF ein: Webanwendungen sind oft öffentlich oder zumindest für so viele Teilnehmer mit schwacher Authentifizierung zugänglich, so dass sich Hacker relativ leicht Zugang verschaffen können. Webanwendungen bieten somit eine riesige Angriffsfläche. So gingen 82 Prozent der Sicherheitsverstöße etwa im Finanzservice-Sektor von Attacken auf Webanwendungen aus. Im Informationssektor waren es 57 Prozent und in der Unterhaltungsbranche 50 Prozent (DBIR 2016).

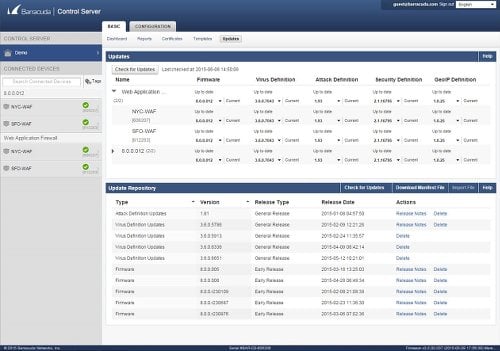

Bild: Blick auf das zentrale Managements einer WAF, hier des Barracuda Control-Centers

Webapplikationen benötigen Schutz von außen

Die Applikationen selbst können die Entwickler der sich ständig ändernden Sicherheitslage kaum schnell genug anpassen. Sie sind oft modular aufgebaut. Das heißt, sie nutzen Elemente aus dritter Hand, von denen zwangsläufig immer wieder einige Schwachstellen aufweisen, welche die Anwendungsentwickler nicht selbst stopfen können. Größere Unternehmen stellen mitunter Tausende von Webanwendungen bereit. Dementsprechend gibt es zahllose Bedrohungen, sowohl für die Back-End-Datenbanken als auch für Serviceanwendungen und Anwender.

Hier hilft eine WAF in doppelter Hinsicht: Zum einen bietet sie Schutz vor bekannten Bedrohungen, ähnlich wie signaturbasierte Antiviren. Andererseits schützt sie durch Abschirmung und Heuristik auch vor dem „großen Unbekannten“. SQL Injections, Session Hijacking, DoS-Angriffe sind Beispiele bekannter Bedrohungen, die eine Web Application Firewall erkennt. Sie verhindert diese, vereinfacht gesagt, durch eine Kombination an Input-Validierung und Schutz auf Datenbank-Ebene.

Bild: Die Barracuda Web Application Firewall 460 wartet auf ihren Einsatz.

Das schwächste Glied in der Lieferkette wird angegriffen

Doch die Herausforderung geht oft über einzelne Unternehmen hinaus und betrifft ganze Lieferketten. Und die werden in der globalisierten, vernetzten Wirtschaftswelt immer länger. Die Anzahl der Glieder in der Lieferkette ist inzwischen zu einem der größten Sicherheitsrisiken geworden. Großunternehmen bieten ihren Partnern Portale und Schnittstellen direkt in Webapplikationen zur schnelleren Abwicklung von Geschäften. Aber sie scheuen den Zeit- und Arbeitsaufwand, die Sicherheit jedes einzelnen KMU-Partners zu überprüfen. Cyberkriminelle können sich also einfach das schwächste Glied in der Kette suchen und sich darüber Zugriff auf alle Daten verschaffen, zu der die Webapplikation Zugang bietet. Es sei denn, eine WAF hindert sie daran.

Während eine WAF, technisch gesehen, in einem engen Protokollbereich den Applikations-Traffic prüft und nur diesen, ist die Next Generation Firewall ein sehr umfassendes Produkt, das oft neben Sicherheitsfunktionen auch alle möglichen Zusatznutzen für die Verfügbarkeit der internen IT-Ressourcen bietet, zum Beispiel Application Whitelisting, Load Balancing, Link Balancing und Failover.

Tatsächlich bieten viele NGFWs heute teilweise auch Grundfunktionen einer WAF. Eine NGFW zu einer vollständigen WAF auszurüsten, ist kein Ding der Unmöglichkeit. Und in der Industrie hat man lange Zeit geglaubt, WAF und Netzwerk-Firewall seien schon deshalb natürliche Konsolidierungsschwestern. Es sei nur eine Frage der Zeit, bis auch Anwenderunternehmen auf eine Verschmelzung der beiden Technologien drängen würden.

Die Sicht der Anwenderunternehmen

Doch erstaunlich: Das Gros der Kunden, darunter Mittelständler, die sonst möglichst alles konsolidiert und aus einer Hand möchten, sind daran gänzlich uninteressiert. Warum? Eine WAF hängt am Betriebskonzept einer Webapplikation, eine NGFW am Betriebskonzept eines Netzwerks. Es geht um unterschiedliche IT-Mitarbeiter, zu schützende Ressourcen, Betriebskonzepte (Cloud versus On-Premises), Skalierbarkeit, Lifecycles und nicht zuletzt Wartungsfenster. Auf den Punkt gebracht: Es ist in Unternehmen durchaus üblich, mehrmals im Jahr zwischen Freitagabend 18 Uhr bis Montagmorgen um 7 Uhr sein Netzwerk für ein paar Stunden abzuschalten, um neue Technologien in Betrieb zu nehmen. Aber den Webshop? Bitte nicht ausgerechnet am Wochenende!

Und hinsichtlich der Skalierbarkeit ist es völlig üblich, dass Webapplikationen in der Cloud betrieben werden und zu Stoßzeiten wie dem Weihnachtsgeschäft dafür mehr IT-Ressourcen gemietet werden als im Normalbetrieb. Verglichen wiederum mit dem Zugang zur wichtigsten Nebensache der Welt: Man stelle sich vor, der FC Bayern wollte aufgrund aktueller Geschehnisse zusätzliche Leibesvisitationen für das Spiel am selben Abend einführen. Und die Sicherheitsverantwortlichen würden sagen: „Anstatt zusätzlicher Checkpoints machen wir das an den Ticketscannern und können nur so viele Schlangen bilden, wie wir fest verbaute Drehkreuze haben.“ Die letzten Fans wären dann erst nach dem Schlusspfiff im Stadion.

Nicht Technologie-, sondern Service-Konsolidierung

Das heißt, rein technisch argumentierte Konsolidierungskonzepte zielen oft am Anwendungsfall vorbei. Warum soll man sich aufgrund von Abhängigkeiten und höherer Komplexität letzten Endes mehr Kosten schaffen, als vielleicht Hardwareseitig eingespart würde? Unter einer sinnvollen Konsolidierung verstehen große wie kleine Unternehmen vielmehr, den Support in Landessprache vom selben Hersteller in Anspruch nehmen zu können oder vom vertrauten Händler beziehungsweise Managed Security Services Provider betreut zu werden. So spielen WAF und NGFW am Ende doch zusammen.

Autor: Wieland Alge, VP & GM EMEA bei Barracuda Networks

.jpg)