DDoS-Angriffe waren im 3. Quartal 2021 eine größere Gefahr als je zuvor. Die Flut an Angriffen war ungebrochen, die Attacken zeigten sich bandbreitenstark und komplex. Betreiber digitaler Infrastrukturen standen besonders im Visier.

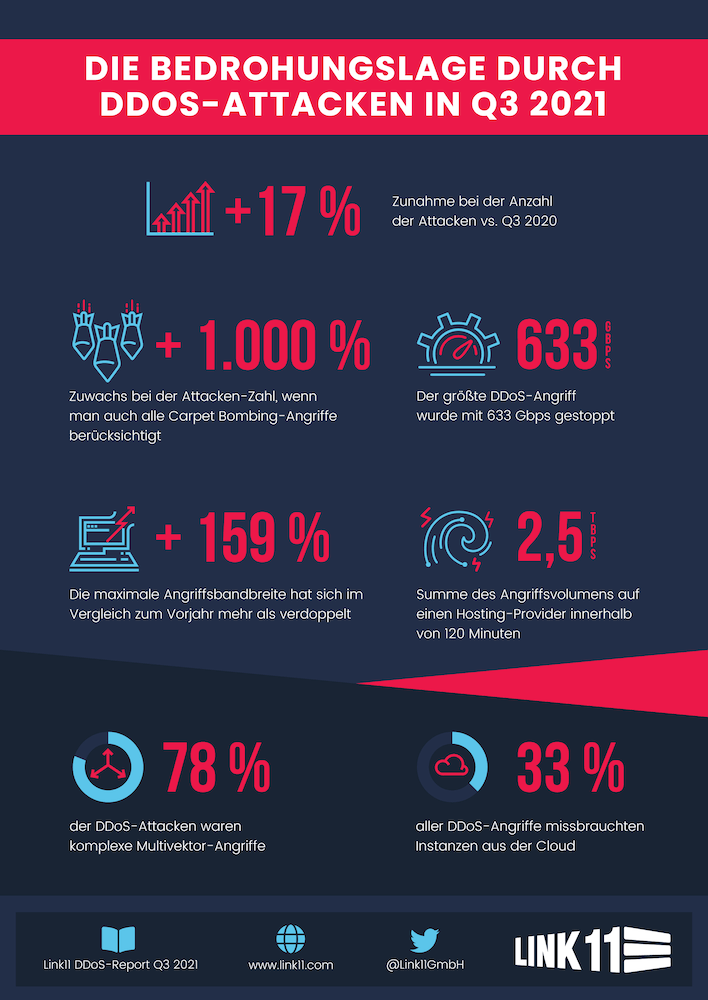

Link11 hat aus seinem Netzwerk neue Zahlen zur Entwicklung der DDoS-Gefahr veröffentlicht: Die Anzahl der DDoS-Angriffe bewegt sich im 3. Quartal 2021 nach wie vor auf einem sehr hohen Niveau. Nachdem sich in Q2 2021 schon eine Zunahme um 19 % gegenüber dem Vorjahreszeitraum gezeigt hatte, stieg die Zahl der Angriffe im 3. Quartal noch einmal um 17 % an.

Angriffsvolumen und Komplexität der Angriffsmuster steigen

Neben der Verschärfung der Bedrohungslage im Hinblick auf die Häufigkeit der Angriffe fallen auch die Zunahme der Angriffsbandbreiten und die steigende Komplexität bei den Angriffstechniken auf. Das Security Operation Center von Link11 (LSOC) registrierte eine steigende Zahl von Angriffen mit hohen Volumen. Bei 130 Angriffen lag die maximale Angriffsbandbreite über 50 Gbps. Zudem hat sich die maximale Bandbreite im Vergleich zum Vorjahreszeitraum mehr als verdoppelt – um 159 %. Der größte Angriff wurde mit 633 Gbps gestoppt. Darüber hinaus summierten sich die Angriffe auf denselben Kunden innerhalb von 120 Minuten auf 2,5 Tbps.

Während einzelne Angriffsmethoden rückläufig sind, werden Multivektor-Angriffe in der DDoS-Bedrohungslage immer mehr zur Normalität. Der Anteil der Multivektor-Angriffe, die auf mehrere Protokolle und Schwachstellen und damit verschiedene Layer abzielen, stieg deutlich von 62 % im 2. Quartal 2021 auf 78 % im 3. Quartal 2021. Diese Entwicklung stellt viele Schutzkonzepte, die sich nur auf einen Layer bzw. bestimmte Angriffsvektoren fokussieren, vor große Herausforderungen und bringt sie an ihre Grenzen.

Die wichtigsten Kennzahlen aus dem Link11-Netzwerk zur DDoS-Bedrohungslage:

- Die Anzahl der Attacken nahm weiter zu: 17 % Zunahme bei der Anzahl der Attacken im Vergleich zum 3. Quartal 2020.

- Die Zunahme der Angriffszahl betrug sogar über 1.000 %, wenn man die nachfolgend erläuterten Carpet Bombing-Angriffe nicht mehr nur als Ganzes, sondern mit ihren tausendfachen Einzel-Attacken hinzuzählt.

- Die Angriffsbandbreiten blieben weiterhin sehr hoch: Der größte Angriff wurde mit 633 Gbps gestoppt. Dazu kamen über 100 Angriffe mit mehr als 50 Gbps Spitzenbandbreite.

- Steigende Komplexität der Angriffsmuster: 78 % der Angriffe waren Multivektor-Attacken, die mehrere Techniken kombinierten.

- Missbrauchte Cloud-Server als DDoS-Waffe: Bei jeder dritten DDoS-Attacke (33 %) setzten die Angreifer auf Cloud-Ressourcen.

Carpet Bombing: gezielte Angriffe auf Betreiber von ITK-Infrastrukturen

Zu einer großen Herausforderung für Hosting- und Cloud-Provider, ISPs und Carrier entwickeln sich aktuell Carpet Bombing-Angriffe. Dabei handelt es sich um technisch sehr komplexe Angriffe. Der Datenverkehr pro IP-Adresse ist dabei so gering, dass viele Schutzlösungen diese nicht als Anomalie erkennen und Angriffe dieser Art unter dem Radar bleiben. Hinzu kommt, dass der Angreifer den DDoS-Traffic nicht statisch auf ein bestimmtes System oder Server ausrichtet. Dabei wird nicht nur eine IP-Adresse angegriffen, sondern ein ganzer Netzblock mit mehreren Hundert oder Tausend Adressen. Das Ausmaß der Bedrohung zeigt sich am Beispiel eines Hosting-Providers aus Südostasien, der über das Link11-Netzwerk geschützt wird. Im August 2021 registrierte das LSOC innerhalb von 72 Stunden mehrere 100.000 Carpet Bombing-Angriffe auf das Unternehmen. Damit erreichte die Angriffsform nach Einschätzung des LSOC eine neue Qualitätsstufe.

Quelle: Link11 GmbH

Die Angriffsbandbreiten der einzelnen Attacke bewegten sich von 100 Mbps bis 40 Gbps und summierten sich schnell auf ein Gesamtvolumen im Terabit-Bereich. Für einen unzureichend geschützten Hosting-Provider, dessen Kerngeschäft im Betrieb von Servern besteht, ist es nahezu unmöglich, ein solches „Flächenbombardement“ zu verhindern.

„Obwohl Carpet Bombing-Angriffe scheinbar primär auf Hosting- und Cloud-Provider, ISPs und Carrier zielen, sollten ihre möglichen Auswirkungen nicht unterschätzt werden“, so Marc Wilczek, Geschäftsführer von Link11. „Die Angreifer zielen ganz bewusst auf die Betreiber grundlegender digitaler Infrastrukturen. Wenn diese Infrastrukturen vom Netz gehen, dann gehen mit ihnen auch die vernetzten Geschäfts- und Arbeitswelten ihrer Kunden offline. Daher gibt es keinen Anlass für Entwarnung. Mit zunehmendem Auftreten des Phänomens ist es eher eine Frage der Zeit, bis auch andere Wirtschaftssektoren damit konfrontiert werden.“

www.link11.com