Die Kontinuität eines industriellen Unternehmens oder Infrastrukturbetreibers hängt von einer kontinuierlichen, effektiven OT-Sicherheit ab. Ziel ist es, digital vernetzte Produktionsbereiche zu schützen und widerstandsfähige Prozesse aufzubauen.

Die Bewältigung und Reduzierung des Risikos von Angriffe auf die Betriebstechnologie (OT) ist eine entscheidende Herausforderung. OTORIO erläutert dazu die Merkmal und Vorzüge proaktiven Managements digitaler Risiken.

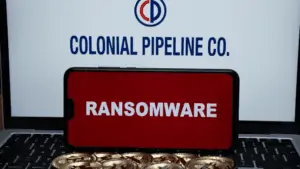

Unternehmen, die sich nur auf ein Intrusion Detection System (IDS) verlassen, lassen Lücken in ihrer OT-Sicherheit. Ein IDS warnt nur vor verdächtigen Aktivitäten, die bereits in den Maschinen, Fertigungsrobotern und Sensoren des Unternehmens stattfinden. Es verhindert keine Angriffe wie etwa den Ransomware-Vorfall, der Colonial Pipeline in den USA getroffen hat.

Da ein IDS reaktiv ist, sind ein Sicherheitsvorfall und betriebliche Schäden bereits eingetreten, wenn diese entdeckt werden. Die Risiken für die industrielle und betriebliche Sicherheit nehmen jedoch weiter zu. Jeder Angriff kann die Geschäftskontinuität und den Produktionsbetrieb eines Unternehmens erheblich beeinträchtigen.

Viele Unternehmen führen eine digitale Transformation durch, um ihre Effizienz zu steigern und wettbewerbsfähig zu bleiben. IT-Systeme sind dabei nicht mehr der einzige digitale Kanal. Im heutigen industriellen Internet der Dinge (IIoT) werden Daten aus der IT mit OT-Daten und -Prozessen verbunden, um ein proaktives Systemmanagement zu ermöglichen. Dies erfordert eine bessere Sichtbarkeit aller Anlagen.

Zu den blinden Flecken gehören ruhende Anlagen, ebenso wie Anlagen, die aufgrund der Unzugänglichkeit von IDS-Sensoren nicht überwacht werden, und serielle Anlagen, die sich nicht in der IP-Ebene befinden. Blinde Flecke stellen auch Anlagen dar, die nicht vollständig mit dem Netzwerk verbunden sind und die über Projektdateien und andere Quellen hinzugefügt werden können.

Eine effektive OT-Sicherheitslösung kann automatisch ein vollständiges IT- und OT-Inventar erstellen, das keine nachteiligen Lücken in der Sicherheitslage hinterlässt.

www.otorio.com