Die Digitalisierung und Edge-Konnektivität entwickeln sich in einem unglaublichen Tempo, wie nie zuvor in den letzten zehn Jahren. Agilität, Anpassungsfähigkeit und Innovation sind die entscheidenden Komponenten eines erfolgreichen modernen Unternehmens.

Unternehmen migrieren schnell zu Cloud-nativen, vernetzten Plattformen und beginnen eine Anwendungsmodernisierung, um Geschäftsprozesse zu rationalisieren sowie virtuelle und hybride Arbeitsumgebungen zu unterstützen. Ziel ist es, ihren Kunden und Endnutzern in einer digitalen Wirtschaft, die durch 5G, Cloud und Edge-Konnektivität angetrieben wird, mehr Möglichkeiten zu schaffen.

Um diese Möglichkeiten möglichst risikofrei zu nutzen, ist vielerorts eine Anpassung der Cybersicherheitsansätze notwendig:

Mobilnetzbetreiber virtualisieren ihre Netzwerke, um Skalierbarkeit, Ausfallsicherheit und Flexibilität zu ermöglichen, indem sie Cloud-native Lösungen implementieren, die Network Function Virtualization (NFV) nutzen. Der Erfolg von 5G-Netzwerken wird in hohem Maße von Cloud Computing-Enablern wie Multi-Access Edge Computing (MEC), privaten Netzwerken und Network Slicing abhängen. Im günstigsten Fall können Netzwerk-Slicing und private Netzwerkfunktionen für Unternehmenskunden innerhalb weniger Stunden, nicht Wochen oder Monate, installiert werden. Die Einführung neuer Technologien wie 5G und Cloud Computing erhöht jedoch das Risiko von Cyberangriffen, da diese Technologien mit erweiterten Angriffsflächen, schwindenden Perimetern und erhöhten Schwachstellen einhergehen. Unternehmen sollten die Risiken nicht ignorieren und müssen die Sicherheitsbedrohungen proaktiv verwalten.

Da Unternehmen Anwendungen und Daten in hybriden Umgebungen hosten, kann ein Mangel an Sichtbarkeit über Hosts und Dienste hinweg den Schutz einer Cloud-first-Strategie und Edge-Konnektivität noch schwieriger machen. Der schnelle Wechsel zu hybriden Arbeitsmodi als Reaktion auf die weltweite COVID-19-Pandemie führte zu Millionen von verstreuten Außenstellen. Dies wiederum ging einher mit BYOD (Bring Your Own Device), einschließlich Laptops, Handys und Tablets, mit begrenzter Transparenz und Kontrolle der Sicherheit auf Benutzer- und Geräteebene. Die Sicherheitsrisiken für das Unternehmen wurden durch die potenzielle Gefahr von Datenverletzungen, die Anfälligkeit von Anwendungen und Malware weiter erhöht. In einer solchen Umgebung können Angreifer Schwachstellen in der Unternehmensinfrastruktur aufdecken, die von den Administratoren möglicherweise übersehen wurden, und schwere Schäden verursachen.

Multi-Tenancy

Multi-Tenancy ist ein weiterer kritischer Vektor in der Cloud-nativen Architektur, der es mehreren Kunden (oder Tenants), Lösungsanbietern und Anbietern ermöglicht, von einer einzigen Instanz einer Anwendung und einer gemeinsamen physischen Infrastruktur bedient zu werden. Dies stellt ein erhebliches Sicherheitsrisiko für 5G-Netzinfrastrukturen dar, in denen Mobilfunknetzbetreiber und Unternehmen mehrere Elemente verschiedener Anbieter auf gemeinsamen physischen Infrastrukturen einsetzen könnten. Beim Edge Computing ist die Übertragung von Daten vom Edge zu den Multi-Cloud-Anbietern und von der Cloud zurück zum Edge sehr anfällig für Cyberangriffe.

Multi-Tenancy und Edge Computing unterstreichen die Notwendigkeit, Technologien zu härten und sicher zu konfigurieren, die die Workloads (z. B. Virtualisierung/Containerisierung) für jeden Client und Kunden trennen. Ein Managed Security Service Provider (MSSP), der über die richtigen Sicherheitsqualifikationen verfügt, kann die Komplexität seiner gut durchdachten Dienste auffangen und Unternehmen dabei helfen, die Vorteile einer gesicherten kritischen Infrastruktur und von Diensten mit Sicherheit auf Unternehmensniveau zu nutzen.

Es ist auch wichtig zu beachten, dass die Cloud-Anbieter für die Sicherheit der Cloud verantwortlich sind. Mobilnetzbetreiber und Unternehmen können sich die Sicherheitspflichten teilen. Der vielfältige und komplexe Einsatz eines Multi-Cloud- oder Hybrid-Cloud-Bereitstellungsmodells in 5G mit sich entwickelnden Architekturen und Entwurfsmethoden stellt die Mobilnetzbetreiber jedoch vor zusätzliche Sicherheitsherausforderungen. Wenn ein Angreifer sich seitlich bewegen oder von einem kompromittierten Cloud-Workload zu einem anderen wechseln kann, kann dies weitreichende und kaskadenartige Folgen für viele andere Cloud-Mieter haben.

Einige der jüngsten Bedrohungen wie der Log4j-Exploit führten dazu, dass Milliarden von Java-Geräten vollständig kontrolliert und ausgenutzt werden konnten, und in weniger als einem Monat wurden über elf Millionen Angriffssitzungen beobachtet. Wie zu erwarten war, waren einige der gängigsten Cloud-Dienste, die für Edge Computing unerlässlich sind, für Log4j anfällig, darunter Rechen- und Speicherdienste, Datenbanken und mehr. Ein kürzlich veröffentlichter Forschungsbericht von Unit 42 enthält eine Analyse vieler solcher allgemeiner Schwachstellen und Gefährdungen (Common Vulnerabilities and Exposures, CVE). Enthalten ist auch eine Bewertung von Netzwerkbedrohungen und Empfehlungen, wie Unternehmen ihre Netzwerksicherheit umfassend bewerten, Schutzmaßnahmen für unbekannte Command-and-Control-Mechanismen einsetzen und Zero Trust umsetzen können.

Zusammenfassend lässt sich sagen, dass die Verbreitung von Geräten, die massive Zunahme der Intelligenz am Netzwerkrand sowie Multi-Tenancy- und Multi-Cloud-Bereitstellungen die wesentlichen Schwierigkeiten sind, die zu einem perfekten Sturm von Sicherheitsrisiken bei 5G-Unternehmensbereitstellungen führen. Um diese zu entschärfen, sollte jedes Unternehmen, das die digitale Transformation durchläuft, die folgenden Best-Security-Praktiken anwenden, um seine Cloud- und Edge-Infrastruktur zu sichern. Gleichzeitig gilt es ein nahtloses Benutzererlebnis zu ermöglichen und die Digitalisierung des Unternehmens voranzutreiben.

Sichtbarkeit: Unternehmen müssen Sichtbarkeit und Kontrolle implementieren, um das 5G-Netzwerk des Unternehmens durch anpassbare Sicherheitsberechtigungen auf besondere Weise zu scannen. Zugriffsberechtigungen ermöglichen eine sichere, integrierte Lieferkette für eine Vielzahl von Lieferanten und Geschäftspartnern.

Kontrolle: Cloud-basierter, fortschrittlicher Bedrohungsschutz dient dazu, Malware, Command-and-Control-Traffic sowie andere Schwachstellen zu erkennen und zu blockieren. Mittels ML-basierter Inline-Bedrohungsabwehr gelingt es, Zero-Day-Bedrohungen zu stoppen. Geräte-ID-basierte Sicherheitsdurchsetzung ermöglicht es, infizierte Geräte zu korrelieren, zu isolieren und unter Quarantäne zu stellen.

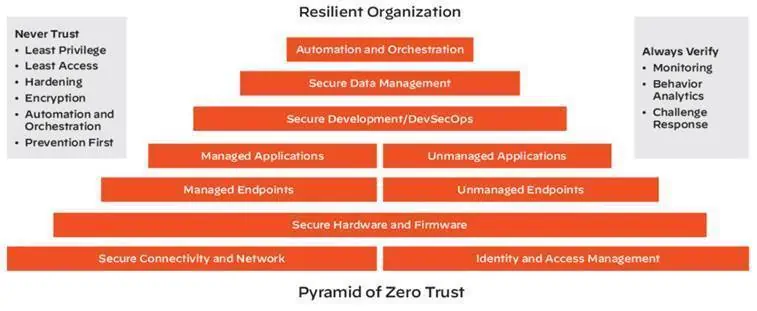

Einsatz von Zero Trust: Unternehmen sollten sich von implizitem Vertrauen verabschieden. Stattdessen sollten sie im Rahmen des Zero-Trust-Sicherheitsmodells für Edge-Clouds und private Netzwerke kontinuierlich das Prinzip „Niemals vertrauen, immer überprüfen und kontinuierlich überprüfen“ umsetzen. Dabei gilt es, konsistente Sichtbarkeit der Sicherheitslage, Durchsetzung und Analysen im gesamten 5G-Netzwerk zu erzielen.

Es ist offensichtlich, dass Cloud, 5G und Edge das digitale Wachstum und die Transformation in zahlreichen Branchen, Unternehmen und Regierungen beschleunigen werden. Die Bereitstellung von 5G- und Cloud-basierten Edge-Computing-Anwendungen bringt jedoch einige Komplexitäten und Herausforderungen mit sich.

www.paloaltonetworks.com