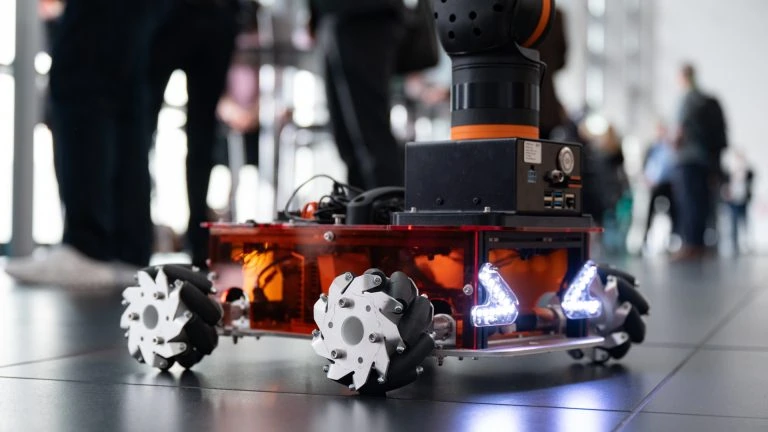

Die Zukunft der Robotik ist autonom

Die HANNOVER MESSE 2024 präsentiert im Application Park zukunftsweisende Technologien der Robotik und KI. Besucher erleben intelligente Robotersysteme, autonome Geräte im Einsatz, neueste KI-Anwendungen in der Robotik, Bilderkennungstools und virtuelle Plattformen.