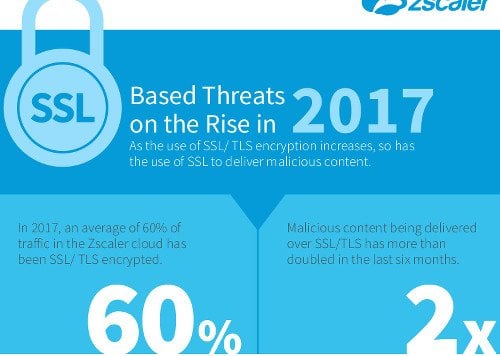

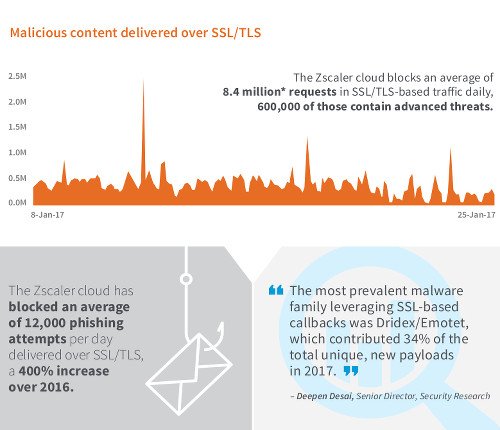

Laut der Studie sind bereits durchschnittlich 60 Prozent der bearbeiteten Transaktionen in der Zscaler Security Cloud SSL oder TLS verschlüsselt. Das Research-Team stellte fest, dass in diesem Jahr durchschnittlich 8,4 Millionen SSL/TLS-basierte Angriffe täglich in der Zscaler Cloud blockiert wurden. (Die Zahl basiert auf einer Stichprobe von Zscaler Kunden, die die Lösung zur Untersuchung von SSL verschlüsselten Daten einsetzt.)

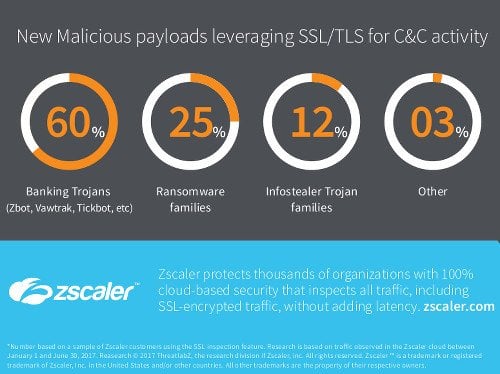

Das TreatLabZ-Team hat zudem eine neue Verbreitungsart von schädlichem Payload identifiziert. In der Zscaler Cloud Sandbox können spezifische Payloads nachgewiesen werden, die das Verschlüsselungsprotokoll SSL/TLS für Command-und-Control-Aktivitäten nutzen. 60 Prozent der entdeckten Schadsoftware bestand aus Banking-Trojaner-Familien wie Dridex, Zbot, Vawtrak und Trickbot. Weitere 25 Prozent setzten zeitgleich auf mehrere Ransomware-Familien. Weniger bekannte Schadsoftware umfasste Info-Stealing-Trojaner oder andere Malware-Familien.

Die Ergebnisse im Überblick:

- Die Menge an schädlichen Inhalten, die über SSL/TLS-verschlüsselten Datenverkehr transportiert wurde, hat sich in den letzten sechs Monaten mehr als verdoppelt

- Die Zscaler Cloud blockierte durchschnittlich 12.000 Phishing-Angriffe pro Tag, die sich hinter SSL/TLS-Verschlüsselung verbargen – ein Anstieg von 400 Prozent im Vergleich zum Vorjahr

- Neue Malware-Familien mit zunehmender Komplexität setzen auf SSL, um ihre Command-und-Control-Mechanismen zu verbergen

- Zscaler registrierte täglich rund 300 Treffer von Web Exploits, die als Teil des Infektionszyklus SSL-Verschlüsselung beinhalten

- Die am weitesten verbreitete Malware-Familie, die auf SSL-basierte Callbacks setzt, war Dridex/Emotet. Diese Familie trug mit 34 Prozent zu neuen Payloads im Jahr 2017 bei.

- Neue schädliche Payloads nutzen vorwiegend SSL/TLS für Command-and-Control-Aktivitäten:

– 60 Prozent beinhalteten mehrere Banking-Trojaner-Familien wie Zbot, Vawtrak, Trickbot, etc.

– 25 Prozent umfassten mehrere Ransomware-Familien

– 12 Prozent beinhalteten Info-Stealing-Trojaner wie Fareit, Papras, etc.

– 3 Prozent der Bedrohungen stammten von weiteren Malware-Familien

„Hacker setzen verstärkt auf SSL-Verschlüsselung, um die Infektion von Endgeräten, das Abfließen von Daten und die Command-and-Control-Kommunikation von Botnets zu verschleiern. Unsere Studie belegt, dass die Anzahl an SSL/TLS-verschlüsselten Phishing-Angriffen pro Tag im Vergleich zum Vorjahr um 400 Prozent gestiegen ist“, so Deepen Desai, Senior Director Security Research and Operations bei Zscaler. „Eine SSL-Inspektion ist heute unerlässlich geworden, um die Sicherheit des Datenverkehrs im Unternehmensnetz sicherzustellen. Zscaler fungiert als Schutzschild zwischen dem Anwender und dem Internet und analysiert jedes einzelne Byte des Datenverkehrs, inklusive verschlüsseltem Traffic. So enttarnen wir versteckte Bedrohungen, bevor sie ins Netzwerk gelangen.“

Weitere Informationen:

- Zscaler SSL Inspection

- Webcast: Are Your Appliance-Based Security Solutions Ready for 2018-bit SSL Certificates?