Check Point Software Technologies warnt vor der zunehmenden Aktivität der staatlich geprägten Gruppe Ink Dragon, die kompromittierte Systeme nicht nur als Ziel nutzt, sondern sie gezielt in ein verdecktes Relais-Netz einbindet, um weitere Operationen zu steuern und auszubauen.

Das wichtigste in Kürze:

- Ink Dragon ist seit mindestens 2023 aktiv und richtet sich zunehmend gegen Regierungseinrichtungen, auch in Europa.

- Die Gruppe nutzt bekannte, offene Schwachstellen in öffentlich erreichbaren IIS- und SharePoint-Systemen.

- Kompromittierte Server werden als Relais-Knoten für weitere Angriffe missbraucht.

- Die Operation ist auf langfristige Spionage, nicht auf schnelle Zerstörung ausgelegt.

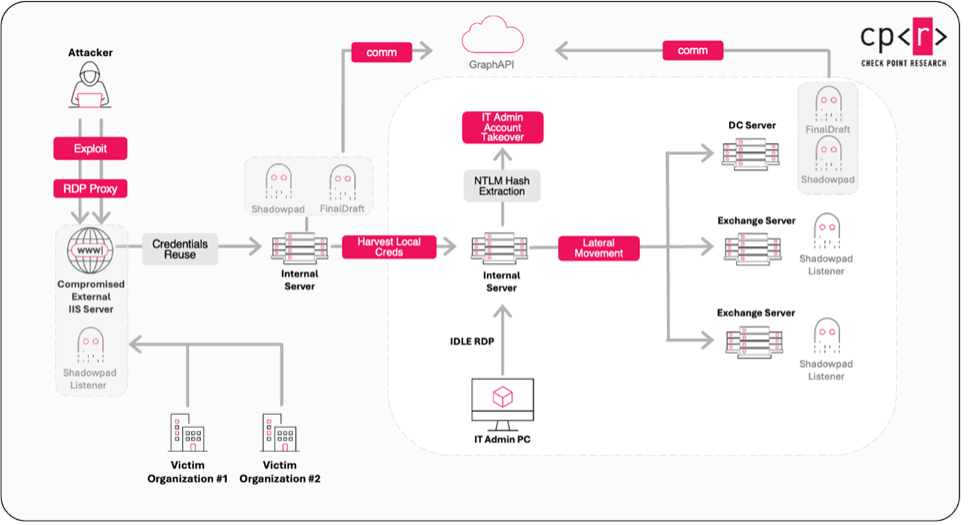

Ink Dragon operiert mit hoher technischer Disziplin und klarer strategischer Zielsetzung. Der Erstzugriff erfolgt häufig über bekannte Schwachstellen in gegenüber dem Internet exponierten Diensten, was darauf hindeutet, dass selbst längst bekannte Sicherheitslücken weiterhin effektive Einstiegspunkte darstellen. Nach der Kompromittierung analysiert die Gruppe systematisch Benutzerkonten, laufende Sitzungen und vorhandene Berechtigungen, um sich möglichst unauffällig und seitlich im Netzwerk zu bewegen.

Besonders bedeutsam ist dabei der Einsatz eines angepassten ShadowPad-IIS-Moduls. Damit werden kompromittierte Server in stille Relais umgewandelt, über die Daten und Befehle zwischen verschiedenen Opfern weitergeleitet werden. So entsteht ein verteiltes Kommunikationsnetz, das vollständig auf fremden Infrastrukturen basiert und klassische Command-and-Control-Strukturen ersetzt.

Ergänzt wird dieser Ansatz durch weitere Werkzeuge wie „FinalDraft“, eine Backdoor, die Cloud-Dienste für die Steuerung missbraucht. Die Kommunikation erfolgt über scheinbar legitime Inhalte, etwa Entwürfe in E-Mail-Postfächern. Zeitlich begrenzte Abruf-Intervalle, verschlüsselte Daten und detaillierte Systemprofile unterstreichen den Fokus auf Tarnung und Ausdauer.

In mehreren Fällen wurde beobachtet, dass identische Schwachstellen gleichzeitig von unterschiedlichen Akteuren ausgenutzt wurden. Das bedeutet: Ein einziges offenes System ohne Patches kann Ziel mehrerer staatlicher Operationen sein, die unabhängig voneinander und oft unbemerkt ablaufen.

Beobachtete Muster und operative Merkmale

- Nutzung kompromittierter Opfer als Relais für weitere Angriffe.

- Wiederverwendung vorhandener Zugangsdaten statt lauter Exploits.

- Verlagerung der Steuerung in legitime Cloud- und E-Mail-Dienste.

- Langfristige Präsenz mit minimaler Sichtbarkeit.

Ink Dragon steht exemplarisch für eine neue Generation staatlicher Cyber-Operationen. Angriffe sind keine isolierten Ereignisse mehr, sondern Teil eines größeren, verteilten Systems. Die Verteidigung darf sich daher nicht auf die Bereinigung einzelner Systeme beschränken. Jede Kompromittierung muss im Kontext einer möglichen übergeordneten Infrastruktur betrachtet werden. Wer diese Zusammenhänge nicht erkennt, läuft Gefahr, unbemerkt Teil eines fremden Angriffsnetzwerks zu werden.

Alle technischen Einzelheiten sollten hier zu finden sein.

(ds/Check Point Software)