Unified Threat Management-Systeme (kurz UTM) versprechen umfassenden Schutz aus einer Hand. Doch was steckt hinter dem Konzept, welche Funktionen sind wirklich wichtig und für wen lohnt sich die Investition?

Inhalt

Die Bedrohungslandschaft im digitalen Raum hat sich in den vergangenen Jahren dramatisch verändert. Während früher eine Firewall und ein Virenscanner ausreichten, um ein Unternehmensnetzwerk einigermaßen abzusichern, sehen sich IT-Verantwortliche heute einer Vielzahl unterschiedlicher Angriffsszenarien gegenüber. Ransomware, Zero-Day-Exploits, DDoS-Attacken und gezielte Social-Engineering-Kampagnen erfordern mehrschichtige Schutzkonzepte. Genau hier setzen Unified Threat Management Systeme an.

Was ist Unified Threat Management?

Unified Threat Management, kurz UTM, bezeichnet eine Sicherheitsarchitektur, die verschiedene Schutzfunktionen in einem einzigen System vereint. Statt für jede Sicherheitsanforderung eine separate Lösung zu implementieren, bündelt UTM alle notwendigen Komponenten in einer zentralen Appliance oder Software-Lösung. Das Konzept entstand Anfang der 2000er Jahre, als Sicherheitsexperten erkannten, dass die Verwaltung zahlreicher Einzellösungen zu komplex und fehleranfällig wurde.

Der zentrale Gedanke dahinter ist simpel: Alle Sicherheitsfunktionen teilen sich eine gemeinsame Hardware-Basis, ein einheitliches Betriebssystem und vor allem eine zentrale Verwaltungsoberfläche. Dies reduziert nicht nur die Komplexität, sondern ermöglicht auch eine bessere Korrelation von Sicherheitsereignissen. Wenn beispielsweise das Intrusion Prevention System einen Angriffsversuch erkennt, kann diese Information sofort an die Firewall und das Antivirensystem weitergegeben werden.

Kernfunktionen einer UTM-Lösung

Eine vollwertige Unified Threat Management-Appliance vereint typischerweise folgende Sicherheitskomponenten:

Firewall: Die Basis jeder UTM-Lösung bildet eine leistungsfähige Next-Generation Firewall. Diese arbeitet nicht mehr nur auf Basis von IP-Adressen und Ports, sondern analysiert den Datenverkehr auf Anwendungsebene. Sie erkennt, ob ein Nutzer Facebook aufruft oder einen VPN-Tunnel aufbaut, selbst wenn beide über Port 443 laufen. Moderne Firewalls können zudem Nutzer und nicht nur IP-Adressen identifizieren und so feinkörnige Zugriffsregeln umsetzen.

Intrusion Prevention und Detection: IPS und IDS Systeme überwachen den Netzwerkverkehr auf verdächtige Muster. Während ein IDS (Intrusion Detection System) Anomalien lediglich meldet, greift ein IPS (Intrusion Prevention System) aktiv ein und blockiert erkannte Angriffe. Die Systeme arbeiten signaturbasiert, können aber auch verhaltensbasierte Analysen durchführen, um bisher unbekannte Bedrohungen zu erkennen.

Antivirus und Anti-Malware: Die Virenscanner in UTM-Systemen überprüfen eingehende und ausgehende Datenströme in Echtzeit. Im Gegensatz zu Endpoint-Lösungen arbeiten sie auf Gateway-Ebene und können Schadsoftware bereits abfangen, bevor sie einzelne Arbeitsplätze erreicht. Moderne Systeme setzen dabei nicht nur auf Signaturen, sondern auch auf Verhaltensanalysen und Sandboxing-Technologien.

Web-Filtering: Diese Komponente kontrolliert den Zugriff auf Webinhalte. Sie kann bestimmte Kategorien von Websites blockieren, etwa Glücksspiel oder soziale Netzwerke während der Arbeitszeit. Wichtiger noch: Web-Filter schützen vor Phishing-Seiten und bekannten Malware-Schleudern. Viele Lösungen greifen dabei auf Cloud-basierte Datenbanken zurück, die mehrmals täglich aktualisiert werden.

Application Control: Während die Firewall regelt, welche Ports geöffnet sind, bestimmt die Anwendungskontrolle, welche Programme das Netzwerk nutzen dürfen. So lässt sich etwa der Einsatz von Filesharing-Software oder bestimmten Messenger-Diensten unterbinden, selbst wenn diese verschlüsselte Verbindungen nutzen.

VPN-Gateway: Für den sicheren Zugriff von außen integrieren UTM-Systeme VPN-Funktionalität. Sie unterstützen gängige Protokolle wie IPsec, SSL-VPN oder OpenVPN und können Hunderte simultane Verbindungen verwalten. Einige Lösungen bieten auch clientlose VPN-Zugänge über den Webbrowser.

E-Mail-Security: Spam-Filter und Malware-Scanner für E-Mails gehören ebenfalls zum Standardumfang. Sie analysieren eingehende Nachrichten auf Spam-Merkmale, gefährliche Anhänge und Phishing-Versuche. Manche Systeme können E-Mails auch in einer Sandbox öffnen, um versteckte Bedrohungen zu identifizieren.

Data Loss Prevention: DLP-Funktionen verhindern, dass sensible Daten das Unternehmen verlassen. Sie erkennen etwa Kreditkartennummern oder vertrauliche Dokumente und können deren Versand per E-Mail oder Upload in Cloud-Dienste blockieren.

Hardware-Appliances versus virtuelle und Cloud-Lösungen

Unified Threat Management-Systeme gibt es in verschiedenen Ausprägungen. Traditionell dominieren Hardware-Appliances, dedizierte Geräte mit aufeinander abgestimmter Hard- und Software. Hersteller wie Fortinet, Sophos, WatchGuard oder SonicWall bieten Modelle für unterschiedliche Unternehmensgrößen, vom Kleinbetrieb bis zum Konzern mit mehreren tausend Nutzern. Die Geräte unterscheiden sich vor allem im Durchsatz: Während Einsteigermodelle 100 bis 500 MBit/s bewältigen, schaffen High-End-Appliances mehrere Gigabit pro Sekunde, auch bei aktivierter Deep Packet Inspection.

Virtuelle UTM-Lösungen laufen als VM auf bestehender Hardware oder in Cloud-Umgebungen. Sie bieten mehr Flexibilität bei der Skalierung und eignen sich besonders für hybride Infrastrukturen. Der Nachteil: Die Performance hängt stark von der zugrunde liegenden Hardware ab, und die Lizenzierung ist oft komplexer.

Eine neuere Entwicklung sind Cloud-basierte UTM-Services, bei denen die eigentliche Sicherheitsfunktion in Rechenzentren des Anbieters läuft. Der gesamte Traffic wird dorthin umgeleitet, analysiert und gefiltert zurückgeschickt. Dieser Ansatz eignet sich für Unternehmen mit vielen verteilten Standorten oder mobilen Mitarbeitern, verursacht aber zusätzliche Latenz und setzt eine stabile Internetverbindung voraus.

Performance: Der Flaschenhals im Netzwerk

Eine der größten Herausforderungen bei Unified Threat Management ist die Performance. Jede aktivierte Sicherheitsfunktion kostet Rechenleistung. Hersteller geben üblicherweise zwei Durchsatzwerte an: den Firewall-Durchsatz ohne zusätzliche Funktionen und den UTM-Durchsatz mit allen Features. Die Differenz ist oft erheblich. Eine Appliance mit 10 GBit/s Firewall-Durchsatz schafft unter Umständen nur noch 2 GBit/s, wenn IPS, Antivirus, Application Control und Web-Filtering parallel arbeiten.

Besonders rechenintensiv ist die Deep Packet Inspection, bei der jedes Datenpaket vollständig analysiert wird. Verschlüsselte Verbindungen stellen eine zusätzliche Herausforderung dar: Um HTTPS-Traffic zu untersuchen, muss die UTM als Man-in-the-Middle fungieren, die Verbindung entschlüsseln, analysieren und wieder verschlüsseln. Dieser Vorgang benötigt erhebliche CPU-Ressourcen.

Moderne UTM-Geräte setzen deshalb auf spezialisierte Prozessoren. Security Processing Units beschleunigen kryptografische Operationen und Pattern Matching durch dedizierte Hardware. Dennoch gilt: Bei der Dimensionierung einer UTM-Lösung sollte man nicht nur den aktuellen Bedarf, sondern auch zukünftiges Wachstum und steigende Bandbreitenanforderungen berücksichtigen. Eine Überprovisioning von mindestens 50 Prozent ist ratsam.

Management und Konfiguration

Ein zentraler Vorteil von UTM-Systemen ist die einheitliche Verwaltung. Statt sich in verschiedene Oberflächen einzuarbeiten, bedient man eine zentrale Konsole. Die meisten Hersteller bieten webbasierte GUIs, die sowohl grundlegende als auch erweiterte Konfigurationen ermöglichen. Für Profis stehen oft auch CLI-Schnittstellen bereit.

Die Qualität der Verwaltungsoberflächen variiert erheblich. Während manche Hersteller auf intuitive Bedienung und Assistenten setzen, erfordern andere fundierte Netzwerkkenntnisse. Wichtig ist ein übersichtliches Dashboard, das den aktuellen Sicherheitsstatus auf einen Blick zeigt. Detaillierte Logs und Reports helfen bei der Fehlersuche und bei Compliance-Nachweisen.

Moderne UTM-Lösungen bieten zudem zentrale Managementplattformen für mehrere Geräte. Dies ist besonders für Unternehmen mit mehreren Standorten relevant. Konfigurationsänderungen lassen sich so zentral vornehmen und auf alle Appliances verteilen. Auch das Monitoring wird vereinfacht: Ein zentrales System sammelt Logs und Alerts aller UTM-Geräte und korreliert Ereignisse standortübergreifend.

Lizenzierung und laufende Kosten

Beim Kauf einer UTM-Lösung fallen nicht nur die Anschaffungskosten für die Hardware an. Ein Großteil der Funktionen benötigt Subscriptions für Signatur-Updates, Kategorisierungsdatenbanken und Cloud-Services. Diese Lizenzen werden üblicherweise jährlich abgerechnet und können je nach Funktionsumfang erhebliche Kosten verursachen.

Typischerweise bieten Hersteller verschiedene Pakete an: Ein Basis-Paket umfasst essenzielle Funktionen wie Firewall und VPN, während Premium-Pakete zusätzlich Sandboxing, Advanced Threat Protection oder Zero-Day-Schutz enthalten. Die Lizenzkosten orientieren sich an der Anzahl der Nutzer oder an der Appliance-Größe. Für eine mittelständische Firma mit 100 Mitarbeitern können die jährlichen Lizenzkosten leicht mehrere tausend Euro betragen.

Hinzu kommen Kosten für Support und Updates. Viele Hersteller koppeln Firmware-Updates an aktive Support-Verträge. Ohne gültigen Vertrag gibt es keine Sicherheitspatches, was die UTM schnell zu einem Risikofaktor macht. Bei der Budgetplanung sollten diese laufenden Kosten über die gesamte Lebensdauer der Appliance berücksichtigt werden.

UTM versus NGFW und SASE

In den letzten Jahren entstanden alternative Konzepte, die UTM teilweise in Frage stellen. Die ursprüngliche Abgrenzung zwischen UTM und Next-Generation Firewalls ist heute weniger klar. Während UTMs traditionell auf Konsolidierung und einfache Verwaltung abzielen, integrieren moderne NGFW-Plattformen häufig denselben Funktionsumfang, inklusive IPS, Webfilter, Malware-Analyse und Applikationskontrolle. Der Unterschied liegt heute eher im Zielmarkt (KMU vs. Enterprise) sowie in der Performance- und Skalierungsfähigkeit, nicht mehr im Funktionsset.

Secure Access Service Edge ist ein noch neuerer Ansatz. SASE verlagert Sicherheitsfunktionen in die Cloud und kombiniert sie mit WAN-Funktionalität. Der gesamte Traffic, egal ob vom Büro, Home-Office oder Mobilgerät, wird durch cloudbasierte Security-Services geleitet. Dies eignet sich besonders für moderne, dezentrale Arbeitsumgebungen, erfordert aber ein Umdenken in der Netzwerkarchitektur.

Für welches Konzept man sich entscheidet, hängt von verschiedenen Faktoren ab. UTM-Systeme eignen sich nach wie vor gut für klassische Unternehmen mit zentralen Standorten und überschaubarer Komplexität. Sie bieten ein gutes Preis-Leistungs-Verhältnis und sind relativ einfach zu betreiben. NGFW und SASE sind eher für größere Organisationen mit komplexen Anforderungen oder stark verteilten Infrastrukturen interessant.

Best Practices für den Betrieb

Eine UTM-Appliance ist kein Selbstläufer. Damit sie ihren Zweck erfüllt, sind regelmäßige Wartung und Feinabstimmung notwendig. Zunächst sollten alle Sicherheitsfunktionen aktiviert und korrekt konfiguriert werden. Erstaunlich oft werden UTM-Geräte hauptsächlich als Firewall betrieben, während andere Features ungenutzt bleiben.

Die Policies müssen sorgfältig geplant werden. Zu restriktive Regeln behindern die Arbeit, zu lockere öffnen Angreifern Tür und Tor. Bewährt hat sich ein iterativer Ansatz: Man beginnt mit einer moderaten Konfiguration und verschärft die Regeln basierend auf Logs und Nutzer-Feedback schrittweise. Whitelisting ist sicherer als Blacklisting, erfordert aber mehr Aufwand.

Logs sollten regelmäßig ausgewertet werden. Viele Angriffe werden erst im Nachhinein durch Analyse der Protokolle erkennbar. Moderne UTM-Systeme bieten oft KI-gestützte Anomalieerkennung, die ungewöhnliche Muster automatisch meldet. Dennoch ersetzt dies nicht den Blick eines erfahrenen Administrators.

Updates müssen zeitnah eingespielt werden, sowohl für die Firmware als auch für Signaturdatenbanken. Viele UTM-Systeme können automatische Updates durchführen, was die Aktualität sicherstellt. Bei Firmware-Updates ist jedoch Vorsicht geboten: Sie sollten zunächst in einer Testumgebung validiert werden, da sie gelegentlich Probleme verursachen können.

Für wen lohnt sich Unified Threat Management?

UTM-Systeme sind nicht für jeden die optimale Lösung. Kleine Unternehmen mit wenigen Mitarbeitern kommen oft mit einer einfachen Business-Firewall und cloudbasierten Security-Services aus. Großkonzerne benötigen meist spezialisierte Enterprise-Lösungen mit höherer Performance und Granularität.

Die Zielgruppe von UTM sind primär kleine und mittelständische Unternehmen mit 10 bis 500 Mitarbeitern. Für sie bieten UTM-Appliances mehrere Vorteile: Sie decken die wichtigsten Sicherheitsanforderungen ab, sind bezahlbar und erfordern keine großen IT-Abteilungen. Die zentrale Verwaltung reduziert den administrativen Aufwand erheblich.

Auch Zweigstellen großer Unternehmen profitieren von Unified Threat Management-Lösungen. Sie bieten lokalen Schutz, ohne dass vor Ort Security-Spezialisten vorhanden sein müssen. Die zentrale Verwaltung über Cloud-Konsolen ermöglicht es der IT-Zentrale, alle Standorte zu überwachen und zu steuern.

Weniger geeignet sind UTM-Systeme für Umgebungen mit extrem hohen Performance-Anforderungen oder sehr spezifischen Sicherheitsbedürfnissen. Rechenzentren mit Multi-Gigabit-Traffic oder Organisationen mit komplexen Compliance-Vorgaben benötigen oft spezialisierte Lösungen, die einzelne Aspekte tiefer abdecken.

Ein boomender Markt

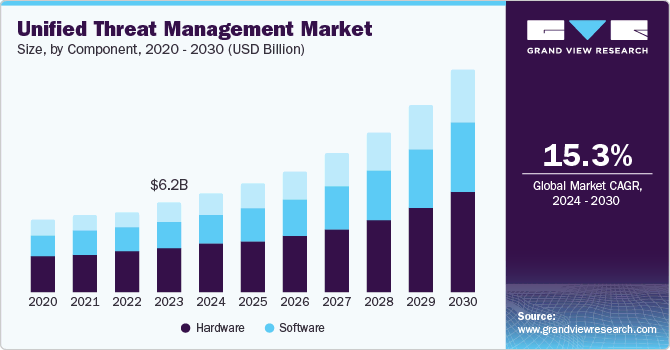

Der globale UTM-Markt wurde 2023 auf 6,17 Milliarden US-Dollar beziffert und soll bis 2030 auf 15,96 Milliarden US-Dollar anwachsen, was einer jährlichen Wachstumsrate von 15,3 Prozent entspricht.

Fazit: Kompromiss zwischen Funktionsvielfalt und Komplexität

Unified Threat Management hat sich als pragmatischer Ansatz für die Netzwerksicherheit etabliert. Die Integration verschiedener Schutzfunktionen in einem System reduziert Komplexität und Kosten, ohne dabei auf essenzielle Sicherheitsfeatures verzichten zu müssen. Die zentrale Verwaltung erleichtert den Betrieb erheblich und ermöglicht es auch kleineren IT-Teams, ein angemessenes Sicherheitsniveau zu etablieren.

Allerdings ist UTM kein Allheilmittel. Die Bündelung vieler Funktionen führt zwangsläufig zu Kompromissen bei der Performance und Spezialisierung. Zudem darf man sich nicht der Illusion hingeben, dass ein einzelnes Gerät alle Sicherheitsprobleme löst. UTM-Systeme sind ein wichtiger Baustein, müssen aber durch weitere Maßnahmen wie Endpoint-Protection, Backup-Strategien und Security-Awareness-Trainings ergänzt werden.

Wer sich für eine UTM-Lösung entscheidet, sollte ausreichend Zeit für Planung und Konfiguration einplanen. Die Auswahl der richtigen Appliance-Größe, eine durchdachte Policy-Strategie und regelmäßige Wartung sind entscheidend für den Erfolg. Dann bietet UTM einen robusten Schutz gegen die gängigsten Bedrohungen, ohne das IT-Budget zu sprengen oder die IT-Abteilung zu überfordern.