IT-Sicherheitsverantwortliche stehen unter mehrfachem Druck. Hacker erhöhen mit Künstlicher Intelligenz die Frequenz und Qualität ihrer Ransomware-Angriffe. Es gilt, eine zunehmend komplexe und volatile Angriffsfläche so zu minimieren, dass dies im besten Fall unmöglich wird.

Um dies zu erreichen, müssen Cybersicherheitsverantwortliche zudem komplexe und mehrstufige Bedrohungen frühzeitig blockieren, bevor deren Durchführung Systeme und Applikation stört oder Daten exfiltriert beziehungsweise verschlüsselt. Sie stehen also vor der dreifachen Aufgabe, Security-, Risiko- und Compliance-Management mit oft zu geringen Ressourcen abzubilden. Neue Ansätze für eine effiziente und präventive Abwehr sind deshalb aktuell so gefragt wie selten zuvor.

Um dem gerecht zu werden, benötigen IT-Sicherheitsteams vor allem zwei Dinge: Zum einen eine detaillierte, aber zugleich verständliche Übersicht zu Risikostatus und Gefahrenlage der gesamten Infrastruktur. Zum anderen gilt es, die Angriffsfläche individueller Nutzerprofile effizient und – auf Wunsch – automatisiert und dynamisch zu verkleinern. Erst solche Konzepte ermöglichen den notwendigen Paradigmenwechsel weg von einer reinen Reaktion hin zur automatisierten Prävention durch gezieltes Schließen von Sicherheitslücken. Möglich ist das nur mit Hilfe KI-basierter Technologie.

Multitasking für Defensivkünstler

Neue Ansätze der Cybersicherheit sind notwendig, denn die Gegenseite hat sich im negativen Sinne innovativ und stark aufgestellt. Sie hat die Möglichkeiten, denn die cyberkriminelle Industrie übertrifft mittlerweile vom monetären Volumen her den Drogenmarkt um das Zwanzigfache. Sie greift in großen Umfang auf Künstliche Intelligenz zurück, um mit hoher Frequenz sowohl komplexe und zielgerichtete als auch automatisierte opportunistische Angriffe durchzu- führen. KI hilft den Ransomware-Betreibern, Schadcode zu generieren. Sprachlich und inhaltlich für Zielpersonen perfektionierte Phishing-Nachrichten lassen sich dank Large Language Models (LLM) mit der herkömmlichen Achtsamkeit des Nutzers kaum noch als solche erkennen. Solche Nachrichten sind aber immer noch die Grundlage für neun von zehn aller erfolgreichen Zugriffe auf die Zielnetze.

Cyberkriminelle beschäftigen zudem hochkompetente Experten, um nach Schwachstellen und nach unternehmens- kritischen Daten mit hohem Lösegeld-Potenzial zu suchen. Dem gegenüber stehen oftmals nur mangelhaft mit Zeit-, Geld- und Personalressourcen ausgestattete Organisationen. Diesen fehlt nicht selten auch die notwendige Expertise: Der Fachkräftemangel in der IT war schon lange vorausgesehen, wirkt sich aktuell fatal aus und ist in der gebotenen Schnelligkeit nicht mehr aufzufangen. KI als Helfer einer effizienten Abwehr wird daher unverzichtbar.

CISOs und IT-Administratoren stehen nicht nur vor der Aufgabe, Angriffe zu verteidigen: Eine Vorbedingung für eine effiziente Defensive ist es, vorhandene Risiken priorisieren und managen. Dazu kommt drittens der regulative Komplex, Compliance-Kriterien erfüllen und dokumentieren zu müssen. Letzteres sollten die Verantwortlichen aber nicht nur als überfordernden Mehraufwand bewerten: NIS-2, DORA, die DSGVO oder ISO 27001 sind Chance und Gelegenheit, die eigenen Sicherheitsbemühungen zu systematisieren. So sind sie ein vielleicht den Ausschlag gebendes Argument für die Allokation personeller, finanzieller und technischer Ressourcen.

Selbstbestimmtes und fremdbestimmtes Timing

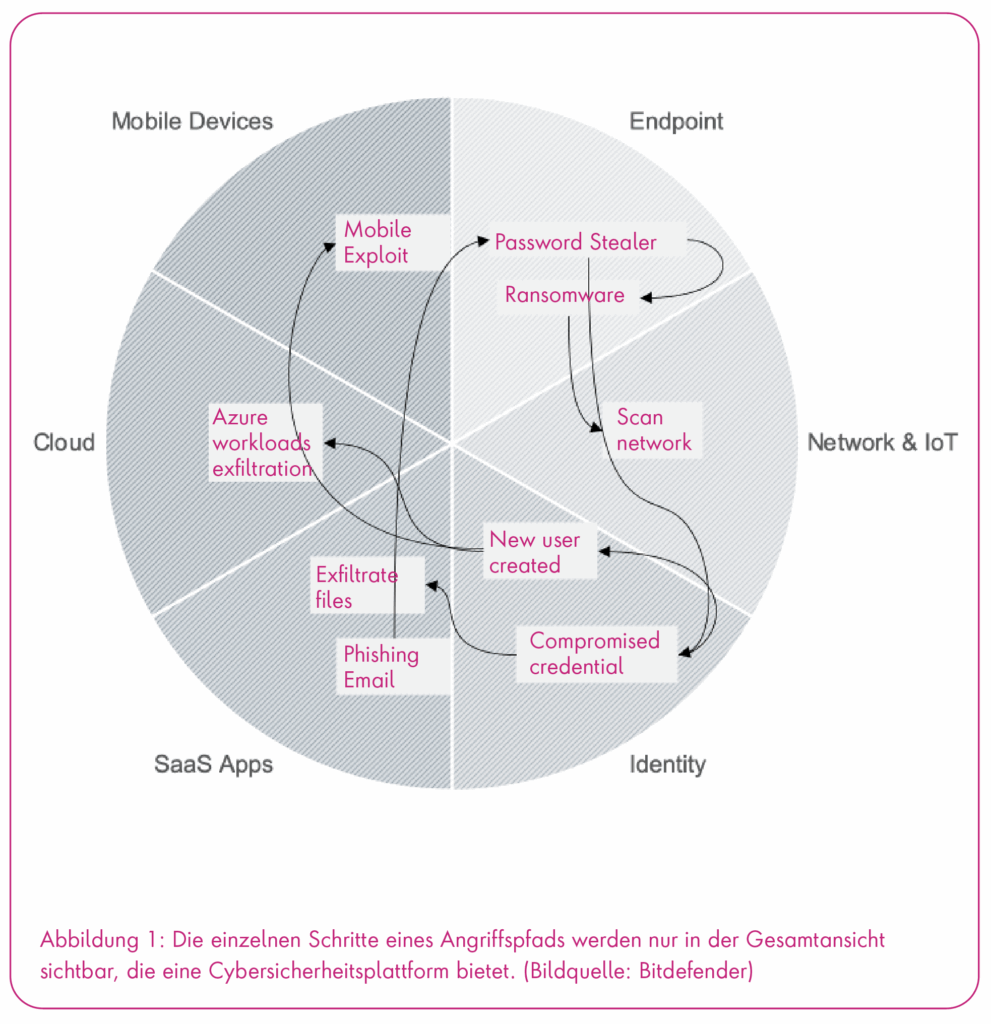

Cyberkriminelle sind in der komfortablen Situation, opportunistisch und auf Verdacht das Internet zu scannen und in Ruhe geeignete Ziele zu definieren. Die regelmäßig neu bekanntwerdenden Schwachstellen geben dazu hinreichend Anlass und Gelegenheiten, die sich schnell verwerten lassen. Gerade die Akteure der Ransomware-Schattenwirtschaft verfolgen gezielt vielversprechende und monetarisierbare Gelegenheiten und bestimmen den Zeitpunkt des Angriffs. Dabei bleiben sie oft im Verborgenen und gehen über einen sehr langen Zeitraum in nur in der Gesamtsicht zu erkennenden Einzelschritten vor.

Die Cyberdefensive muss dagegen ihre hochkomplexe und volatile Angriffsfläche rund um die Uhr gegen eine diffuse Gefahr verteidigen. Hierfür benötigt sie von hoher Informationsqualität gespeiste Plattformen zur kontinuierlichen Sicht auf den Gefahrenstatus, über die sie die gesamte Defensivarchitektur überwachen, orchestrieren und steuern kann.

Diese permanent einzunehmende Habacht-Stellung erfordert den Rundumblick und eine hohe Effizienz der Defensive. Best-of-Breed-Lösungen, welche viele Unternehmen nutzen, leisten dagegen nur einen Betrag für einen besonderen Bereich. Ihr Einsatz endet daher oft in einem Flickenteppich aus Nischentools, Ineffizienzen, Redundanzen und Mehrarbeit. Tools, die jeweils ihre eigenen Alerts senden, oder ein allsehendes und meldendes SIEM sind oft des Guten zu viel. Sie verursachen eine im Ernstfall fatale Alarmmüdigkeit und zugleich hohe Kosten. Das Nebenher von guten Einzellösungen erhöht zudem die Komplexität und den Zeitaufwand, um Tools zu implementieren und IT-Sicherheit wirklich zu betreiben. Fehlkonfigurationen sind schnell möglich und können eine eigene Sicherheitslücke eröffnen.

Vogelperspektiven und Hacker-Brille

Die Dashboards von Cybersicherheitsplattformen leben von der Vollständigkeit, Qualität und Präsentation ihrer Informationen. Ohne die Hilfe von KI ist deren Güte angesichts eines immer größeren Datenaufkommens nicht aufrechtzuerhalten. Meistens leiden die IT-Teams allerdings an fehlenden Informationen. Blinde Flecken in der Wahrnehmung bei herkömmlichen EDR-Architekturen sind etwa die wachsende Zahl von IoT-Geräten mit eigener IP-Adresse. Andererseits gilt es, den Blick zu schärfen. Sichtbar sollten in einer immer stärker in Ökosystemen organisierten digitalisierten Wirtschaft etwa auch die Effekte der Supply-Chain auf die eigene IT-Infrastruktur sein.

Eine entscheidende Zusatzqualität liefern Kontextinformationen, die den vollständigen, bereits eingeschlagenen oder noch möglichen Angriffspfad aufzeigen. Gerade die kompetenten Urheber einer komplexen Cyberattacke bewegen sich durch verschiedene Segmente der avisierten IT. Eine KI-basierte Plattform für Cybersicherheit und Risikomanagement hilft, die verteilten Aktionen in ihrer Abfolge so früh wie möglich zu erkennen und zu beurteilen. Silos oder Nischenapplikationen für einzelne IT-Bereiche, die in einer gewachsenen IT-Infrastruktur oft im Einsatz sind, sehen dagegen nur isolierte Mosaiksteine.

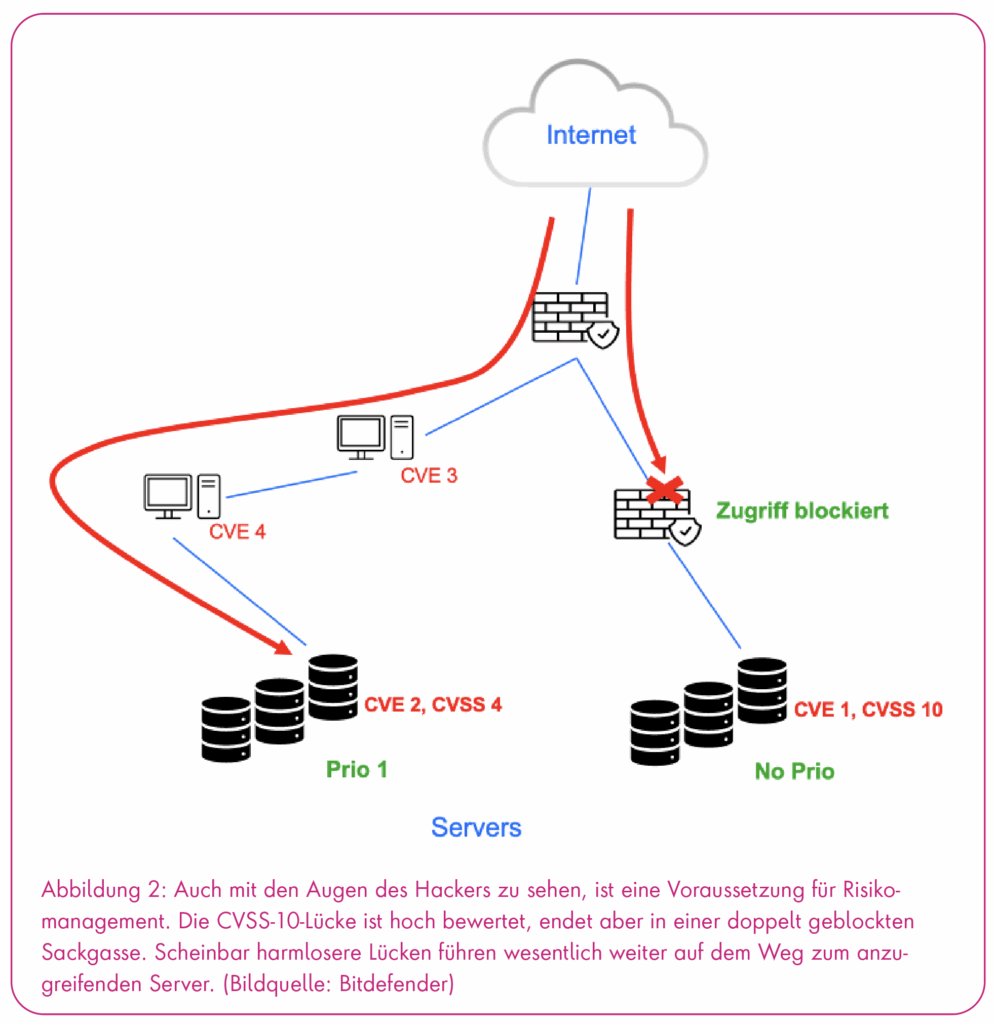

Die Informationen zu beurteilen, erfordert zudem die Einnahme der Hacker-Perspektive. Hacker suchen sich ihre Wege im Netz aufgrund der sich konkret ergebenden Möglichkeiten. Der Blickwinkel eines Ransomware-Affiliates bewertet Gefahren dann oft anders – und zutreffender – als ein rein formales Risiko- management. Eine Schwachstelle mit dem vergebenen CVSS-Index 9 ist zum Beispiel in der herkömmlichen Bewertung ein eindeutiges formales Kriterium, um schnell zu handeln. Befindet sich die Lücke auf einem Angriffspfad, der durch eine Firewall schon im Vorfeld definitiv blockiert ist, ist der hohe CVSS-Index nicht mehr ausschlaggebend. Eine CSSV-4-Lücke kann dagegen einen weitreichenden, nicht geschützten Weg zu einem Ziel eröffnen und muss daher vorrangig behandelt werden.

Kompromittierte legitime Tools erfordern eine granulare Auflösung

Ein anderes Wahrnehmungsproblem erzeugen legale Betriebssystem-Tools etwa einer Microsoft-Umgebung, die sich mit dessen Installation zwangsläufig auf dem Endgerät befinden. Mit gefälschten oder kompromittierten Identitäten können Hacker sogenannte Living-off-the-Land-Apps unbemerkt für ihre Zwecke ausnutzen. Aktuell eröffnen Tools wie Bitsdamin, Cscript, Wsciript, PowerShell, TeamViewer oder andere Remote-Admin-Tools eine neue und ungleich gefährlichere Angriffsfläche: An sich legitim, können sich Hacker mit ihnen hervorragend tarnen, weil sich der Missbrauch dieser Tools nur granular von einem legitimen Einsatz unterscheidet.

Klassischen EDR/XDR-Ansätzen fällt es schwer, einen solchen Missbrauch zu erkennen. Sie schützen zudem nicht gegen das oft vom Nutzer selbst ermöglichte Kapern von Identitäten und die folgende Eskalation der jeweiligen Nutzerprivilegien – die wirksamsten Hebel erfolgreicher Infiltrationen in das Zielnetz. Unter Umständen können böswillige Akteure mit diesen Tools sogar die EDR-Engine „einfrieren“.

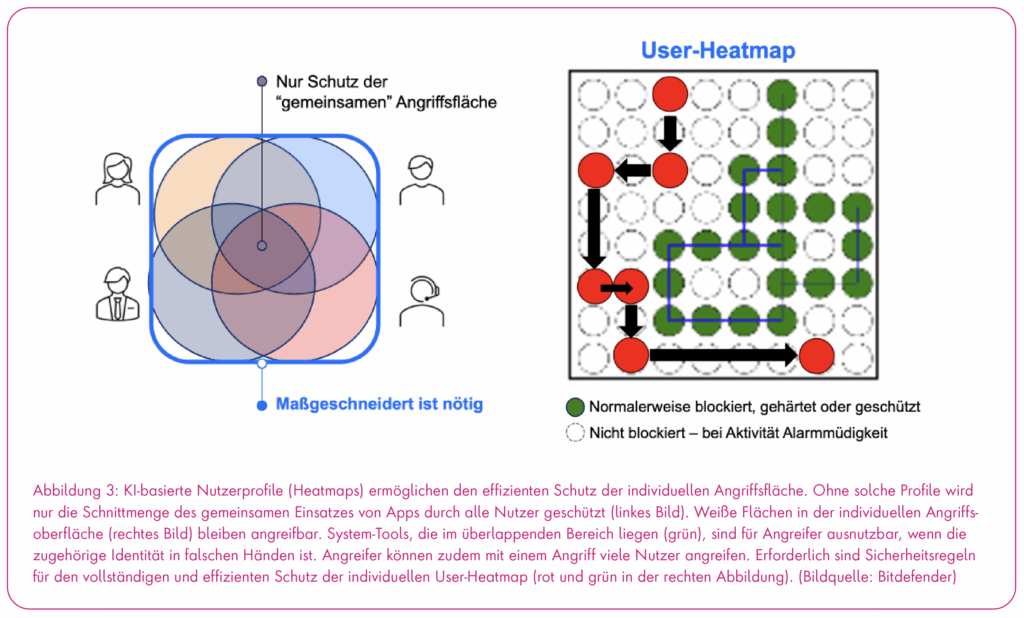

Nur Schnittmengen zu schützen, greift zu kurz

Heutzutage werden lediglich Rollenbasierende Angriffsflächen adressiert, die sich jedoch nicht aus der tatsächlichen Nutzung von Tools ergeben. Das Gesamt- paket der individuell verwendeten Tools unterscheidet sich aber für jedes Gerät und für jeden Nutzer. Die nicht mit der IT-Infrastruktur beauftragten Mitarbeiter im Unternehmen – das ist wohl die Mehrheit – werden kaum ein PowerShell- Tool wissentlich nutzen – TeamViewer nur im Bedarfsfall und das in der Regel begleitet von einem Administrator. Mitarbeiter in der Produktion haben wiederum ein anderes Nutzerprofil. Entscheider auf C-Level-Ebene wiederum verfügen über sehr weitreichende und unspezifische Privilegien, welche diese aber nur selten wirklich nutzen.

Um effizient und zutreffend den Missbrauch dieser Tools zu erkennen, benötigen IT-Verantwortliche granular definierte, nutzerbasierte Sicherheitsprofile, um anomales und damit höchstwahrscheinlich illegitimes Verhalten zu erkennen und von vornherein zu verhindern. Solche individuellen Nutzerprofile leiten sich aus der normale App-Nutzung eines Anwenders ab und lassen sich dank KI-Überwachung definieren und dynamisch pflegen.

Die notwendigen Informationen zu sammeln und zu präsentieren, ist aber ohne die Möglichkeiten der KI, Informationen zu erkennen und zu filtern, nicht möglich. Zu schnell wächst die Informationsmenge: So ergeben sich für jeden Mitarbeiter nicht selten drei Paarungen eines Anwenderprofils: Nutzer/Laptop, Nutzer/Smartphone und eventuell sogar Nutzer/Tablet. Die Informations- und Konstellationsvielfalt ist dann zu multiplizieren mit der Zahl von Applikationen und Diensten auf den jeweiligen Geräten sowie mit der Zahl der Mitarbeiter.

Individuelle Nutzerprofile für den Schritt von Reaktion zu Prävention

KI im Dienste der Cybersicherheit kann die Fakten sammeln, Profile sowie Richtlinien vorschlagen, festlegen, auf Wunsch implementieren und dynamisch pflegen. Sie ermöglicht damit eine individuelle Definition von Sicherheitsregeln, welche die Sicherheitsverantwortlichen dynamisch und auf Wunsch automatisch anpassen und implementieren können.

Erst ein individuelles Risikomanagement auf Basis einer zentralen Informationsplattform zur Konsolidierung aller Daten hilft, über den unternehmensweiten Sicherheitsstatus, Angriffe rechtzeitig zu erkennen oder bereits im Keim zu ersticken. Sie sind die Voraussetzung für den entscheidenden Paradigmenwechsel, den Unternehmen aktuell leisten müssen: Weg von der Reaktion – hin zur Prävention.