Sicherheitsforscher von Check Point Research (CPR) haben gravierende Schwachstellen in Microsoft Teams entdeckt, die es Angreifern erlauben, Nachrichten zu manipulieren, Identitäten zu fälschen und Kommunikationsabläufe zu täuschen.

Die Lücken, die Microsoft inzwischen unter der Kennung CVE-2024-38197 geschlossen hat, zeigen, wie verwundbar selbst etablierte Kollaborationstools gegenüber gezielten Manipulationsangriffen sein können.

Check Point stellte im Rahmen einer Forschungsinitiative fest, dass Plattformen für digitale Teamarbeit zunehmend in den Fokus von Cyberkriminellen geraten. Die Angriffe reichen von Spionagekampagnen bis hin zu Social-Engineering-Aktionen und Finanzbetrug. Dabei geht es nicht um das Hacken von Netzwerken im klassischen Sinne, sondern um die gezielte Täuschung von Menschen in alltäglicher Kommunikation.

Die Untersuchung von CPR konzentrierte sich auf mögliche Angriffe durch externe Gäste oder böswillige Insider. Die Ergebnisse zeigen, dass Angreifer in der Lage waren, Nachrichteninhalte unbemerkt zu verändern, Benachrichtigungen zu fälschen und sogar Anruferidentitäten in Video- oder Audioanrufen zu manipulieren.

Manipulationen mit weitreichenden Folgen

Die Forscher identifizierten mehrere Einfallstore, die das Vertrauen in digitale Kommunikation untergraben könnten:

Nachrichtenänderungen ohne Hinweis:

Durch wiederverwendete interne Kennungen konnten Angreifer Nachrichten im Nachhinein verändern, ohne dass die Plattform sie als „bearbeitet“ markierte. Dadurch kann der Verlauf von Gesprächen im Rückblick verfälscht werden, etwa in sensiblen Entscheidungsprozessen.

Gefälschte Benachrichtigungen:

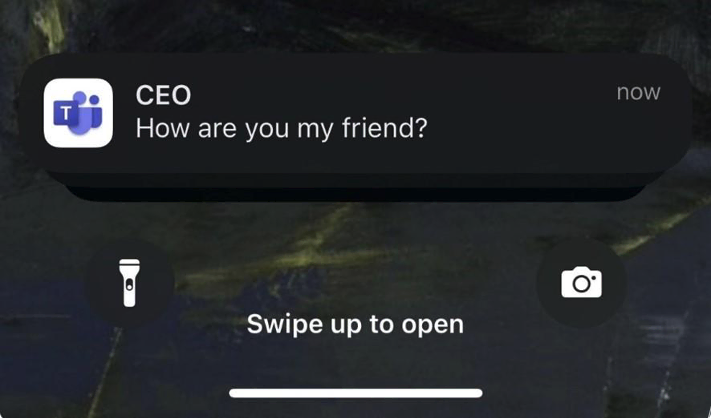

Angreifer waren in der Lage, Push-Mitteilungen auf Mobilgeräten oder Desktops so zu manipulieren, dass sie vermeintlich von Kolleginnen, Kollegen oder Führungskräften stammen. Dadurch entsteht ein hohes Risiko für Täuschungsmanöver und Phishing-Versuche innerhalb des Unternehmens.

Abbildung: Gefälschte Nachricht im Teams-Messenger vom angeblichen CEO (Quelle: Check Point Software Technologies Ltd.)

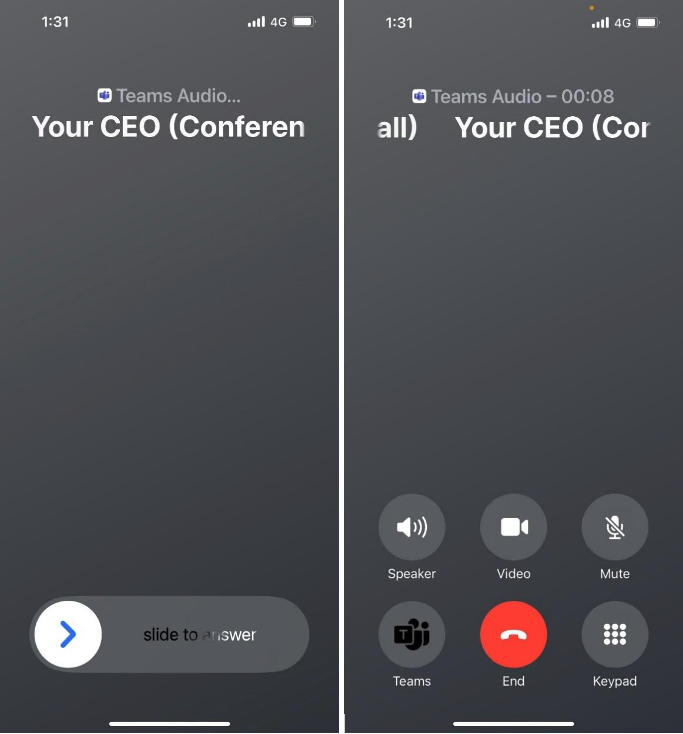

Verfälschte Gesprächs- und Anrufernamen:

Weitere Schwachstellen ermöglichten es, Anzeigenamen in Chats oder Anrufen zu verändern. So konnten Angreifer vorgeben, eine andere Identität zu besitzen, etwa die eines Vorgesetzten oder Geschäftspartners.

Abbildung: Gefälschter Teams-Anruf vom angeblichen CEO (Quelle: Check Point Software Technologies Ltd.)

Microsoft reagierte mit Patches

Laut Check Point meldete das Forschungsteam die Lücken im März 2024 an Microsoft. Das Unternehmen nahm im Laufe des Jahres Korrekturen vor, sodass Nutzer keine manuellen Schritte unternehmen mussten. Dennoch zeigen die entdeckten Probleme, dass Vertrauen in Kommunikationssysteme keine Selbstverständlichkeit mehr ist.

Die Lücken hätten – so CPR – zur Imitation von Führungskräften, zum Einschleusen von Malware oder zur Manipulation sensibler Gespräche genutzt werden können.

Die Untersuchung verdeutlicht einen grundlegenden Wandel: Angreifer konzentrieren sich zunehmend auf Kollaborationstools, weil sie dort auf unkritische Aufmerksamkeit treffen. Pop-up-Nachrichten und Chatfenster gelten im Arbeitsalltag als vertrauenswürdig – ein Umstand, den Kriminelle gezielt ausnutzen.

Damit stehen Werkzeuge wie Teams, Slack oder Zoom im Zentrum eines neuen Bedrohungsfeldes: dem Angriff auf das digitale Vertrauen.

Sicherheit muss mehrschichtig gedacht werden

Check Point empfiehlt, Kollaborationstools künftig nicht nur auf Funktionalität, sondern auch auf Sicherheit zu prüfen. Ein ganzheitliches Schutzkonzept sollte mehrere Ebenen umfassen:

- Erkennung und Blockierung schädlicher Dateien und Links

- Schutz sensibler Unternehmensdaten in Chats und Freigaben

- Anomalieerkennung bei ungewöhnlichem Kommunikationsverhalten

- Einheitliche Sicherheitsüberwachung über verschiedene Plattformen hinweg

Nur durch eine solche mehrschichtige Abwehr können Unternehmen verhindern, dass manipulierte Kommunikationsstrukturen unbemerkt bleiben.

Die von Check Point entdeckten Schwachstellen in Microsoft Teams sind ein deutliches Warnsignal. Digitale Kommunikation ist längst selbst zur Angriffsfläche geworden. Während Microsoft die konkreten Lücken inzwischen geschlossen hat, bleibt die zentrale Erkenntnis bestehen: Sicherheit in der digitalen Zusammenarbeit erfordert mehr als technische Patches. Sie braucht Bewusstsein, Transparenz und eine Architektur, die Täuschungen erkennt, bevor sie Schaden anrichten.