Der “Ändere-dein-Passwort-Tag” möchte uns daran erinnern, dass der Zugriff auf Konten und damit sensible Informationen mit einem sicheren Zugang steht und fällt – und der ist für die Meisten von uns immer noch das gute, alte Passwort. Doch wer kann sich schon ständig wechselnde, gute Passwörter merken?

1. Das kleine 1×1: So machen Sie sichere Passwörter selbst

- Keinesfalls sollte ein real genutztes Wort verwendet werden, da dieses mit lexikalischen Angriffen leicht geknackt werden kann.

- Das Passwort sollte mindestens acht Zeichen lang sein, aus Groß- und Kleinbuchstaben bestehen und mit Sonderzeichen und Zahlen verfeinert sein.

- Pro Konto sollte ein eigenes Passwort gewählt werden.

- Hilfreich ist es, sich eine “Passphrase” auszudenken. “Jeden Tag um 12 Uhr esse ich zu Mittag!” – wenn man immer das erste oder die ersten beiden Zeichen der einzelnen Wörter verwendet, erhält man ein sicheres Passwort: “JTu1Ueizm!” respektive “JeTaum12UhesicMi!”.

2. Die Alternative: Merken lassen statt selber merken

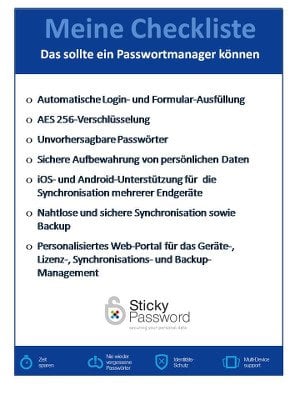

Wer zahlreiche Passwörter nutzt, es eilig hat oder einfach nur komfortabel und sicher unterwegs sein will, kann sich einen Passwortmanager zulegen. Dieser erstellt automatisch hoch sichere Passwörter und verwaltet diese in einer verschlüsselten Datenbank – inklusive Backup. Nötige Passwortänderungen führt er automatisch durch, wodurch die Sicherheit zusätzlich steigt. Passwortmanager wie Sticky Password stellen sogar die Passwörter auf allen PCs, Tablets, Smartphones eines Benutzers auf Wunsch automatisch und sicher bereit. Der Nutzer braucht sich nur noch ein Masterkennwort merken – und kann sich alle anderen “merken lassen”.

Jürgen Jakob, Geschäftsführer des IT-Security-Distributors Jakobsoftware und IT-Security-Experte