Secure Remote Access

Seit der Pandemie setzen Unternehmen nicht nur im IT-Bereich verstärkt auf Fernzugriffslösungen für ihre Mitarbeiter und Partner, sondern auch in OT-Infrastrukturen wie industriellen Anlagen.

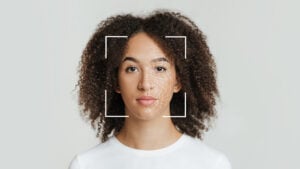

Europas wachsendes und wenig reguliertes Sicherheitsrisiko

Während Unternehmen ihre menschlichen Mitarbeiter streng überwachen, agieren nicht-menschliche Identitäten (NHIs) unkontrolliert in kritischen Systemen und werden damit zum bevorzugten Einfallstor für Cyberangriffe. Worauf Sie jetzt besonders achten sollten.

Zugriffe Externer besser kontrollieren

VPNs wurden lange Zeit als der gängige Standard für den Fernzugriff von externen Akteuren wie Dienstleistern oder freien Mitarbeitern auf IT-Netzwerke betrachtet. Heutzutage jedoch sind sie häufig der Ausgangspunkt für Cyberangriffe.

Zero Trust beginnt bei der Plattform

Fragmentierte IT-Landschaften und die Vielzahl spezialisierter Tools erschweren die Umsetzung von Zero Trust. Abhilfe schafft die zentrale Orchestrierung von Identitäten, Rollen und Abhängigkeiten – auf einer konsolidierten Plattform.

Worauf Unternehmen achten müssen

Der weltweite Markt für Mikrosegmentierung wird laut Exactitude Consultancy bis 2034 einen Wert von 41,24 Milliarden US-Dollar erreichen, eine Verfünffachung, da ausgefeilte Cyberangriffe und komplexe Hybridnetzwerke „die zunehmende Beliebtheit der Mikrosegmentierung als zentrale Cybersicherheitsstrategie“ vorantreiben.

Passwortlose Zukunft?

Der offene Standard FIDO2 verspricht das Ende der Passwort-Ära. Doch wie funktioniert die Technologie, wo wird sie bereits eingesetzt und welche Herausforderungen bleiben?

Einmalpasswörter

One-Time Passwords (OTP) haben sich in den vergangenen Jahren als wichtiger Baustein moderner IT-Sicherheitskonzepte etabliert. Während klassische Passwörter zunehmend als Schwachstelle gelten, bieten Einmalpasswörter einen deutlich höheren Schutz gegen unbefugten Zugriff. Doch was genau verbirgt sich hinter der Technologie, wie funktioniert sie und wo liegen ihre Grenzen?

Vorteile, Herausforderungen und Fragen

Die passwortlose Authentifizierung gilt als lang ersehnte Lösung für eine der größten Sicherheitslücken der Digitalwelt: menschliche Passwörter. Traditionelle Passwörter sind anfällig für Phishing-Angriffe, werden häufig wiederverwendet und stellen für Unternehmen erhebliche Verwaltungskosten dar.

IAM

Die Verwaltung von Benutzeridentitäten und Zugriffsrechten gehört zu den kritischsten Aufgaben in modernen IT-Infrastrukturen. Mit Keycloak steht Entwicklern und Administratoren eine ausgereifte Open-Source-Plattform zur Verfügung, die Enterprise-Features bietet, ohne dabei die Komplexität kommerzieller Alternativen mitzubringen.

Systerra Computer GmbH

Wiesbaden

HAW Hamburg, Hochschule für Angewandte Wissenschaften

Hamburg, Home Office

IT-Dienstleistungszentrum (ITDZ Berlin)

Berlin, Home Office

Meistgelesene Artikel

12. Februar 2026

31. Januar 2026

26. Januar 2026

19. Januar 2026