Wer seine IT-Infrastruktur nur mit Anti-Viren Software und Firewall schützt wiegt sich oft in einer falschen Sicherheit. Äusserungen wie “Ich habe eine gut gewartete Firewall und Anti-Viren Software im Einsatz” oder “Wir sind zu klein, wen interessieren schon unsere Daten” hört man immer wieder, sagt Paulo Steiner, CTO der First Security Technology AG.

Er ergänzt, vielen KMUs ist noch nicht bewusst, welche Risiken und Gefahren sie ausgesetzt sind und welche existenzbedrohenden Probleme auftreten können.

Cyberattacken häufen sich – auch bei kleinen und mittlere Unternehmen.

Erst kürzlich wurde bekannt, dass die Schweizer Telekomfirma Quickline Opfer einer Cyberattacke wurde. Die Angreifer haben eine Schwachstelle bei den verwendeten Modems ausgenutzt. Das Unternehmen wurde Opfer eines “Amplification Attack”, bei dem die Angreifer grosse Datenströme auf einzelne Internetanschlüsse lenken. Das hätte die Geräte überlastet, weshalb die Störungen beim Endkunden aufgetreten seien. Bisher ist noch nicht bekannt, dass Daten gestohlen oder verändert wurden. Die Angreifer können Modems übernehmen und dadurch auch den ganzen Internet-Verkehr, verschlüsselt oder nicht, mitlesen.

Über solche Arten von Attacken warnen wir seit Jahren, bisher war die Schweiz davon verschont geblieben, ergänzt Paulo Steiner.

Was bedeutet dies für die Endkunden?

Paulo Steiner erklärt, stellen Sie sich vor Sie sind z.B. eine Treuhandfirma. Die Hacker nutzen eine Schwachstelle in Ihrer IT-Infrastruktur aus, z.B. des Modems oder eines Ihrer IoT-Geräte (smart TV, smart Lautsprecher, etc.), die Sie bestimmt auch bei sich im Unternehmen stehen haben. Sie könnten Ihre Infrastruktur lahmlegen, Daten löschen oder verschlüsseln. Dies bedeutet Ihre Mitarbeiter könnten nicht mehr arbeiten, im schlimmsten Fall mehrere Tage, bis Ihr IT-Partner das Problem gelöst hat. Oder noch schlimmer, nehmen wir an, Sie würden auch noch die Steuererklärungen oder Finanzdaten Ihrer Kunden veröffentlichen. Dies würde sicher einen sehr hohen Schaden bei dieser Unternehmung zur Folge haben. Kleine Firmen kann dies deren Existenz kosten, dass die Reputation der Firma dadurch enormen Schaden nimmt, muss wohl nicht erwähnt werden.

Wie schützen Sie sich am besten?

Paulo Steiner empfiehlt jedem Unternehmen, nebst einer gut gewarteten Firewall und Anti-Viren Software, den Einsatz einer Vulnerability Management Lösung (Schwachstellen Management Lösung) wie unseren FS Cyber Control. Unsere Lösung inventarisiert kontinuierlich Ihre IT-Infrastruktur damit Sie sich ein Überblick verschaffen können, welche Systeme sich in Ihrem Netzwerk befinden. Im zweiten Schritt, führt der FS Cyber Control einen Security-Scann von extern sowie intern durch. Es zeigt Ihnen danach anhand eines Reports wo Ihre Schwachstellen liegen. Im Report entnehmen Sie die priorisierten Massnahmen wie Sie oder Ihr IT-Partner die Schwachstellen beheben können, sagt Paulo Steiner.

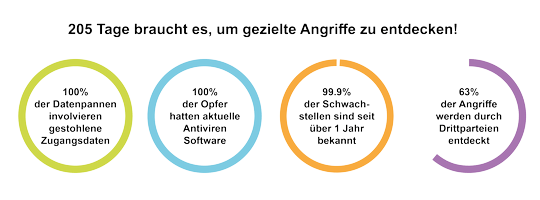

Wichtig ist, dass die Unternehmen verstehen, dass es heutzutage nicht mehr ausreicht nur eine Firewall und Anti-Viren Software zu haben. Zudem denken viele, dass eine einmalige Prüfung der Infrastruktur, alle paar Jahre oder 2- bis 3-mal im Jahr, ausreichend ist. Sie vergessen dabei, dass die IT dynamisch ist und jeden Tag 38 neue Schwachstellen bekannt werden.

www.first-security.com