Mit der steigenden Verbreitung von Produktionsnetzwerken,wächst auch der Bedarf an Sicherheit – nie zuvor war es so wichtig, ununterbrochene Verfügbarkeit und durchgängigen Schutz zu gewährleisten. Warum die Sicherheit von OT-Netzwerken häufig so eine große Herausforderung ist erläutert Dr. Christopher Brennan, Regional Director DACH bei Skybox Security.

Als Operational Technology (OT) bezeichnet man Hardware und Software, die physisches Equipment und Prozesse überwacht und verwaltet. Dazu zählen industrielle Kontrollsysteme (ICS) wie Prozessleitsysteme, SCADA-Systeme sowie industrielle Geräte, die mit dem Internet vernetzt sind, sowie viele weitere.

Warum die Sicherheit von OT-Netzwerken häufig so eine große Herausforderung ist und was Unternehmen dafür tun können, erläutert Dr. Christopher Brennan, Regional Director DACH bei Skybox Security:

„Als die meisten OT-Systeme entworfen wurden, wurde Sicherheitsaspekten nur wenig Beachtung geschenkt. Das hat sich inzwischen allerdings grundlegend geändert: Produktionsnetzwerke sind zu attraktiven Zielen für Cyberattacken geworden, nicht zuletzt durch leicht zu beschaffende Exploit-Kits, über das Web schnell auffindbare Informationen zu veralteten Technologien und neue kriminelle Geschäftsmodelle durch Ransomware.

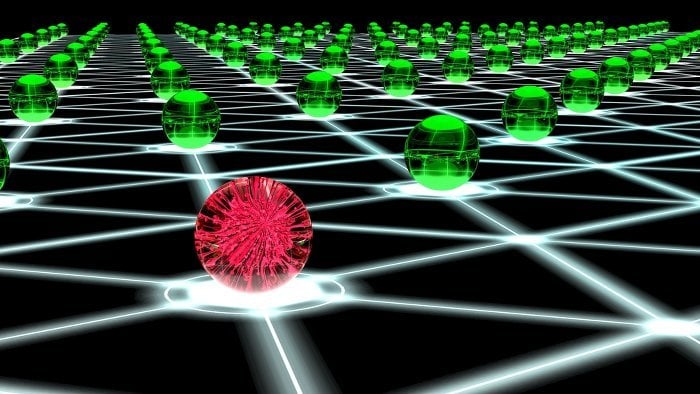

Mit der zunehmenden Konvergenz von IT- und OT-Netzwerken wird diese Bedrohung noch größer. Schwachstellen und Sicherheitsprobleme bieten Hackern Möglichkeiten, Zugang zu beiden Netzwerken zu erhalten und systematisch wichtige Daten und Assets auszuforschen oder sogar lebenswichtige Prozesse zu stören.

Überholte Technologie, veraltete Systeme, unsichere Verbindungen, Konvergenz mit der IT, organisatorische Herausforderungen sowie eingeschränkte Sichtbarkeit und Einblicke machen IT-Sicherheit für OT-Systeme zu einer besonderen Herausforderung.

Einheitlicher Ansatz für OT- und IT-Netzwerke

Um die Sicherheit in IT- und OT-Umgebungen zu gewährleisten, müssen Unternehmen daher die gesamte Angriffsfläche ihrer Organisation kennen. Dies schließt physische IT und OT sowie virtuelle und Multi-Cloud-Netzwerke mit ein. Um einen vollständigen Einblick in die Angriffsfläche zu erhalten, benötigen Unternehmen eine vierstufige Vorgehensweise:

Aufdeckung

In der ersten Phase, der Phase der Aufdeckung, ist es wichtig, IT Sicherheitskontrollen, Netzwerk-Topologie und Assets zu identifizieren.

Auf Seite der OT sollte in dieser Phase durch die passive Erfassung von Informationen über Netzwerk-Assets und Netzwerk-Topologie Geräte der DMZ (Firewalls und andere Sicherheitskontrollen), Level 3-LAN-Prozessleitsysteme, darunter Herstellungssysteme, Bestandskontrolle und jegliches Routing-Equipment und Level 0-2-Assets, einschließlich Informationen über Typ und Standort von Feldgeräten, SPS und andere Maschinen identifiziert werden.

Modellierung

In der nächsten Phase sollten die erfassten Daten automatisch in ein umfassendes Netzwerkmodell eingebaut werden, das sowohl IT- als auch OT-Netzwerke umspannt und auch Schwachstellen und Bedrohungen berücksichtigt. Ein derartiges Modell bietet eine Offline-Umgebung, in der eine Vielzahl von Sicherheitsmanagement-Tasks ohne Störung des laufenden Netzwerkbetriebs durchgeführt werden können. Vor allem in Produktionsnetzwerken, bei denen keinerlei Ausfallzeiten möglich sind, ist dies von großem Vorteil.

Analyse & Visualisierung

In diesen beiden Phasen können mit einem interaktiven, visuellen Modell der Angriffsfläche riskante, aber notwendige Konnektivitäten in IT- und OT-Netzwerken sowie in den Querverbindungen zwischen beiden einfach identifiziert werden. Ebenso kann die Einhaltung von Vorgaben in der gesamten Organisation durch ein solches Modell verfolgt und potenzielle Bedrohungen bewertet werden. So ist man in der Lage, die Pfade zwischen dem Unternehmens- und Produktionsnetzwerk in einem Netzwerkmodell zu analysieren. Firewalls entlang dieser Pfade werden identifiziert und ihre Regeln untersucht: So lässt sich bestimmen, ob ein Zugang blockiert oder erlaubt ist.

Um die erforderlichen Einblicke zur Absicherung konvergierter Netzwerke zu erhalten, müssen Lösungen grundsätzlich die Fähigkeit besitzen, Informationen passiv zu erfassen und alle vernetzten Umgebungen umfassend zu modellieren – einschließlich des gesamten OT-Netzwerks. Ein effektiver, vereinheitlichter Ansatz löst die traditionellen Herausforderungen zwischen IT- und OT-Teams: OT-Ingenieure müssen keine Sicherheitsexperten werden und IT-Sicherheitsverantwortliche bekommen den Einblick, den sie benötigen, um Risiken effektiv zu verstehen und zu managen.“

Das vollständige Whitepaper sollte hier zum Download stehen.

skyboxsecurity.com