Die Bitkom hat die IT-Sicherheit zum „Technologie-Trend des Jahres“ gekürt – und das aus gutem Grund: Unternehmen sind heute vernetzter und damit verwundbarer als je zuvor, während sich Angreifer professionalisieren und auf ein technisches Arsenal erster Güte zurückgreifen können.

Viele CISOs reagieren darauf, indem sie mehr Menschen und Material beschaffen: 69 Prozent der Unternehmen erhöhen ihre IT-Sicherheitsausgaben in diesem Jahr.

Doch mit Geld alleine wird sich das Problem nicht lösen lassen. Zu viele Unternehmen sammeln wahllos Daten über bekannte Schwachstellen oder über vermutete Attacken, etwa durch Unregelmäßigkeiten im Traffic, Nutzer- oder Anwendungsverhalten. Dies erzeugt einen Informations-Overload, der das IT-Team lähmt; so entsteht mit mehr Ressourcen weniger Sicherheit. Nötig ist eine durchdachte, dreiteilige Sicherheitsstrategie – je eher Unternehmen anfangen, daran zu arbeiten, desto besser für ihre Sicherheit und ihren ROI.

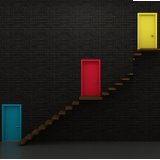

Ganzheitliche dreiteilige Sicherheit:

Strategische Sicherheit

Der Vorstand muss den Zusammenhang zwischen Risikomanagement und IT-Bedrohungen sehen und messen können. Dazu ist es nötig, den Blick vom Unternehmen nach außen zu richten: Das Sicherheitsteam sollte wissen, welche Angriffe in der Branche derzeit gefahren werden, von welchen Angreifern man ausgeht und worauf diese abzielen. Aus diesen Informationen lassen sich Angriffsmethoden und Indikatoren gewinnen – um die Abwehrstrategie darauf auszurichten.

Zusätzlich sollte das Team aktiv auf Gefahrenjagd gehen: Dabei spüren Threat Intelligence Analysts bisher unbekannte Bedrohungen auf und härten damit die Sicherheit des Systems – nun können Eindringlinge wesentlich schneller enttarnt werden, weil man auf sie vorbereitet ist.

Taktische Sicherheit

Mit den gewonnenen Informationen muss die Abwehr optimiert werden: Hat das Unternehmen die richtigen Spezialisten für die wahrscheinlichen Angriffsarten? Gibt es erfahrene Analysten im Team? Neben Fortbildungen helfen auch spezialisierte Dienstleister bei der Vorbereitung der eigenen Abwehr. Wichtig ist zudem, die Informationen zu filtern, die hereinkommen. Einfach nur Feeds von Bedrohungsinformationen zu kaufen, nützt nichts. Es müssen relevante Informationen sein, je nach Branche, Land, Infrastruktur etc. angepasst – hier sollten Unternehmen nicht wahllos, sondern gezielt investieren.

Operationelle Sicherheit

Die richtigen Daten müssen nun im Einsatz an die korrekten Stellen weitergeleitet werden – und das möglichst automatisiert. Dazu werden die gewonnenen Bedrohungsdaten dupliziert, normalisiert und maschinenlesbar an vorhandene Systeme wie Security Information and Event Management (SIEM) geschickt. Wichtig ist, dass alle gewonnenen Erkenntnisse über Angreifer, Methoden und Ziele sowie IOC’s (Indikators of Compromise) als umfassendes Paket weitergegeben werden. Auch andere Sicherheitskontrollen wie Firewall, Antivirensoftware und IDS (Intrusion Detection System) sollten im Security Operation Center (SOC) integriert werden, um automatisch die schadhaft erkannten IPs, Domänen, URLs und Dateien zu blockieren.

Alle drei Ebenen vereint der Ansatz der Cyber Threat Intelligence (CTI). Um wachsenden Gefahren zu begegnen und in Zukunft umfassender gewappnet zu sein, sollten Unternehmen ihn jetzt implementieren.

Autor: Robert Gerlach ist Sales Manager DACH bei EclecticIQ