Seit Beginn des Jahres 2022 hat das Zscaler ThreatLabz-Team verstärkte Aktivitäten der APT-Gruppe Evilnum in der Zscaler Cloud analysiert, die auf Europa ausgerichtet sind. Mit neuen Techniken und Prozessen stehen vor allem Finanzdienstleister im Bereich Handel und Compliance im Visier.

Mit dem jüngsten Auftreten haben die Bedrohungsakteure begonnen, MS Office Word-Dokumente zu verwenden und die Injektion von Dokumentvorlagen zu nutzen, um die schädliche Payload auf den Computer des Opfers zu übertragen. Die Sicherheitsforscher konnten mehrere Domains identifizieren, die mit der Evilnum APT-Gruppe in Verbindung stehen und die bislang unbekannt waren.

Bei früheren Kampagnen verwendete diese Bedrohungsgruppe als Hauptverbreitungsvektor Windows-Verknüpfungsdateien (LNK), die in bösartigen Archivdateien (ZIP) als Anhänge in Spear-Phishing-E-Mails an die Opfer gesendet wurden. Seit März 2022 konnte eine Änderung in der Auswahl der Angriffsziele festgestellt werden. Seither werden zwischenstaatliche Organisationen, die sich mit internationalen Migrationsdiensten befassen, angegriffen. Der Zeitpunkt und die Art der gewählten Ziele fielen mit dem Beginn des Russland-Ukraine-Konflikt zusammen.

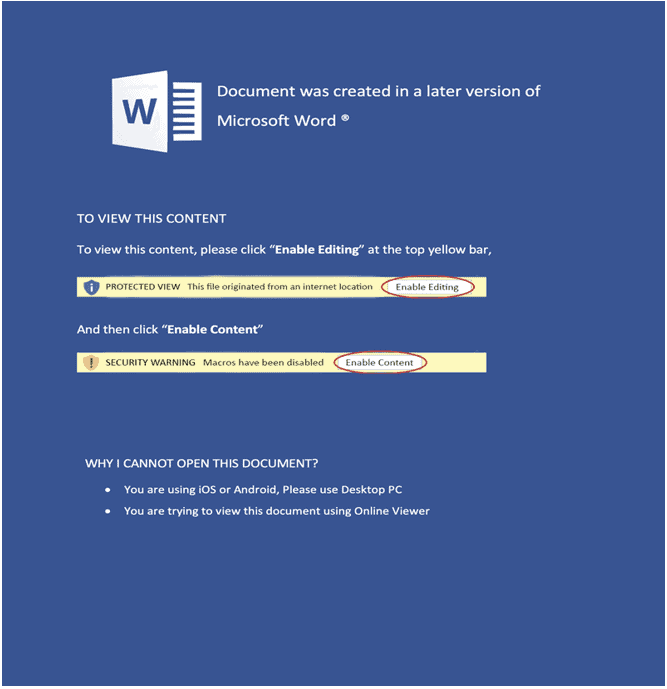

Bild: Screenshot eines kompromittierten Templates

Im ersten Schritt wird ein Schadcode-behaftetes Dokument über Spear-Phishing-Mails verbreitet. Wenn ein User dieses Dokument herunterlädt und öffnet, wird im zweiten Schritt ein Makro-Template von der Webseite nachgeladen, die von den Angreifern registriert wurde. Darin wird der User aufgefordert, das Makro zu aktivieren. Der Makro-Code verwendet die VBA Code Stomping-Technik, um den Original-Source Code zu zerstören und durch die kompilierte Version des VBA-Makro-Codes in dem Dokument zu ersetzen.

Ein stark verschleiertes JavaScript wird verwendet, um die Payload auf dem Endpunkt abzulegen. Die abgelegte Binärdatei wird im Anschluss aufbauend auf einem geplanten Startzeitpunkt ausgeführt. Dieses JavaScript weist im Vergleich zu den von der Evilnum APT-Gruppe verwendeten früheren Versionen erhebliche Verbesserungen in der Verschleierungstechnik auf. Die Namen aller Dateisystem-Artefakte, die im Laufe der Ausführung erstellt wurden, wurden von dem Bedrohungsakteur sorgfältig ausgewählt, um die Namen legitimer Windows- und anderer legitimer Binärdateien von Drittanbietern nachzuahmen. In jedem neuen Fall der Kampagne registrierte die APT-Gruppe mehrere Domänennamen mit spezifischen Schlüsselwörtern, die sich auf die anvisierte Branche beziehen.

Marc Lueck, CISO EMEA bei Zscaler, kommentiert wie folgt: „Security Analysten sollten sich die Anatomie eines Angriffs ansehen, um die Rolle zu verstehen, die Phishing bzw. in diesem Fall Spear Phishing spielt. Wenn Unternehmen darüber nachdenken, wie sie sich vor Ransomware-Angriffen schützen können, müssen sie bereits für das frühe Stadium der Angriffskette mit einer Abwehrstrategie aufwarten.“

Auffällig bleibt der Zeitpunkt der Wiederaufnahme der Aktivitäten der APT-Gruppe und die veränderten Techniken, Taktiken und Prozesse (TTP). Für Unternehmen ist es entscheidend, Spear Phishing-E-Mails erkennen und in Quarantäne schieben zu können, bevor der Schadcode ausgeführt werden kann. In der Zscaler Cloud Sandbox werden die neuartigen Techniken erkannt und rechtzeitig gestoppt.

Weitere Informationen:

Die komplette Analyse lesen Sie im Blog hier.

www.zscaler.com