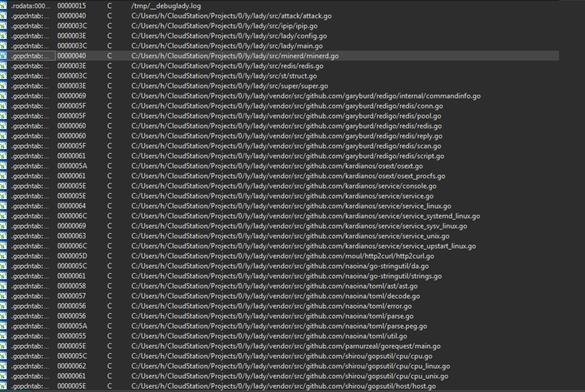

Der Trojaner Linux.Lady.1 ist in der Lage, externe IP-Adressen von infizierten Rechnern zu bestimmen, Rechner gezielt anzugreifen sowie Mining-Malware für Kryptowährungen herunterzuladen und zu starten. Linux.Lady.1 ist in Googles Programmiersprache Go geschrieben, was für einen Trojaner dieser Art eine Seltenheit darstellt und ihn schwieriger auffindbar macht. In seiner Architektur nutzt er vielfältige Bibliotheken, die auf GitHub verfügbar sind.

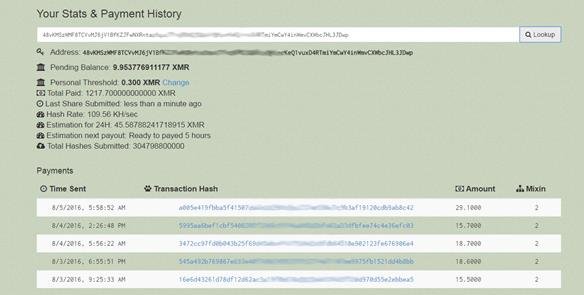

Nach dem Start von Linux.Lady.1 übermittelt er die Versionsdaten des installierten Betriebssystems Linux, die Anzahl der Prozessoren und gestarteten Prozesse an den Remote-Server der Cyber-Kriminellen. Von diesem Server erhält der Trojaner eine Konfigurationsdatei, durch die eine Mining-Malware für Kryptowährungen installiert und gestartet wird. Auf diese Weise werden die geminten Gelder auf das Konto der Angreifer transferiert.

Über spezielle Webseiten bestimmt Linux.Lady.1 eine externe IP-Adresse um andere Rechner gezielt anzugreifen. Der Trojaner versucht zunächst eine Verbindung zum Port herzustellen und greift dann auf den Redis (remote dictionary server) zu. Bei fehlerhafter Konfiguration durch den Systemadministrator – also wenn kein Passwort eingerichtet ist – gelingt dieser Versuch. Nach erfolgreicher Verbindung schreibt der Trojaner im cron eines Remote-Rechners ein Skript ein, welches von Dr.Web Antivirus als Linux.DownLoader.196 erkannt wird. Dieses Skript lädt dann Linux.Lady.1 herunter und installiert ihn auf dem infizierten Rechner. Anschließend fügt der Trojaner einen neuen Schlüssel zum Verbindungsaufbau via SSH in die Liste der autorisierten Schlüssel ein.