Link11 veröffentlichte die Ergebnisse seines DDoS-Reports für die DACH-Region. Der Report zeichnet erstmalig für die drei Länder Deutschland, Österreich und Schweiz zusammen ein konkretes Lagebild zu DDoS-Attacken. Er liefert aktuelle Zahlen, Analysen und Hintergründe. Das Link11 Security Operation Center (LSOC) wertete dafür über 5.000 Attacken aus, die durch den filterbasierten DDoS-Schutz von Link11 erfolgreich abgewehrt wurden. Der Erhebungszeitraum erstreckte sich über das 4. Quartal 2015 – vom 1. Oktober bis 31. Dezember 2015.

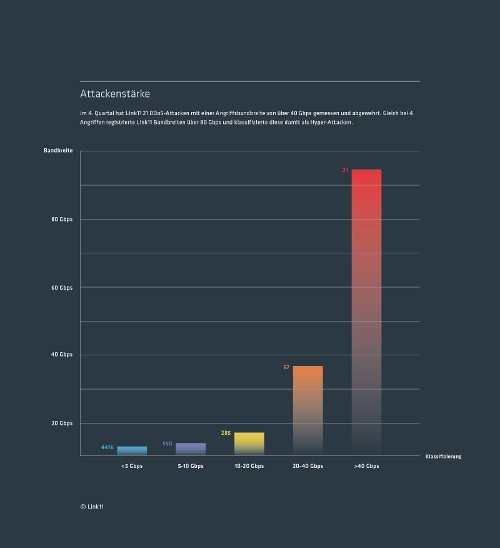

Bild 1: Die Attackenstärke im vierten Quartal 2015. (Quelle Link11 GmbH)

Die Superlative und wichtigsten Fakten aus dem DDoS Report für das 4. Quartal 2015:

- Alle 4 Minuten steht in Deutschland, Österreich oder der Schweiz ein Opfer unter DDoS-Attacke.

- Gleich bei 4 Angriffen registrierte das LSOC Bandbreiten über 80 Gigabit pro Sekunde (Gbps) und klassifizierte diese damit als Hyper-Attacken.

- Die größte gemessene und abgewehrte Attacke betrug über 104 Gbps. Diese 104 Gbps-Attacke war eine Multi-Vektor-Attacke, bei der die Angreifer UDP Floods, UDP Fragments sowie TCP SYN Floods mit Reflection-Techniken kombinierten.

- Der Spitzenwert bei der Datenübertragungsrate lag bei knapp 33 Millionen Paketen pro Sekunde. Dabei nutzen die Angreifer ausschließlich UDP Floods.

- Volumen-Attacken machen fast 95% aller über 5.000 gemessenen Angriffe aus.

- Die häufigsten Vektoren sind UDP Floods (49,4%) sowie UDP Fragments (13,3%) und TCP SYN Floods (12,2%) auf den Plätzen 2 und 3.

- Bei Reflection-Attacken, einer besonderen Form von Volumen-Angriffen, nutzen die Angreifer offene und ungeschützte NTP- (16,7 %) und DNS-Server (13,1%).

- Jeder zweite Volumen-Angriff (49,8%) ist eine Multivektor-Attacke.

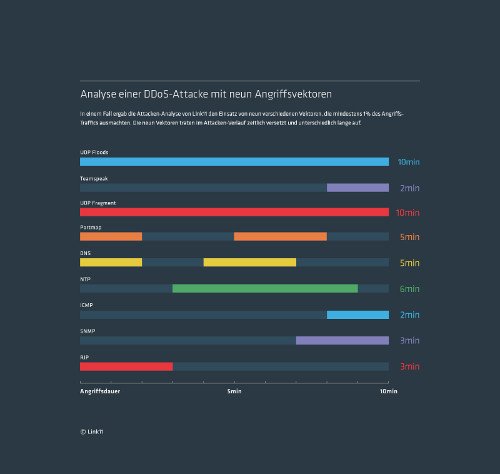

- Die Kombination von einer (39,1%) oder drei Vektoren (34,3%) ist dabei die Regel. Für eine Attacke konnte das LSOC den Einsatz von neun Vektoren nachweisen.

Angreifer setzen auf Impuls-Attacken

Die Analyse der über 5.000 abgewehrten DDoS-Attacken lässt auch wichtige Schlüsse über die Täter zu. „Die Angreifer gehen zunehmend strukturiert vor“, fasst Jens Philipp Jung, Geschäftsführer von Link11, die Erkenntnisse des LSCO zu den Tätern zusammen. „Sie verfolgen scheinbar in der Regel mit, ob die gestartet Attacke Erfolg hat und die angegriffene Instanz offline geht. Bleibt der Angriff ohne Wirkung, brechen die Angreifer meist umgehend ab, um ihre Ressourcen zu schonen“.

Außerdem setzen DDoS-Angreifer häufig kurze Attacken ein, um gezielt eine große Menge an Servern in einem Streufeuer zu attackieren. Mit dieser Impuls-Methode testen sie die Verwundbarkeit von zahlreichen Zielen und können so potenzielle Opfer für Folgeattacken identifizieren.

Bild 2: Analyse einer DDoS-Attacke mit neun Angriffsvektoren. (Quelle Link11 GmbH)

Ernste DDoS-Bedrohungslage

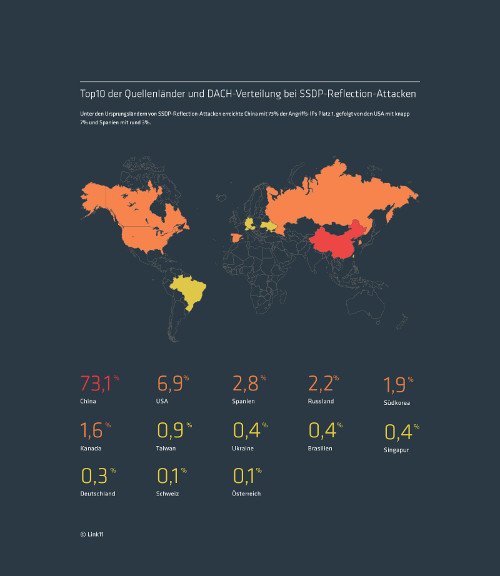

Für die kommenden Monate erwartet das LSOC eine steigende Bedrohung durch DDoS-Attacken. Gezielte Attacken in Kombination mit Erpressungen werden zunehmen. Wie und wann die Angreifer zuschlagen, wird für Unternehmen immer unberechenbarer. Neue Attacken-Formen wie SSDP-Reflection und Angriffsbandbreiten von über 100 Gbps sind mit herkömmlichen Abwehrmaßnahmen nicht mehr zu stoppen.

Bild 3: Top10 der Quellenländer und DACH-Verteilung bei SSDP-Reflection-Attacken. (Quelle Link11 GmbH)

Der Link11 DDoS Report für die DACH-Region ist unter https://www.link11.de/ddos-dach-report-q4-2015.html abrufbar.