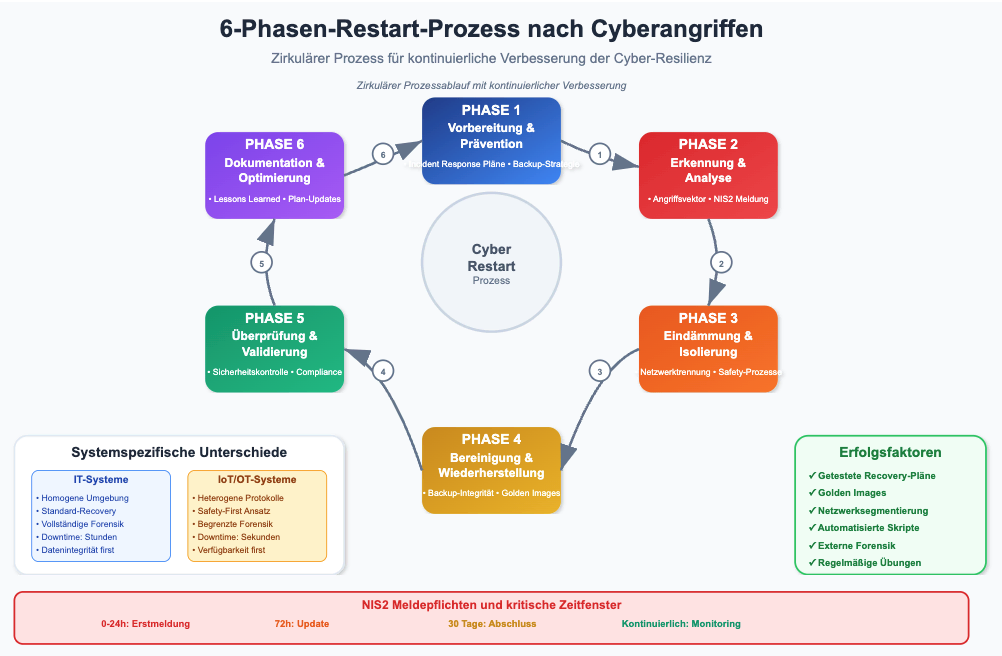

Umfassender Leitfaden für den sicheren Restart nach Cybersecurity-Angriffen. Unterschiede zwischen IT- und IoT-Umgebungen, 6-Phasen-Process, Best Practices und Compliance-Anforderungen nach NIS2.

Die neue Realität von Cyberangriffen sieht so aus: Sie haben sich von theoretischen Bedrohungen zu alltäglichen betrieblichen Risiken entwickelt. Während sich viele Organisationen auf Prävention konzentrieren, wird der systematische Wiederanlauf nach einem erfolgreichen Angriff oft vernachlässigt. Die zunehmende Professionalisierung von Cyberkriminellen, insbesondere im Bereich Ransomware, erfordert jedoch vorbereitete und erprobte Prozesse für den Ernstfall. Dieser Leitfaden beschreibt einen strukturierten Prozess für den sicheren Neustart nach Cybersecurity-Angriffen und beleuchtet die kritischen Unterschiede zwischen traditionellen IT-Systemen und IoT-Umgebungen, die für viele Unternehmen von entscheidender Bedeutung sind.

Die Ausgangslage: Warum ein standardisierter Restart-Prozess essenziell ist

Moderne Cyberangriffe zielen nicht nur auf Datenabfluss, sondern zunehmend auf Betriebsunterbrechung ab. Die Entwicklung zeigt eine bedenkliche Professionalisierung der Angreifer, die gezielt Backups zerstören und digitale „Kill Switches“ hinterlassen. Besonders kritisch ist die Situation in industriellen Umgebungen, wo bereits ein kurzer Ausfall erhebliche finanzielle Verluste verursachen kann. Ein durchdachter Restart-Prozess reduziert nicht nur die Downtime, sondern verhindert auch Sekundärschäden und stellt die langfristige Integrität der Systeme sicher.

Der regulatorische Druck durch NIS2, KRITIS-Verordnungen und den Cyber Resilience Act (CRA) macht einen dokumentierten Wiederanlauf zur rechtlichen Verpflichtung. Unternehmen sehen sich mit erheblichen Bußgeldern konfrontiert, was ein standardisiertes Vorgehen unumgänglich macht. Die überarbeitete IEC 62443 fordert zudem belastbar getestete Incident-Response-Playbooks sowie jährliche Recovery-Übungen, was die Bedeutung professioneller Prozesse unterstreicht.

Kritische Unterschiede: IT vs. IoT-Restart

Die Unterschiede zwischen IT- und IoT-Umgebungen erfordern angepasste Herangehensweisen beim Restart nach Sicherheitsvorfällen. Während IT-Systeme durch homogene Umgebungen und zentralisierte Steuerung charakterisiert sind, stellt die heterogene Landschaft der IoT-Umgebungen besondere Herausforderungen.

In traditionellen IT-Systemen ermöglichen standardisierte Hardware und Software konsistente Management-Prozesse. Die Isolation kompromittierter Systeme ist vergleichsweise einfach durch Netzwerksegmentierung und Quarantäne umsetzbar. Etablierte Backup- und Restore-Prozesse sorgen für vorhersagbare Recovery-Pfade, was die Wiederherstellung beschleunigt.

Ganz anders stellt sich die Situation in IoT- und OT-Umgebungen dar. Die Vielfalt an Protokollen, Firmware-Versionen und Herstellern erschwert standardisierte Wiederherstellungsprozesse. Besonders kritisch sind die physischen Sicherheitsaspekte, da ein falscher Restart physische Prozesse beeinflussen und im schlimmsten Fall zu Personenschäden oder Umweltschäden führen kann. Die eingeschränkten Ressourcen vieler IoT-Geräte sowie lange Lebenszyklen mit veralteten Komponenten ohne Security-Updates stellen zusätzliche Herausforderungen dar.

| Aspekt | IT-Systeme | IoT/OT-Systeme |

| Downtime-Toleranz | Minuten bis Stunden | Sekunden bis Minuten (kritische Prozesse) |

| Recovery-Priorität | Datenintegrität > Verfügbarkeit | Verfügbarkeit > Datenintegrität |

| Testing-Möglichkeiten | Einfache Testumgebungen | Komplexe, teure Testumgebungen |

| Update-Prozesse | Regelmäßige Patches | Geplante Wartungsfenster |

| Forensische Anforderungen | Vollständige Log-Analyse | Eingeschränkte Logging-Fähigkeiten |

Vergleich IT- vs. IoT-Restart-Prozessen. Wir sehen unterschiedliche Anforderungen an Restart-Prozesse in IT- und IoT-Umgebungen.

Der 6-Phasen-Restart-Leitfaden: Strukturiert zur Betriebsnormalität

Die erste Phase beginnt lange vor einem tatsächlichen Vorfall mit umfassender Vorbereitung und Prävention. Dokumentierte Incident-Response-Pläne, eine robuste Backup-Strategie nach der 3-2-1-Regel sowie etablierte Notfallkommunikationswege bilden die Grundlage für einen erfolgreichen Restart. Regelmäßige Recovery-Tests stellen sicher, dass die Prozesse im Ernstfall reibungslos funktionieren.

Sobald ein Vorfall eintritt, folgt die Phase der Erkennung und Analyse. Hier gilt es, den Angriffsvektor zu identifizieren, das Ausmaß des Schadens zu bewerten und kritische Systeme zu priorisieren. Gleichzeitig müssen die Meldeketten nach NIS2 aktiviert werden, die eine Frühwarnung binnen 24 Stunden fordern.

In der Eindämmungs- und Isolierungsphase werden kompromittierte Systeme vom Netzwerk getrennt und die weitere Ausbreitung von Malware verhindert. Besonders in IoT-Umgebungen müssen Safety-Prozesse aktiviert werden, während parallel die forensische Beweissicherung erfolgt.

Die eigentliche Bereinigung und Wiederherstellung beginnt mit der Prüfung der Backup-Integrität. Systeme werden aus vertrauenswürdigen Quellen wiederhergestellt, notwendige Firmware-Updates und Patches eingespielt und Zugangsdaten zurückgesetzt. Diese Phase erfordert besondere Sorgfalt, um keine kompromittierten Elemente erneut in Betrieb zu nehmen.

In der Überprüfungs- und Validierungsphase werden alle Sicherheitskontrollen verifiziert und die Funktionalität der Systeme getestet. In IoT-Umgebungen steht dabei die Validierung der Prozessintegrität im Vordergrund, während gleichzeitig alle Compliance-Anforderungen geprüft werden müssen.

Den Abschluss bildet die Dokumentation und Optimierung. Der Vorfall wird vollständig dokumentiert, Lessons Learned identifiziert und die Response-Pläne entsprechend aktualisiert. Diese Phase ist entscheidend für die kontinuierliche Verbesserung der Cyber-Resilienz.

Besondere Herausforderungen in IoT-Umgebungen

In industriellen IoT-Umgebungen nehmen Safety-Aspekte eine vorrangige Position ein. Die physische Sicherheit hat hier Priorität vor IT-Sicherheitserwägungen. Ein falsch durchgeführter Restart kann nicht nur Maschinen beschädigen und Produktionslinien gefährden, sondern im Extremfall zu Umweltkatastrophen oder Personenschäden führen. Daher müssen Restart-Prozesse in diesen Umgebungen besonders sorgfältig geplant und durchgeführt werden.

Die Herausforderung durch Legacy-Komponenten stellt viele Unternehmen vor komplexe Probleme. Zahlreiche IoT-Geräte laufen mit veralteter Firmware, die nicht mehr gepatcht werden kann. In solchen Fällen müssen kompensierende Sicherheitsmaßnahmen implementiert werden, die die Schwachstellen der alten Systeme ausgleichen. Dazu gehören Netzwerksegmentierung, zusätzliche Monitoring-Layer und spezielle Abschirmmaßnahmen.

Die Protokollvielfalt in industriellen Umgebungen erfordert spezifisches Know-how für die Fehlerbehebung und Wiederinbetriebnahme. Protokolle wie PROFINET, Modbus oder OPC UA benötigen Expertenwissen, das in traditionellen IT-Abteilungen oft nicht vorhanden ist. Diese Wissenslücke stellt ein erhebliches Risiko für einen reibungslosen Restart dar.

Best Practices für einen erfolgreichen Restart

Die Erfahrung aus zahlreichen Sicherheitsvorfällen zeigt, dass bestimmte Praktiken den Restart-Prozess deutlich beschleunigen und absichern. Dazu gehört das Vorhalten von Golden Images – getesteten, sicheren Basisimages für die schnelle Wiederherstellung. Eine segmentierte Netzwerkarchitektur begrenzt die lateralen Bewegungsmöglichkeiten von Angreifern und erleichtert die Isolation betroffener Bereiche.

Automatisierte Recovery-Prozesse durch Script-basierte Wiederherstellung sorgen für Konsistenz und Nachvollziehbarkeit. In komplexen Fällen sollte externe Expertise für die forensische Analyse einbezogen werden, um alle Kompromittierungen sicher zu identifizieren und zu beseitigen. Ein klar definierter Kommunikationsplan stellt sicher, dass alle Stakeholder transparent informiert werden.

FAQ

Wie lange dauert ein typischer Restart nach einem Cyberangriff?

Die Dauer variiert stark von der Komplexität der Umgebung und der Art des Angriffs. Einfache IT-Systeme können innerhalb von Stunden wiederhergestellt werden, während komplexe IoT-Umgebungen oft Tage oder Wochen benötigen. Entscheidend ist die Qualität der Vorbereitung: Unternehmen mit getesteten Recovery-Plänen und sauberen Backups schneiden deutlich besser ab.

Können Backups ebenfalls kompromittiert sein?

Ja, moderne Ransomware zielt gezielt auf Backups ab. Daher müssen Backups offline, immutable oder air-gapped gespeichert werden. Die 3-2-1-Regel (3 Kopien, 2 verschiedene Medien, 1 extern) bietet hier einen guten Schutz, allerdings nur wenn mindestens eine Kopie gegen Löschung oder Veränderung geschützt ist.

Wann sollte man Lösegeld zahlen?

Aus Sicherheitssicht niemals. Lösegeldzahlungen finanzieren weitere kriminelle Aktivitäten und garantieren nicht die Wiederherstellung der Systeme. Zudem besteht in vielen Ländern inzwischen eine Meldepflicht für Lösegeldzahlungen, was zusätzliche rechtliche Konsequenzen haben kann.

Wie unterscheidet sich die Forensik bei IT und IoT?

IoT-Forensik muss physische Prozesse berücksichtigen, hat oft eingeschränkte Logging-Möglichkeiten und erfordert Spezialwissen über industrielle Protokolle. Während in IT-Systemen umfangreiche Log-Analysen möglich sind, müssen in IoT-Umgebungen häufig indirekte Methoden zur Beweissicherung angewendet werden.

Sind Cloud-Systeme sicherer bei Restart-Prozessen?

Cloud-Systeme bieten oft bessere Backup- und Recovery-Mechanismen, bergen aber Risiken durch Konfigurationsfehler und Abhängigkeiten vom Cloud-Provider. Die gemeinsame Verantwortung (Shared Responsibility Model) erfordert klare Vereinbarungen über Restart-Prozesse mit dem Cloud-Anbieter.