Ihre Herkunft ist ungeklärt, ihre Entwicklung rasant: DragonForce ist seit 2023 als Ransomware-as-a-Service-Gruppe aktiv und hat sich in kürzester Zeit zu einer ernsthaften Bedrohung entwickelt.

DragonForce tauchte erstmals 2023 als Ransomware-as-a-Service-Gruppe (RaaS) auf und hatte bereits bemerkenswerte Veränderungen durchlaufen, bevor eine Angriffswelle ihr 2025 zu größerer Bekanntheit verhalf. Einige Berichte deuten darauf hin, dass sie Verbindungen zu einer älteren Hacktivisten-Gruppe mit Sitz in Malaysia hat, die sich auf RaaS verlegt hat, während andere behaupten, dass die Ransomware-Aktivitäten trotz des gleichen Namens eine völlig separate Einheit sind.

Hintergrundwissen

DragonForce (von dem Cybersecurity-Unternehmen Trend Micro auch Water Tambanakua genannt) zeigt eine konstante Aktivität und ein klares Bestreben, den Einfluss unter den Partnern (Affiliates) auszuweiten. Die Taktiken der Gruppe deuten auf einen aggressiven und äußerst opportunistischen Ansatz hin. Ein Beispiel dafür ist die Verwendung von Mehrvarianten-Payloads, bei denen es sich um wiederverwendete Builder aus den Codebasen von LockBit und Conti handelt. So kann die Gruppe ihre Payloads schnell wechseln und erschwert somit der Verteidigung.

Außerdem setzt DragonForce eine fortschrittlichere Umgehungstechnik ein, nämlich Bring Your Own Vulnerable Driver (BYOVD). Diese Technik ermöglicht es den Akteuren, Endpunkt-Sicherheitsmaßnahmen zu umgehen, indem sie legitime, aber anfällige Treiber ausnutzen – eine unter Ransomware-Betreibern relativ ungewöhnliche Taktik.

Historie

2023, zu Beginn seiner Ransomware-Aktivitäten, zielte DragonForce mit einer Variante eines geleakten LockBit 3.0-Builders auf Unternehmen in kritischen Sektoren ab. Am 26. Juni 2024 startete die Gruppe ein Affiliate-Programm, das den Partnern 80 Prozent der Lösegeldsumme sowie Tools für das Angriffsmanagement und die Automatisierung anbot. Mit diesen Tools konnten Partner maßgeschneiderte Ransomware-Samples erstellen, darunter zur Deaktivierung von Sicherheitsfunktionen, die Einstellung von Verschlüsselungsparametern und die Personalisierung von Lösegeldforderungen. Einen Monat später veröffentlichte DragonForce eine eigene Variante der Ransomware, die angeblich auf Conti V3 basierte. Die Verwendung von geleakten LockBit- und Conti-Buildern deutet auf Verbindungen zu den Ökosystemen von Lockbit und Conti.

DragonForce ermöglicht es Affiliates, mehrere Varianten ihrer Ransomware mit Windows-, Linux-, EXSi- und NAS-spezifischen Verschlüsselungsprogrammen zu erstellen. Im November 2024 entdeckten wir eine Linux-Variante der Ransomware.

Im März 2025 gaben sie ihre Umwandlung in das DragonForce Ransomware-Kartell bekannt. Das Kartell ermutigte die Partner dazu, sich von der Marke DragonForce zu lösen und ihren eigenen Brand aufzubauen, wobei sie weiterhin die Tools und Ressourcen der Gruppe nutzen konnten. Diese Veränderung markiert eine bemerkenswerte Wende, auf die in den folgenden Monaten schnell weitere Entwicklungen folgten.

Etwa zur selben Zeit wurde DragonForce auch mit Aktivitäten anderer RaaS-Gruppen in Verbindung gebracht. Es gab Verbindungen zu Angriffen von BlackLock und in der Folge auch von Mamona. Außerdem schien es zu Konflikten mit RansomHub zu kommen, dir im gleichen Zeitraum offline gegangen waren. Sicherheitsexperten, dass diese Verbindungen auf Rivalitäten oder eine einfache Konsolidierung von Ressourcen zurückzuführen sein könnten.

Die Gruppe wurde in Verbindung mit dem Angriff auf den britischen Einzelhandel im April gebracht, zusammen mit Scattered Spider (Octo Tempest) und der losen Gruppe von Bedrohungsakteuren „Com“. Im Juni 2025 identifizierten wir eine neue DevMan-Ransomware-Variante, die die Verbindung zwischen DragonForce und Mamona (BlackLock) weiter zu unterstreichen scheint.

Im August 2025 führte die Gruppe einen „Datenanalysedienst“ ein, der Affiliates unterstützen und Opfer von Ransomware-/Datenleck-Angriffen zur Zahlung drängen soll. Der „Dienst“ fungiert als Risikoaudit sowohl der angegriffenen Organisation als auch der gestohlenen Daten und erstellt Materialien wie Skripte für Erpressungsanrufe, Entwürfe für Briefe an die Geschäftsleitung sowie pseudojuristische Analyse- und Beratungsberichte. Die Gebühren für diesen Dienst betragen bis zu 23 Prozent der Lösegeldzahlungen und richten sich speziell an Affiliates, die Organisationen mit einem Jahresumsatz von mindestens 15 Millionen US-Dollar ins Visier nehmen.

Betroffene Länder, Branchen und Unternehmensgrößen

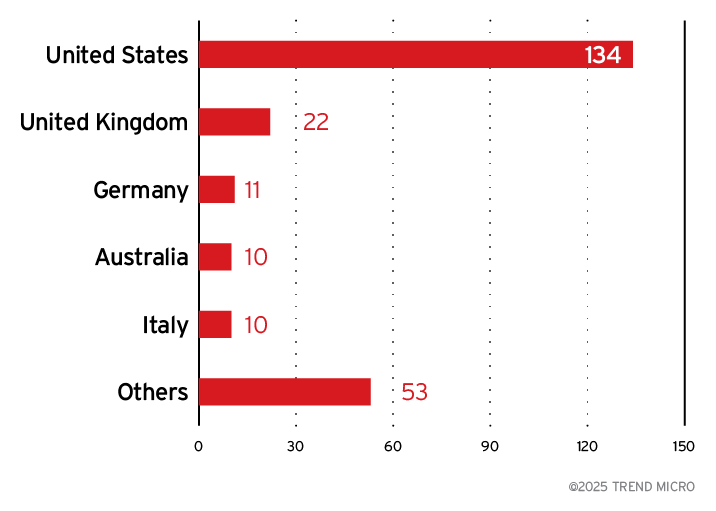

Die USA waren am stärksten von DragonForce betroffen und lagen bei der Zahl der Opfer weit vor anderen Ländern. Weitere betroffene Länder sind Deutschland, Australien und Italien.

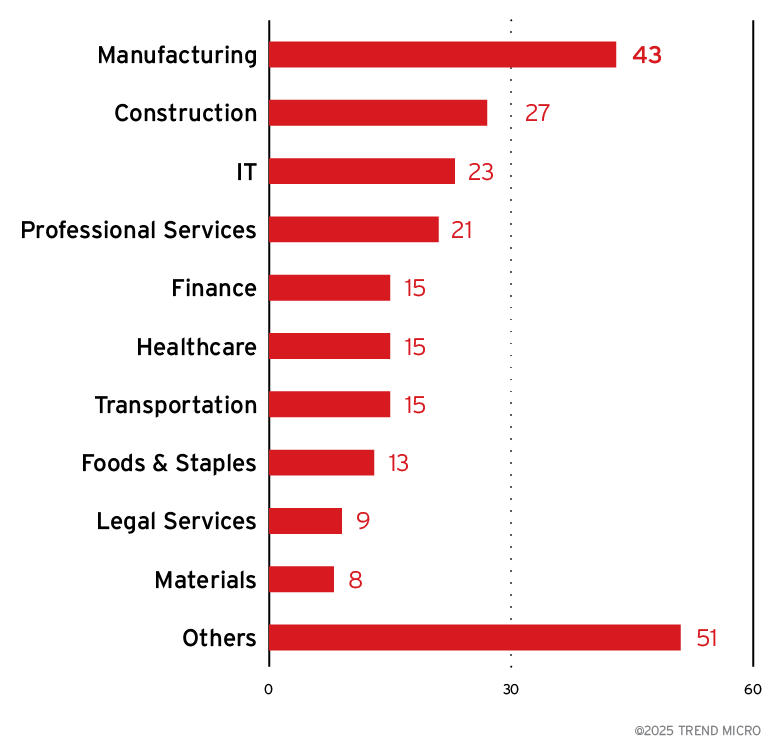

DragonForce streut branchenbezogen seine Angriffe insgesamt breit. Dies zeigt das eher opportunistische Verhalten der Gruppe. Dieser Ansatz ist typisch für RaaS-Operationen mit starken Affiliates-Programmen. Da die meisten ihrer Opfer mit Infrastruktur und digitalen Diensten verbunden sind, deutet dies auf eine Strategie zur Maximierung der Störungen hin.

Während die Mehrheit der Opferorganisationen von DragonForce kleine Unternehmen (171) waren, hat die Gruppe auch größere Ziele (36) nicht gescheut.

(lb/Trend Micro)