Angriffe auf die TeamViewer Software sind leider keine Seltenheit. Ein weiteres Beispiel ist BackDoor.TeamViewerENT.1, der auch unter dem Namen Spy-Agent bekannt ist. Im Unterschied zu seinen Vorgängern nutzt BackDoor.TeamViewerENT.1 die Möglichkeiten von TeamViewer zur Benutzerspionage.

Die Backdoor ist in der Lage, fehlende TeamViewer Komponenten von ihrem Verwaltungsserver herunterzuladen und unter anderem eine Verbindung zu einem Remote-Server aufzubauen und cmd.exe mit dem Weiterleiten zum Remote-Host zu starten.

Die Virenanalysten von Doctor Web stellten fest, dass es die Entwickler von BackDoor.TeamViewerENT.1 besonders auf Nutzer aus England, Russland und den USA abgesehen haben und diese zu einem vordefinierten Zeitpunkt angreifen.

Weitere Informationen zur Funktionsweise der Backdoor und ihren Zielen gibt es hier.

Böswillige Programme für Linux

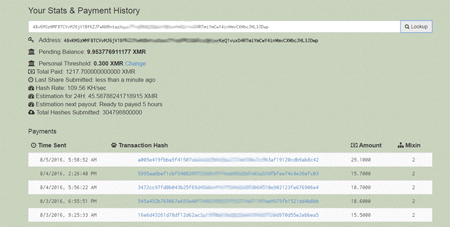

Anfang August erfassten die Sicherheitsanalysten von Doctor Web einen Linux-Trojaner, der in der Google GO-Programmiersprache geschrieben ist. Der Trojaner setzt das Programm zum Mining von Kryptowährung ein und wird auch Linux.Lady.1 genannt. Nach dem Start übermittelt Linux.Lady.1 Informationen zur installierten Linux-Version, zur Anzahl von Prozessoren auf dem Rechner und weitere sensible Informationen an den Verwaltungsserver. Anschließend erhält der Trojaner eine Konfigurationsdatei und startet das Mining-Programm. Das auf diese Weise erhaltene Geld wird einer elektronischen Geldbörse von Cyber-Kriminellen gutgeschrieben.

Weitere Infos zu Linux.Lady.1 gibt es hier.

Ein weiterer Trojaner – Linux.Rex.1 – verfügt über noch größere Funktionsmöglichkeiten. Er ist ebenso in Google GO geschrieben und kann Botnets einrichten sowie Webseiten unter beliebten CMSs angreifen. Außerdem versendet der Trojaner E-Mails mit Drohungen, führt DDoS-Angriffe durch und klaut Benutzerdaten wie SSH-Schlüssel, Logins und Passwörter.

Weitere Ereignisse

Anfang August wurde Trojan.Kasidet.1 ausfindig gemacht, der POS-Terminals infiziert. Neben den üblichen Funktionen für ein POS-Terminal, kann er auch Benutzerdaten für Outlook, Foxmail oder Thunderbird stehlen und sich in Browserprozesse von Mozilla Firefox, Google Chrome, Microsoft Internet Explorer und Maxthon – zum Abfangen von GET- und POST-Anfragen – einschleusen. Der Trojaner ist darüber hinaus in der Lage, auf Befehl der Cyber-Kriminellen eine weitere böswillige Anwendung zu starten und diesen eine Liste von funktionierenden Anwendungen zuzusenden.

Mehr zu Trojan.Kasidet.1 lesen Sie hier.

Ende August begann die Verbreitung von Trojan.Mutabaha.1. Der Trojaner installiert einen schädlichen Chrome-Browser namens Outfire auf den Rechnern der Opfer. Outfire modifiziert bestehende Desktopverbindungen – oder löscht diese und erstellt neue – und kopiert das aktuelle Benutzerprofil von Chrome. Die Startseite des Browsers kann nicht angepasst werden und verfügt über ein Werbe-Plug-in, welches nicht deaktiviert werden kann.

Weitere Informationen zu Outfire gibt es hier.

Böswillige und unerwünschte Software für mobile Endgeräte

Im August entdeckten die Virenanalysten von Doctor Web einen Android-Trojaner, der unerwünschte Werbung anzeigt sowie Apps auf Google Play kaufen und herunterladen kann. Darüber hinaus wurden im vergangenen Monat verfälschte Dr.Web Applikationen für iOS auf Apple iTunes verbreitet.