Die bedrohlichsten Phishing-Angriffe auf Unternehmen erfolgen häufig nicht per E-Mail, sondern Angreifer greifen meist auf spezifische Methoden zurück, wie Smishing und Vishing.

Hier werden bestimmte Kommunikationskanäle genutzt, um sensible Informationen von Mitarbeitern oder Kunden zu stehlen. Diese Angriffe nutzen häufig Social Engineering, um die Täuschung möglichst echt erscheinen zu lassen. Konkret setzen Hacker und Betrüger auf SMS-Nachrichten (Smishing) und Telefonanrufe oder Voicemails (Vishing), um ihre Ziele zu erreichen.

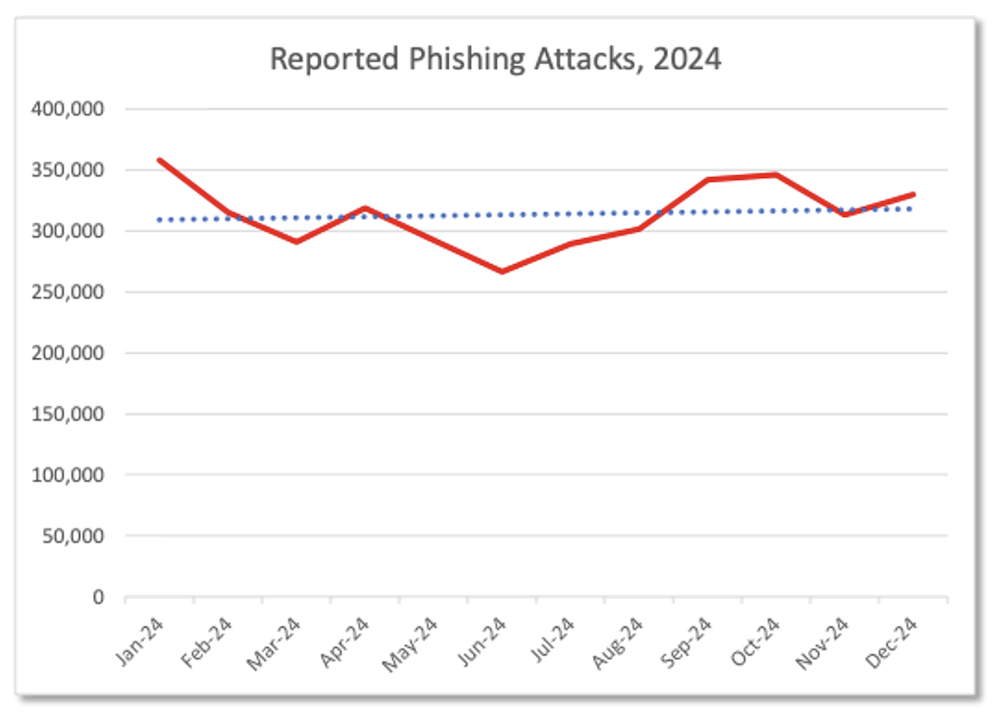

Obwohl Smishing und Vishing in der Vergangenheit im Vergleich zu E-Mail-Phishing-Attacken keine große Bedrohung darstellten, deuten die Zahlen auf einen Umschwung hin.

Abbildung 1: Entwicklung der Phishing-Angriffe laut 2024 APWG Phishing Report (Anti-Phishing Working Group, Inc.).

Derzeit aber erleben Vishing und Smishing ein rasantes Wachstum. Die Häufigkeit von Vishing-Angriffen stieg in der zweiten Jahreshälfte 2024 um 442 Prozent. Auch die Zahl der Smishing-Vorfälle ist seit Beginn dieses Jahrzehnts stetig gestiegen.

Die Cyber-Kriminellen betätigen sich hier als Hochstapler. Sie geben sich als Personen aus, denen ihre Opfer vertrauen. Bei Vishing-Angriffen schlüpfen sie zum Beispiel in die Rolle eines IT-Support-Mitarbeiters und bringen Angestellte dazu, ihre Anmeldedaten preiszugeben. In anderen Fällen gaukeln sie vor, eine Führungskraft zu sein, um Überweisung auf ihr Bankkonto anzuweisen.

Diese Angriffsmethoden machen es für einige Mitarbeiter (insbesondere für diejenigen, die weniger technisch versiert sind) schwierig, Smishing und Vishing zu erkennen. Herkömmliche Tipps zur Abwehr von Phishing, wie zum Beispiel E-Mails mit vielen Tippfehlern nicht zu vertrauen, sind gegen Smishing und Vishing nahezu unwirksam.

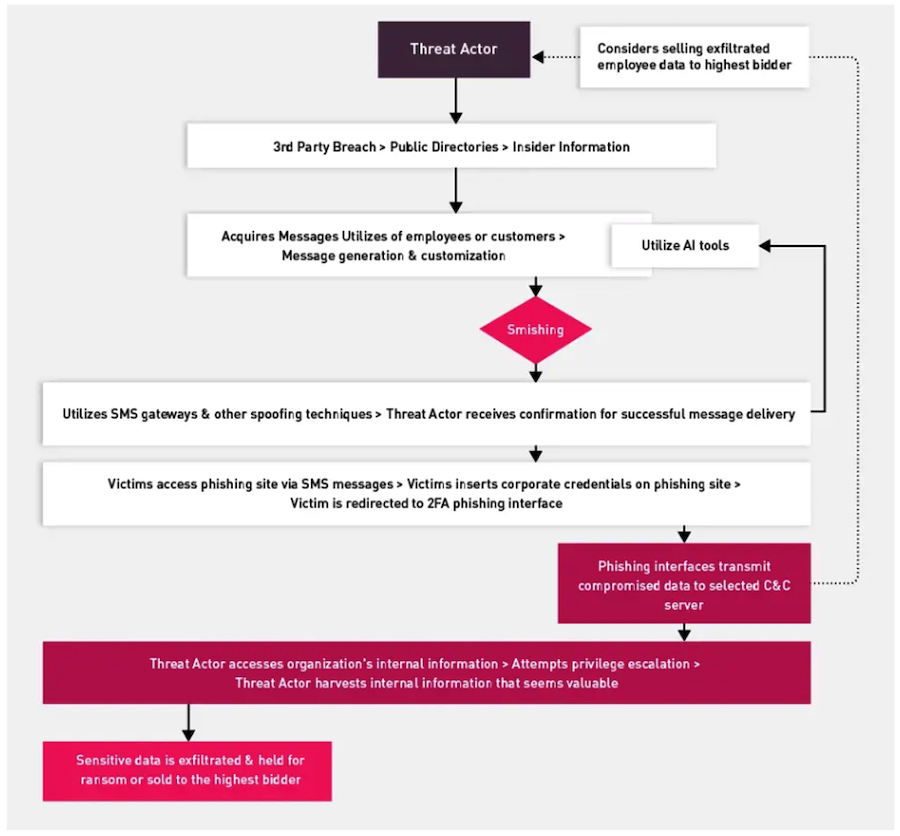

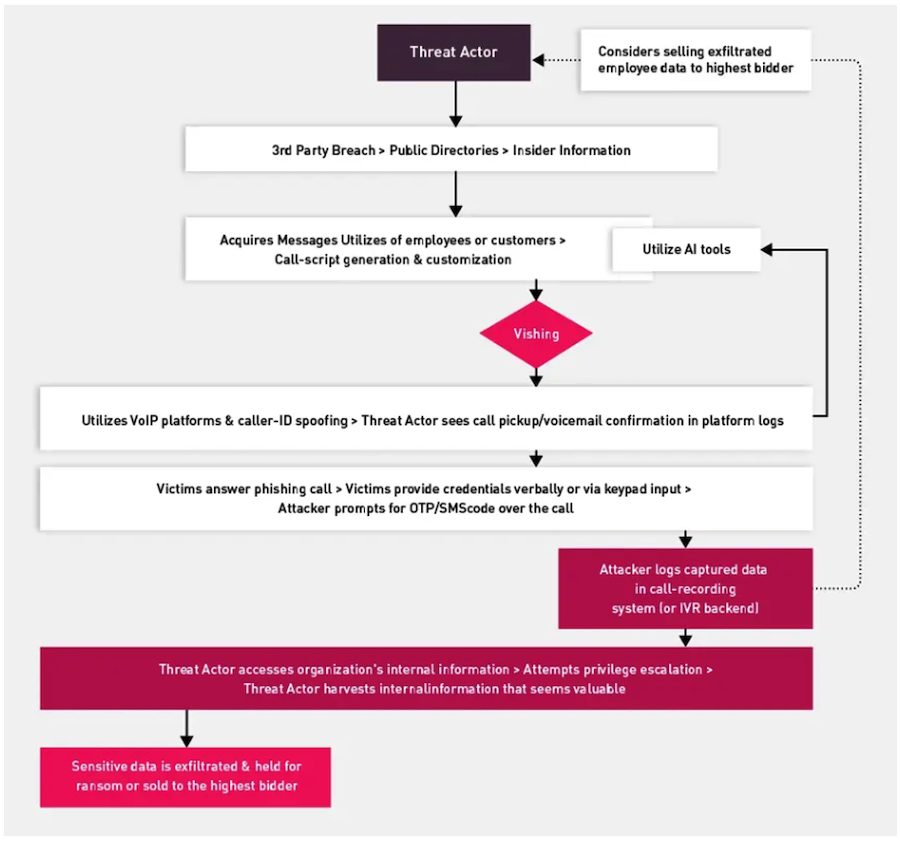

Vorgehensweise der Cyber-Kriminellen

Neben der Hochstapelei kann auch das typische Verleiten zum Herunterladen von Malware, das klicken auf verseuchte Links, oder das Ändern von Rechnungsdaten zur Umleitung von Zahlungen gehören.

Die Vorgehensweise der Angriffe ähnelt dabei in den meisten Punkten dem E-Mail-Phishing. Die Angreifer suchen zunächst Ziele und erstellen Inhalte, die dazu verleiten sollen, sensible Daten preiszugeben. Besonders Social Engineering, also das Zusammensuchen von Informationen über Social Media, um möglichst viel über eine Zielperson herauszufinden, ist ein integraler Bestandteil.

Abbildung 2: Ablauf eines Smishing-Angriffs (Check Point Software Technologies Ltd.).

Abbildung 3: Ablauf eines Vishing-Angriffs (Check Point Software Technologies Ltd.).

Das gefährlich dieser beiden Angriffsmethoden, im Vergleich zum typischen E-Mail-Phishing: Mitarbeiter zögern oft, einer E-Mail-Nachricht von einer ihnen unbekannten Quelle das Vertrauen zu schenken – aber sie sind häufig weniger misstrauisch gegenüber einer Textnachricht oder einem Anruf. Außerdem können sie – anders als beim E-Mail-Phishing – nicht so einfach den Absender oder Anrufer auf Legitimität prüfen. Hinzu kommt, dass die meisten Mobil-Geräte privater Natur sind, das heißt, dass sie nicht von unternehmenseigenen SIcherheits-Teams oder SOC-Teams (Security Operations Center) überwacht werden oder nicht in deren Zuständigkeitsbereich fallen. Außerdem gibt es keine speziellen Sicherheitsprogramme, die bösartige SMS-Nachrichten oder Anrufe automatisch erkennen und blockieren, ebensowenig E-Mail-Sicherheitprodukte, die Phishing-E-Mails daran hindern können, überhaupt in einem Posteingang zu landen. Wenn ein Mitarbeiter also durch Smishing oder Vishing hereingelegt wird, ist die Wahrscheinlichkeit gering, dass die Sicherheitsabteilung davon erfährt. Sogar dann, wenn der Mitarbeiter das selbst bemerkt und den Vorfall meldet, ist die Erkennung und Reaktion erheblich erschwert.

Aktuelle Angriffe

Noch besorgniserregender ist der nachweisliche Erfolg dieser Taktiken bei hochkarätigen Vorfällen. Kürzlich wurden mehrere große Einzelhändler in Großbritannien Opfer von Angriffen, die Berichten zufolge von der berüchtigten Gruppe Scattered Spider orchestriert wurden. Diese Angriffe sowie die erheblichen Sicherheitsverletzungen bei großen US-Marken im Jahr 2024 durch Scattered Spider nutzten insbesondere Vishing als ersten Angriffsweg.

Dabei riefen die Mitglieder der Hacker-Gruppierung als englische Muttersprachler den IT-Helpdesk an, gaben sich geschickt als Mitarbeiter aus und manipulierten die IT-Leute dann so, dass diese die Passwörter der nachgeahmten Mitarbeiter zurücksetzten. Dadurch erhielten die Cyber-Kriminellen ersten Zugriff auf Unternehmensnetzwerke und Mitarbeiterkonten. Außerdem nutzen sie Social-Engineering-Techniken, um ihre Opfer zu verleiten, auf einen Link zu klicken oder das Passwort eines Nutzers so zu ändern, das sie es verwenden konnten.

Die Gruppe hat sogar SIM-Swapping-Funktionen genutzt (wie bei einem Angriff auf einen anderen großen britischen Einzelhändler zu sehen war), um ihre Identitätsfälschung zu festigen – möglicherweise in Zusammenarbeit mit Personen bei Internet-Dienstanbietern oder Providern, um an die erforderlichen Informationen zu gelangen. Beim SIM-Swapping ersetzt ein Krimineller die SIM-Karte einer Person durch eine andere, oder verleitet diese dazu, dies selbst zu tun, um so die Kontrolle über die Mobilfunknummer und die dazugehörigen Online-Konten zu erlangen. Die Täter können dann SMS und Telefonanrufe abfangen, einschließlich SMS-TAN-Nachrichten für Online-Authentifizierung. Das ermöglicht ihnen die Übernahme von Online-Konten.

Wie sich Unternehmen schützen können

In den meisten Fällen ist es nicht möglich, die Cyber-Kriminellen bereits daran zu hindern, ihre Angriffe durchzuführen. Künstliche Intelligenz (KI) in Kombination mit Massen-Messaging-Diensten macht es Angreifern schlicht zu einfach, solche Angriffe zu starten.

Stattdessen sollten Schutzstrategien als präventive Ansätze darauf ausgerichtet sein, Smishing und Vishing so schnell wie möglich zu erkennen und zu blockieren, beispielsweise durch folgende Maßnahmen:

- Durchsuchen Des Deep und Dark Web nach Phishing-Kits, die auf die Marke eines Unternehmens abzielen.

- Durchsuchen von Telegram und WhatsApp nach Betrugsversuchen, die ein Unternehmen betreffen.

- Erkennen ähnlicher Domains, auf die Smishing-Nachrichten verweisen, und Entfernen dieser, sobald sie mit schädlichen Inhalten gefüllt werden.

- Durchführung von KI-Bedrohungssimulationen, um die Fähigkeit des Security Operations Center (SOC) und des Incident-Response-Teams zu testen, auf Angriffe zu reagieren, die generative KI nutzen.

- Verbesserung des Endgeräteschutzes durch verschiedene Funktionen, wie die automatische Erkennung der Ausführung unautorisierter Codes oder der Manipulation von Dateien. Diese Maßnahmen erschweren die Bereitstellung von Malware, wenn Ziele auf Links in bösartigen Nachrichten klicken.

- Schulung der Mitarbeiter, damit sie SMS oder Anrufe von nicht zu verifizierenden Absendern, insbesondere solchen, die dringend sensible Daten anfordern, mit Misstrauen begegnen.

- Reduzierung der Gefährdung sensibler Daten durch Verschärfung der Zugriffskontrollen und Prüfung interner Dokumentations-Repositorys, um sensible Informationen (wie Anmeldedaten) zu entfernen, die dort nicht vorhanden sein sollten.

- Sicherstellung, dass die Funktionen zur Abwehr von Bedrohungen mit den jüngsten Signaturen und Verhaltensmodellen auf dem Stand der Technik sind, einschließlich solcher, die KI-gestützte Angriffe mit multimodalen Eingaben (wie Sprache, Bilder und Code) erkennen können.

Fazit

Wer Hochstapelei nur mit der analogen Welt in Verbindung bringt, der ist nicht vorbereitet auf die modernen Cyber-Attacken dieser Tage. Hacker haben längst die SMS und den klassischen Telefonanruf, sogar Video-Konferenzen für sich entdeckt, um hochwertige Cyber-Attacken durchzuführen. Sie geben sich als Unternehmen aus, als Führungskräfte, Partner und Kunden, um über Smishing und Vishing an sensible Informationen zu gelangen, Nachrichten abzufangen, oder Überweisungen auf ihre eigenen Konten anzuweisen. Phishing-Abwehr darf sich daher nicht nur auf E-Mail-Sicherheit konzentrieren, sondern muss die Welt der mobilen Geräte, wie Smartphones, einbeziehen, die oftmals nicht im Unternehmensinventar erfasst sind, weil viele Angestellte mit ihren privaten Geräten arbeiten oder arbeiten sollen. Somit werden diese nicht konstant von der Unternehmenssicherheit überwacht und geschützt. Entsprechend ist eine präventive Schutzstrategie, die anerkennt, dass sich die meisten Angriffe nicht verhindern lassen in ihrer Ausführung, aber abwehren lassen, bevor sie eindringen können, der Königsweg.