Beide Annahmen haben sich jedoch im Laufe der Zeit als falsch erwiesen. IT-Sicherheitsexperten sind oft zwischen zahlreichen Aufgabenbereichen hin- und hergerissen und müssen dennoch in der Lage sein, auf Notsituationen wie eine Vireninfektion oder eine kriminaltechnische Untersuchung eines PCs zu reagieren. Die IT-Sicherheitsexperten haben daher nicht genug Zeit, um ein einzelnes Tool genau zu überwachen oder dessen Konfiguration regelmäßig zu aktualisieren. Außerdem ist es unmöglich, sich Fachkenntnisse über die Installation beziehungsweise Optimierung jedes einzelnen Tools anzueignen.

Der statische Charakter der Sicherheitstools wird zudem in vielen Unternehmen durch die eingesetzten Prozesse weiter verstärkt. Beispielsweise muss zum Sperren eines neuen Ports bzw. das Aufheben einer bestehenden Portsperre in einer Firewall üblicherweise ein Antrag auf Änderung gestellt werden, was oft Tage dauern kann. Diese Prozesse machen es schwerer, schnell auf neue Bedrohungen zu reagieren.

Das Aufkommen dynamischer Bedrohungen

Sicherheitstools sind zwar nach wie vor statisch, aber die Malware hat sich in den vergangenen Jahren bedeutend weiterentwickelt. Früher wurden Würmer und Viren von Computerfreaks geschrieben – heute werden sie in Forschungslabors mit kriminellen Absichten entwickelt.

Moderne Malware kann den statischen Schutz, den eine einfache Firewall oder ein einfaches IPS (Intrusion Prevention System) bietet, leicht umgehen. Eine Sperre bestimmter Ports ist oft ineffektiv, da die bösartige Software zur Verbindungsherstellung mit den Hostgeräten eine beliebige Anzahl von Ports dynamisch nutzen kann. Darüber hinaus setzt die Malware unter Umständen diverse Verfahren zur Selbstmodifikation ein, um ihren Shellcode zu verbergen. Eine Suche nach statischen Angriffssignaturen liefert daher möglicherweise keine brauchbaren Ergebnisse.

Daher haben sich manche Sicherheitstools mit der Zeit weiterentwickelt, um mit den gegenwärtigen Bedrohungen fertigzuwerden. Snort von Sourcefire zum Beispiel ist ein IPS, das Angriffe moderner Malware erkennen kann. Das Snort-System modelliert spezifische Netzwerkprotokolle und ist mit deren Funktionsweise vertraut, so dass es potenzielle Sicherheitsverletzungen erfassen kann. Die Protokollmodellierung ermöglicht es, unabhängig vom eigentlichen Aussehen des Malware-Codes jeden potenziellen Exploit zu erkennen.

Selbst mit dieser Art von Intelligenz kann ein IPS allerdings so viele Daten liefern, dass es den IT-Sicherheitsexperten schwer fällt, die Situation richtig zu beurteilen. Eventuell verfügt das System nicht über den nötigen Kontext für eine korrekte Einschätzung.

Die Bedeutung von Kontext

Kontext bezieht sich auf die Fähigkeit, wichtige Umgebungsfaktoren verstehen und deuten zu können. Ein Spezialist für IT-Angriffe ist mit seinem Wissen über die Netzwerkumgebung und mit vorliegenden Kontextinformationen in der Lage, IPS-Warnmeldungen zu priorisieren und zu entscheiden, welche Warnmeldungen näher untersucht werden müssen.

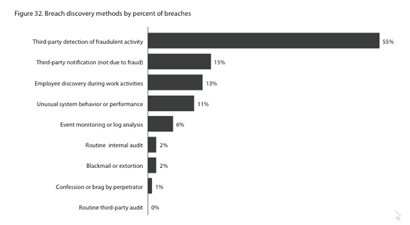

Den meisten Unternehmen fehlt aber diese Art von Kontext. Laut einer 2009 von Verizon Business veröffentlichten Studie, bei der knapp 600 Datensicherheitsverletzungen der letzten fünf Jahre untersucht wurden, wurden 71 % der Sicherheitsverletzungen nicht von den betroffenen Organisationen, sondern durch Dritte, das Geständnis eines Täters oder im Rahmen eines unabhängigen Audits entdeckt (1). Die betroffenen Organisationen hatten keine Ahnung, dass die Sicherheit ihrer Netzwerke beeinträchtigt war.

Eine weitere wichtige Erkenntnis der Studie ist, dass nur 6 % der Sicherheitsverletzungen intern durch eine Ereignisüberwachung oder Protokollanalyse entdeckt wurden. Die Organisationen kaufen vielleicht Tools und setzen unter Umständen sogar Arbeitskräfte zu deren Überwachung ein, aber solange diese nicht den korrekten Kontext zur Analyse der erhaltenen Daten haben, sind die Tools und Daten nur beschränkt von Nutzen.

Bei dynamischen Bedrohungen ist es wichtig, dass Unternehmen die Zusammensetzung der Hostgeräte in ihren Netzwerken und die auf diesen Hosts ausgeführten Anwendungen besser kennenlernen. Dieses Wissen liefert den nötigen Kontext, um die Warnmeldungen richtig zu priorisieren und die Bösartigkeit der Angriffe abschätzen zu können.

Echtzeit-Netzwerkinformationen

Sourcefire RNA (Real-time Network Awareness) nutzt ein passives Erkennungsverfahren, das bei der täglichen Analyse von Eindringversuchen behilflich sein soll. RNA überwacht den Netzwerkverkehr in Echtzeit und zeichnet Änderungen in der Hostkonfiguration sowie das Netzwerkverhalten der Hosts auf. Da RNA passiv arbeitet, bietet es gegenüber herkömmlichen Netzwerküberwachungsverfahren, die auf aktiven Scans oder hostbasierten Agenten beruhen, einige Vorteile:

- Es verursacht keinen Datenverkehr, der Bandbreite beanspruchen oder die Netzwerkinfrastruktur beeinträchtigen kann.

- Es liefert eine Echtzeitansicht des Netzwerks, die laufend aktualisiert wird, wenn Geräte Daten durch das Netzwerk schicken – die Daten sind nie veraltet und nicht von regelmäßigen Scans abhängig.

- Es ist nicht von auf Endgeräten installierten Agenten abhängig, die betreut werden müssen – unbekannte oder nicht autorisierte Geräte sind immer sichtbar.

RNA weist eine Reihe von für die Angriffsanalyse äußerst relevanten Funktionen auf. Es liefert Kontextinformationen über das Netzwerk und verringert die Anzahl der festgestellten Eindringversuche, die eine Maßnahme erfordern, beträchtlich. Darüber hinaus setzt RNA seine Netzwerkinformationen zur automatischen Anpassung von Sourcefire IPS ein, was den Arbeitsaufwand senkt und die Systemleistung steigert.

Weniger Angriffswarnmeldungen

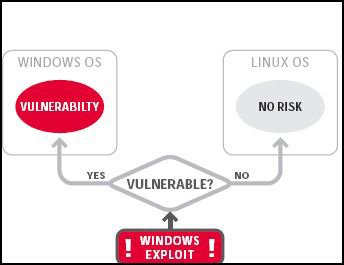

Das System nutzt seine passive Technologie, um Informationen über die Netzwerkkomponenten zu erfassen. Auf Grundlage dieser Daten wird dann ein Netzwerkplan mit allen Hostgeräten inklusive Betriebssystem, Anwendungen und potentiellen Schwachstellen erstellt. Das Programm zieht diese Daten heran, um die möglichen Auswirkungen von Eindringversuchen nach ihrer Priorität einzustufen.

Das IPS klassifiziert so Angriffe auf den Netzwert. Der Sicherheitsexperte kann sich so dann darauf konzentrieren, nur die als „Gefahr“ gekennzeichneten Ereignisse näher zu untersuchen, und die als „Keine Gefahr“ identifizierten Ereignisse außer Acht lassen. Die Auswirkungsanalyse kann die Anzahl der Ereignisse, die Maßnahmen erfordern, um das 10- bis 100-fache reduzieren. RNA liefert dem Sicherheitsexperten den nötigen Kontext, um zu entscheiden, ob ein Eindringversuch wirklich näher untersucht werden muss, so dass er mehr Zeit für andere Aufgaben hat.

Automatische IPS-Anpassung – „Adaptives IPS“

Zur Anpassung von Sourcefire IPS nutzt RNA eine Funktion namens RRR („RNA-Recommended Rules“). Da RNA weiß, welche Betriebssysteme und Dienste im Netzwerk ausgeführt werden, kann RRR empfehlen, nur die relevanten Snort-Regeln anzuwenden. Wenn RNA beispielsweise feststellt, dass ein geschütztes Netzwerksegment nur Linux-Systeme mit Unterstützung für Webservices und NIS aufweist, kann RNA empfehlen, sämtliche für Windows-Hosts und Dienste wie etwa IIS geltende Regeln außer Acht zu lassen. RRR wurde dafür konzipiert, die Schutz- und Erkennungsleistung zu maximieren und den erforderlichen Aufwand zur laufenden manuellen Anpassung von Sourcefire IPS beträchtlich zu verringern bzw. nahezu ganz zu beseitigen. Regelempfehlungen von RRR können mit oder ohne Benutzereingriff implementiert werden.

RNA unterstützt auch andere automatische Anpassungsverfahren. Eine weitere Anpassungsfunktion des adaptiven IPS untersucht den Datenverkehr über nicht standardmäßige Ports und trägt so dazu bei, ein mögliches Umgehen des IPS zu verhindern. Ein Nutzer könnte beispielsweise versuchen, seinen HTTP-Datenverkehr zu verbergen, indem er anstelle des standardmäßigen TCP-Ports 80 den TCP-Port 8888 verwendet. Herkömmliche IPS-Anwendungen können diesen Datenverkehr zwar erfassen, liefern aber für gewöhnlich eine suboptimale Leistung oder erfordern eine manuelle Konfiguration der Regeln für nicht standardmäßige Ports. Im Gegensatz dazu kann RNA die Ports und Dienste auf den überwachten Hostgeräten identifizieren und das IPS so konfigurieren, dass immer die korrekten Regeln für nicht standardmäßige Ports angewendet werden.

Zusammengefasst lässt sich sagen, dass die automatischen Anpassungsverfahren von RNA mehrere Vorteile mit sich bringen:

1. Weniger manueller Aufwand bei der Anpassung von Sourcefire IPS

2. Besserer Schutz vor Versuchen, das IPS zu umgehen

3. Maximale Ausnutzung der Erkennungsressourcen

Schlussfolgerung

Viele Unternehmen arbeiten immer noch mit statischen Sicherheitssystemen, die in einer früheren Ära entwickelt wurden. Sie verfügen nicht über die nötigen Mittel, um die heutzutage so häufigen dynamischen Bedrohungen abzuwehren. Die IT-Sicherheitsexperten sind mit ihren zahlreichen Aufgaben überlastet und müssen sich auf ein automatisiertes System verlassen, das ihnen Kontext zur Verfügung stellt und dabei hilft, echte Bedrohungen vom restlichen Datenverkehr zu unterscheiden. Sourcefire RNA liefert IT-Sicherheitsexperten diesen Kontext und hilft ihnen dabei, die Absicherung der IT-Infrastruktur ihres Unternehmens zu automatisieren.

(1) www.verizonbusiness.com/resources/security/reports/2009_databreach_rp.pdf (in englischer Sprache)

Diesen Artikel finden Sie auch in der Ausgabe Mai-Juni 2010 des it security .