In Windows-basierten Unternehmen bildet der Verzeichnisdienst Active Directory (AD) das Herzstück der IT-Umgebung. Hier laufen Benutzerkonten, angebundene Systeme und Geräte sowie Daten und Informationen jeglicher Art zusammen. Kein Wunder also, dass auch die meisten Cyberangriffe auf das Active Directory ausgerichtet sind oder es in irgendeiner Weise betreffen.

Das Ziel von Cyberkriminellen ist dabei, sich über eine Sicherheitslücke möglichst unbemerkt in das System einzuschleusen und Unheil zu verbreiten – sei es ein Konto zu kapern, Daten zu stehlen oder Malware zu platzieren, um z.B. in weiterer Folge einen Ransomware-Angriff vorzubereiten. Hat ein Angreifer es erst mal über die Pforten des AD geschafft und ein Konto gekapert, kann er seine neu errungenen Privilegien in alle Richtungen ausweiten (bekannt als „Privilege Escalation“ bzw. „Lateral Movement“), um Zugriff auf weitere Systeme zu erhalten und somit den IT-Betrieb zum völligen Stillstand zu bringen.

Oberstes Gebot lautet daher, die Festung Active Directory auf zwei Ebenen gegen Angreifer zu verteidigen: einerseits durch die Absicherung des äußeren Mauerwerks – Schwachstellen identifizieren, mögliche Eintrittspunkte schließen – und andererseits, indem man im Inneren Stolperfallen setzt, die den Eindringling am Weiterkommen hindern, sollte er es doch geschafft haben, die Schutzmauern zu durchbrechen.

Technologie von damals trifft Bedrohungslage von heute

Auch wenn es zu seiner Zeit als revolutionär galt, darf man nicht vergessen, dass Active Directory aus der Steinzeit des Internets stammt: einer Zeit, in der es noch keine Ransomware-Angriffe gab und Cloud-Computing in den Sternen lag. Sämtliche Verbesserungen, die in den Jahren hinzugekommen sind, basieren also auf einer über 20 Jahre alten Technologie, deren Hauptziel es war, Prozesse zu vereinfachen, die User-Experience zu verbessern und den Zugang zu Daten und Ressourcen so simpel wie möglich zu gestalten. All diese Vorsätze und Entscheidungen, die im Sinne der Zweckdienlichkeit getroffen wurden, wirken sich heute leider in vielerlei Hinsicht schädlich auf die IT-Sicherheitslage in Unternehmen aus. Das offene und benutzerfreundliche System Active Directory macht es Cyberkriminellen relativ leicht, sich Zugang zu verschaffen – und in Zeiten von Ransomware-as-a-Service (RaaS) müssen Angreifer nicht mal mehr zwingend selbst hacken können, um illegal an Daten heranzukommen.

Wie sich Cyberkriminelle Zugang verschaffen: Phishing & Co

In Wahrheit gibt es nur eine begrenzte Anzahl an Möglichkeiten, um in ein System einzudringen, und auch Hacker erfinden nicht jedes Mal das Rad neu – so verlaufen zwischen 80 und 90 Prozent aller Initialangriffe über Phishing, sei es per E-Mail, Telefonanrufe oder SMS. Dabei wird versucht, Mitarbeiter oder Mitarbeiterinnen zu täuschen und dazu zu bringen, vertrauliche Informationen über die eigene Identität oder das Unternehmen betreffend weiterzugeben; oder direkt auf einen Link zu klicken, der die Malware im System platziert.

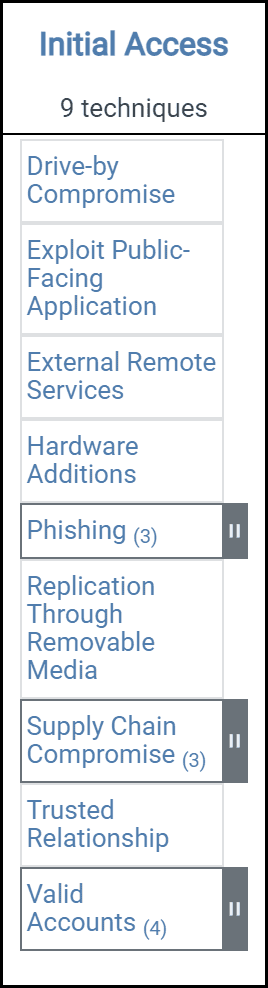

Das MITRE ATT&CK-Framework ist eine Informationsdatenbank und bildet ein Modell, das das Verhalten von Cyber-Angreifern auf unterschiedlichen Plattformen (Windows, macOS, etc.) darstellt. Es wird auf die verschiedenen Phasen eines Angriffszyklus eingegangen sowie auf Techniken, die Cyberkriminelle nutzen, um sich Zugang zu verschaffen. Außerdem werden spezifische Möglichkeiten zur Verteidigung, je nach Phase, beschrieben.

Für die Initial-Attacke auf Windows-basierte Systeme werden, neben Phishing, die folgenden Attack Points angeführt:

- Drive-by-Attacken: Hier infizieren Hacker Websites und warten darauf, dass angreifbare Benutzer (Ziele) diese besuchen.

- Exploitation of Public-Facing Services: Ausnutzung von Schwachstellen und Sicherheitslücken in öffentlich zugänglichen Diensten wie Microsoft 365 oder VPN.

- External Remote Services: Authentifizierung über Remote-Dienste wie VPNs oder Citrix, um sich von außen mit internen Unternehmensressourcen zu verbinden.

- Hardware Additions: Anbindung schädlicher externer Geräte.

- Replication of Removable Media: Ein mit Malware infizierter Wechseldatenträger wird an einen Computer angeschlossen und repliziert die Malware über eine Auto-Run-Funktion auf dem PC.

- Supply Chain Attack: Lieferkettenangriffe

- Trusted Relationship: Oftmals gewähren Unternehmen Drittanbietern (z.B. IT-Dienstleistern) zur Verwaltung von internen oder Cloud-basierten Systemen erweiterten Zugang, den Angreifer ausnutzen können.

- Valid Accounts: Nutzung von gültigen Benutzerkonten.

Ein Unternehmen mit 10.000 Angestellten nutzt etwa 100 sorgfältig ausgewählte externe Services wie Webseiten, VPN-Zugänge oder E-Mail-Dienste, die dem Angreifer eine Angriffsfläche nach außen bieten. Hat er es über einen dieser Wege ins Innere geschafft, kann er diese Angriffsfläche jedoch um ein Vielfaches ausweiten – denn intern teilen sich diese 10.000 Benutzer etwa 40.000 Angriffspunkte: PCs, Laptops, Netzwerke und weitere Dienste.

Im Inneren angekommen

Über Methoden wie Password-Spraying oder Credential Stuffing und mithilfe von Software-Tools wie Sentry MBA oder Vertex, die eigentlich für Penetrationstests entwickelt wurden, versucht der Angreifer, weitere Konten eines Benutzers zu knacken. Das kann einige Zeit dauern – Tage bis hin zu Wochen. Das Ziel seitens der Verteidiger muss also sein, den Angreifer in dieser Zeit zu erkennen und ihn letztendlich an seinem Vorhaben zu hindern. Am besten gelingt das, indem man ihm den Weg zu den angestrebten sensiblen Daten so lang und beschwerlich wie möglich macht – die eingangs erwähnten Stolperfallen.

Wie kann man sich als Unternehmen absichern?

Zu den Best Practices, um das Active Directory gegenüber Cyberkriminellen abzusichern, zählen:

- Einführung einer starken Passwortrichtlinie: Die Wörter „Sommer/Winter/Herbst/Frühling,“ in Kombination mit der Jahreszahl, oder auch Variationen des Wortes „Passwort“ sind als Passwörter beliebt, da einfach zu merken. Beim Password-Spraying, zum Beispiel, versuchen Täter, solche einfachen Passwörter zu erraten – mit einer nicht allzu schlechten Erfolgsquote. Nutzt ein User für jedes System dann auch noch das gleiche Passwort, erhält der Angreifer auch Zugriff auf diese Daten. Eine starke unternehmensweite Passwortrichtlinie, die u.a. gewisse Wörter exkludiert und auch eine gewisse Zeichenanzahl bedingt, ist also unerlässlich.

- Multi-Faktor-Authentifizierung (MFA): Hierbei müssen sich alle AD-Benutzer, zusätzlich zu ihren Kennwörtern, über eine weitere Methode, z.B. SMS oder in einer App, identifizieren. Dadurch wird eine extra Sicherheitsebene geschaffen, die verhindert, dass ein Angreifer Zugriff auf ein Konto bekommt, auch wenn er das Passwort kennt.

- Patches: Alle AD-Server und darauf befindlichen Systeme sollten mit den neuesten Sicherheits-Patches ausgestattet sein.

- Least-Privilege-Prinzip befolgen: Einfach gesagt bedeutet das, dass alle Benutzer nur so viele Zugriffsrechte erhalten sollten, wie sie für ihre Arbeit benötigen. Hat ein User Zugriff auf Daten, auf die er gar keinen haben sollte (oder nicht mehr haben sollte), kann dies dem Angreifer nutzen. Das Problem hierbei ist oft, dass auch bei korrekter Vergabe gerne vergessen wird, die Rechte wieder zu entziehen, sobald sie nicht mehr benötigt werde, z.B. bei Projektarbeit. Hier kann eine Identity Access Management-Lösung Abhilfe schaffen, mit der die Rechtevergabe- und Entziehung automatisiert abläuft.

- Regelmäßige Überprüfung der AD-Protokolle: Angreifer verhalten sich anders als normale User, daher ist es wichtig, dieses Verhalten rechtzeitig erkennen und einordnen zu können: fehlgeschlagene Anmeldeversuche, seltsame Anmeldezeiten bzw. -Orte oder unerwartete Änderungen an Benutzerkonten.

- Netzwerk-Segmentierung: Implementierung einer Netzwerksegmentierung, um Angreifer daran zu hindern, seitwärts durch das System navigieren zu können, sobald sie Zugriff auf AD erlangt haben. Dabei wird das Netzwerk in kleinere Segmente mit jeweils eigenen Sicherheitskontrollen unterteilt, um die Verbreitung von Malware einzuschränken und Angreifer am Zugriff auf sensible Daten zu hindern.

- Regelmäßige Backups: Alle im Active Directory befindlichen Daten sollten regelmäßig gesichert werden. Außerdem sollte die Wiederherstellung der Daten regelmäßig getestet werden, um sicherzustellen, dass der Prozess fehlerfrei funktioniert.

- User sensibilisieren: Mitarbeiterschulungen zum Thema Risiken und dem richtigen Umgang mit Zugriffsrechten, Konten und Systemen sowie zur Erkennung von Phishing-Versuchen helfen dabei, die Angriffspunkte zu minimieren.

- Privilegierte Konten reduzieren und schützen: Administrator*Innen sollten für Alltagsaufgaben wie E-Mail-Abfragen ein reguläres Benutzerkonto haben, und für die Erledigung von Admin-Tätigkeiten ein zweites. Außerdem sollte die Anzahl an privilegierten Konten überschaubar bleiben.

Trotz aller Maßnahmen ist eine hundertprozentige Absicherung des Active Directory gegenüber Angreifern nicht möglich. Security-Experten empfehlen sogar, davon auszugehen, dass ein Angreifer es schaffen wird, einzudringen, und den Fokus eher auf die Erschwerung des Weiterkommens im Inneren zu legen („Assume Breach Paradigm“). Die oben gelisteten Best Practices zielen genau darauf ab: den Angreifer daran zu hindern, sich seitwärts im System weiterzubewegen zu können und somit in alle Richtungen Unheil zu verbreiten.