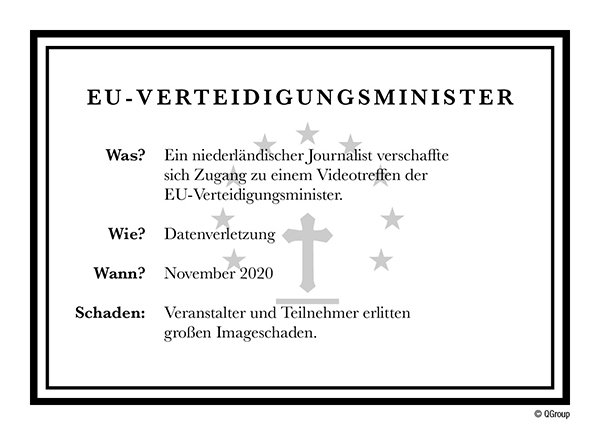

Im November erlangte die Aktion eines niederländischen Journalisten große mediale Aufmerksamkeit: Daniel Verlaan verschaffte sich unberechtigt Zugang zu einer Videokonferenz der EU-Verteidigungsminister und zeigte damit einmal mehr auf, wie wichtig ein ganzheitliches IT-Sicherheitskonzept ist.

Dem niederländischen Journalisten Daniel Verlaan gelang es, sich unberechtigt Zugang zu einer Videokonferenz der EU-Verteidigungsminister zu verschaffen. Im Vorfeld hatte die niederländische Verteidigungsministerin Ank Bijleveld über Twitter ein Foto von ihrer Teilnahme an der Konferenz veröffentlichen lassen. Auf diesem Foto waren fünf der sechs Ziffern des Zugangscodes für die Videokonferenz sichtbar. Diese Gelegenheit packte Verlaan beim Schopfe und schmuggelte sich in die Konferenz. Der EU-Außenbeauftragte Josep Borrell bemerkte den unbekannten Teilnehmer, der nach kurzer Aufklärung der Situation die Konferenz wieder verließ.

Quelle: QGroup GmbH

Mit Hilfe von Social Engineering haben sich unbekannte Angreifer Zugriff auf Zugangsdaten von Mitarbeitern des Domainregistrars und Hosting-Anbieters GoDaddy verschafft. Diese nutzten sie dann, um Attacken auf Kryptogelddienstleister durchzuführen. So erlangten die Täter Kontrolle über eine zentrale Domain der Handelsplattform Liquid und hatten dadurch weiteren Zugang zur Infrastruktur wie etwa dem Dokumentensystem. Auch der Miningdienst Nicehash war von dieser Attacke betroffen.

Advantech, ein Hersteller von Industrie-Computern, wurde Opfer eines Angriffs mit der Ransomware Conti. Dabei handelt es sich um den Nachfolger von Ryuk, dem weltweit Systeme zum Opfer fielen. Die unbekannten Angreifer verlangen für die Herausgabe der verschlüsselten Daten 12,5 Millionen US-Dollar. Es wurden auch Geschäftsdaten kopiert, mit deren Veröffentlichung sie drohen.

Im Internet wurde eine ungeschützte Elasticsearch-Datenbank mit 300.000 Spotify Zugangsdaten entdeckt. Die Datenbank stammt nicht vom Musikstreamingdienst Spotify selbst, sondern vermutlich von Kriminellen. Es ist anzunehmen, dass die Zugangsdaten über sogenannte Credential-Stuffing-Angriffe erlangt wurden.

www.qgroup.de