Der Banking-Trojaner Terdot, der ursprünglich auf Online-Banking und Zahlungsvorgänge abzielte, feiert gerade Comeback als Instrument zum Diebstahl von Daten und Anmeldeinformationen.

Ein aktuell veröffentlichtes Whitepaper von Bitdefender zeichnet detailliert nach, wie der Trojaner entstanden ist, wie er sich ausbreitet und tarnt, was er an Fähigkeiten heute besitzt und wie er sich noch entwickeln könnte. Leser erhalten mit der detaillierten technischen Analyse ein Musterbeispiel, wie Cyberkriminelle heute ihre Attacken individualisieren und perfektionieren.

Seine Fähigkeiten gehen über den Primärzweck eines Banking-Trojaners weit hinaus: Terdot kann unter anderem durch einen leistungsstarken Man-in-the-Middle-Proxy sensible Daten aus dem gesamten Internetverkehr eines Users filtern und weiterleiten. Zudem ist es ihm möglich, Browser-Informationen wie Login-Daten und Kreditkarteninformationen zu stehlen und HTML-Code in besuchte Webseiten zu injizieren. Er kann weiterhin den Datenverkehr auf zahlreichen Social-Media- und E-Mail-Plattformen modifizieren. Und: Automatisierte Update-Fähigkeiten ermöglichen es ihm, jedwede Art von Datei herunterzuladen und auszuführen, sobald der Angreifer dies will.

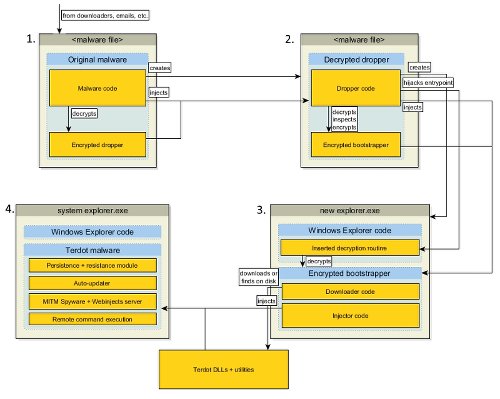

Schon die ersten Schritte einer Terdot-Attacke sind hochkomplex, wie eine Bitdefender-Grafik zeigt: Um den schädlichen Payload zu schützen, nutzt Terdot eine Kette von Droppers, Injections und Downloaders, bevor er die eigentlichen Terdot-Dateien auf die Festplatte lädt. Interessant ist ebenfalls, dass Terdot – genauso wie Netrepser – lieber legitime Applikationen missbraucht, als selbstentwickelte Spezialtools zu verwenden.

Bild: Der komplexe Auslieferungsmechanismus von Terdot im Überblick

Zielrichtung E-Mail und Social Media

Die bekannten Beispiele von Terdot zielen, neben einer Liste von Banking-Webseiten, die vor allem kanadische Finanzinstitute enthält, auf Informationen von E-Mail Service Providern ab, zum Beispiel Microsofts live.com, Yahoo Mail und Gmail. Unter den sozialen Netzwerken werden Facebook, Twitter, Google Plus und YouTube attackiert. Überraschenderweise ist die Malware ausdrücklich so gestaltet, dass sie keine Daten von vk.com sammelt, dem größten russischen sozialen Netzwerk.

Terdot wurde erkennbar von der Malware Zeus inspiriert, deren Quellcode im Jahr 2011 öffentlich wurde. Eduard Budaca, Antimalware Researcher bei Bitdefender und Autor des Whitepapers, kommentiert: „Mirai, KINS, Carberp und Zeus gehören zu den Malware-Familien, die heute als Open Source Software verfügbar sind, entweder absichtlich oder wegen operativer Nachlässigkeit. In solchen Fällen wird Code hoher Qualität schnell von weniger begabten Kriminellen, die eine Abkürzung zum finanziellen Erfolg suchen, aufgenommen und integriert.“

Weitere Informationen:

Das vollständige technische Whitepaper „Terdot: Zeus-based malware strikes back with a blast from the past“ steht kostenlos zur Verfügung unter:

https://labs.bitdefender.com/wp-content/uploads/downloads/terdot-zeus-based-malware-strikes-back-with-a-blast-from-the-past/