Bei der Bereitstellung der Geräte, beim Aufbau von Verbindungen und bei der Kommunikation über diese Verbindung sind Schutzmaßnahmen erforderlich. Der Einsatz multipler Tools kann allerdings einen erheblichen Verwaltungsaufwand generieren. Integrierte Secure-Mobile-Access-Lösungen können dies vermeiden; sie bringen der IT die Kontrolle über alle Systeme zurück.

Das überzeugende Bedienungskonzept, die Verfügbarkeit eines ganzen Universums von Applikationen und besonders der einfache Zugang zu Online-Services aller Art haben mobilen IT-Geräten zu einem Siegeszug verholfen, dessen Ende heute noch nicht absehbar ist. Dass die betreffenden Nutzer den Einsatz dieser Wunderwerke nicht auf den privaten Bereich beschränken wollen, liegt auf der Hand, zumal sie an ihren Arbeitsplätzen in der Regel nicht mit Geräten auf vergleichbarem Niveau ausgestattet werden.

In einer Ära, in der wesentliche Trends in der IT von den Endanwendern bestimmt werden, heißt das aber auch: Die Unternehmens-IT muss sich mit Systemen auseinandersetzen, die Mitarbeiter einsetzen – ob ihr das gefällt oder nicht. Versuche von Unternehmen, die Anwendung privater mobiler Geräte zu unterbinden, müssen jedenfalls als gescheitert angesehen werden. Daher stellt sich nicht die Frage nach dem “Ob” sondern nach dem “Wie” – wie lassen sich mobile Devices sicher und effizient im Rahmen einer Unternehmens-IT betreiben?

Eines muss Nutzern wie Unternehmen dabei klar sein: Mobile Geräte stellen für die IT eines Unternehmens ganz grundsätzlich ein Risiko dar. Ein Rechenzentrum kann man nicht liegenlassen oder verlieren, und es wird in der Regel auch nicht gestohlen. Notfalls kann man die Zugbrücke hochziehen und sich verschanzen – richtig aufgebaut und mit Sachverstand betrieben, ist ein Rechenzentrum heute eine recht sichere Angelegenheit.

Mobile Geräte verfügen heute zwar durchaus über eine Rechenleistung, wie sie vor 20 Jahren kleine Rechenzentren hatten, aber sie sind so attraktiv, weil man sie überall nutzen kann, und dazu gehörten bevorzugt unsichere Umgebungen wie Bahnhöfe, Flughäfen, Hotels, Restaurants, Einkaufszentren oder auch – mobile Nutzer kommen auf die verrücktesten Ideen – Entbindungsstationen und Fußballstadien. Malware, missbräuchliche Datennutzung und Cyber-Crime jeder Art finden an solchen RZ-fernen Orten geradezu Idealbedingungen vor. Die wichtigsten Risiken sind abhandengekommene Geräte, auf mobilen Geräten eingeschleuste Malware, unsichere WLAN-Verbindungen oder unzureichend gesicherte Access-Points, schlecht programmierte Apps von Dritt-Anbietern und nicht zuletzt Nutzer, die keine Experten für IT-Sicherheit sind.

Sind mobile Geräte dagegen nicht ausreichend geschützt, sind sie dabei nicht nur selbst unmittelbar gefährdet, sondern tragen die unsicheren Umgebungen zum Teil ins Unternehmen hinein. Eine Sicherheits- und Compliance-Strategie für mobile Geräte ist daher heute für jedes Unternehmen unverzichtbar, egal auf welche Weise und in welchem Umfang sie genutzt werden.

Mobile Geräte als Risikofaktor

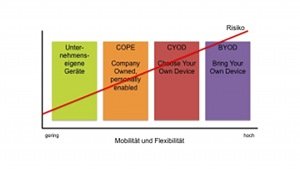

Am anderen Ende der Risiko-Skala steht BYOD (Bring Your Own Device): Die Nutzer verwenden eigene Geräte. Für sie ist das die beliebteste Variante, denn sie müssen zwar in der Regel die Investition übernehmen, erhalten aber dafür ihr Wunschgerät. Um die Sicherung der Compliance kümmert sich im Hintergrund die IT. Unternehmen schätzen an dieser Variante, dass sie sich so die Investitionen sparen können; sie sollten aber gerade hier den durch die Vielzahl zu kontrollierender Gerätetypen entstehenden Aufwand für Administration und Sicherstellung der Compliance im Auge behalten.

Zwischen den Extremen klassische Beschaffung einerseits und BYOD andererseits bewegen sich Mischformen wie COPE (Company Owned Personally Enabled) und CYD (Preferred or Choose Your Own). Je mehr Mitarbeiter dabei selbst die Auswahl von Geräten und Anwendungen bestimmen, desto höher ist die persönliche Effizienz und Flexibilität im Einsatz (man könnte hier auch einen “Fun-Faktor” ansetzen), desto höher sind aber auch die Compliance-Risiken. Hier den richtigen Mix zu finden, ist auch Bestandteil einer Strategie für das Enterprise Mobile Management (EMM).

Für EMM stehen heute leistungsfähige Werkzeuge zur Verfügung:

- Mobile Device Management (MDM) sichert mobile Systeme auf der Geräte-Ebene. Eine MDM-Lösung umfasst in der Regel einen Agenten für jedes Gerät sowie Management-Tools, die die Software-Verteilung, Sicherheit, unternehmensspezifische Regelungen, das Management des Inventars und der Services steuern;

- Mobile Application Management (MAM) schützt Anwendungen und Daten. MAM kann dafür sichere Container bereitstellen und ermöglicht so die Isolierung von privaten und geschäftlichen Anwendungen und Anwendungsdaten auf jedem Gerät, das Zugang zum Unternehmensnetz hat;

- SSL-VPN schützt Daten beim Austausch; für die Übertragung von Daten zwischen dem mobilen Gerät und dem Unternehmens-VPN-Gateway werden die Daten verschlüsselt, so dass sichere Verbindungen bestehen. Wichtig ist hier, dass der gesamte VPN-Traffic analysiert und bei Bedarf dekontaminiert wird, bevor er ins Netzwerk kommt. Die Sicherheitslösung muss also auch in der Lage sein, den jeweiligen Content einer Kommunikation zu prüfen;

- Network Access Control (NAC) sichert das Unternehmensnetzwerk und Server gegen unberechtigte Zugriffe über mobile Systeme. NAC setzt Netzwerkzugriffsrichtlinien für Benutzer und Geräte um. Dabei verwendet es einen rollenbasierten Ansatz, um Zugriffe zu bewerten. NAC nutzt die im MDM verwalteten Informationen, um vor einem Zugriff auf das Netzwerk sicherzustellen, dass sich das betreffende Geräte richtlinienkonform verhält. Die Zugriffsmöglichkeiten können dabei auch vom Administrator auf bestimmte Apps eingeschränkt werden. Bezüglich der Nutzer ist eine Zwei-Faktoren-Authentifizierung empfehlenswert, also die Kombination von Token und Smartcard mit Passwort und PIN, sowie die Integration in vorhandene Directory-Systeme.

Jedes einzelne Tool ist unverzichtbar, bietet selbst aber keinen hinreichenden Schutz. So ist MDM notwendig, um überhaupt die im Unternehmen verwendeten Geräte-Varianten, Betriebssysteme und Apps zu inventarisieren – eine Voraussetzung für alle weiteren Maßnahmen. Es kann aber beispielsweise nicht verhindern, dass Daten beim Austausch mit anderen Geräten abgefangen oder via Cloud-Services oder Third-party-Applikationen weitergeben werden. Da diese Tools auf unterschiedlichen Ebenen ansetzen, ergänzen sie sich wechselseitig: MDM und MAM schützen die Geräte und die Daten auf den Geräten, SSL-VPN die Daten beim Austausch, und NAC sorgt für den sicheren Netzzugang. Geht zum Beispiel ein Gerät verloren, so weiß man durch MDM, was alles betroffen ist und kann damit Daten gegebenenfalls löschen; NAC verhindert, dass ein unehrlicher Finder ins Netz eindringt.

Integrative Ansätze

Integrative Ansätze, die die Leistungen der genannten Tools in einem einheitlichen Super-Werkzeug vereinen, haben daher heute den Vorzug. Sie bieten ein konsistentes Bedienkonzept und bringen alle notwendigen Schnittstellen fertig zusammengefügt mit. Man muss also nicht die Sorge haben, dass an den Übergabepunkten der einzelnen Tools, beispielsweise zwischen VPN und NAC, Lücken entstehen, über die Angreifer das Gesamtsystem aushebeln können. Bei einer integrierten Lösung sorgt der Hersteller dafür, dass alles zusammenpasst. Solche Lösungen, wie etwa Secure Mobile Access (SMA) von Dell Software unterstützen natürlich alle gängigen Arten von Devices, also beispielsweise solche, die unter iOS, Android oder Windows 8.1 laufen, und erlauben berechtigten Nutzern den Zugriff auf beliebige Ressourcen von Client-Server-Applikationen über E-Mail und Intranet- bis zu Virtual-Desktop-Anwendungen wie Citrix, VMware View oder Dell vWorkspace.

Die Vielzahl der zu berücksichtigenden Möglichkeiten, die durch mehrstufige Kombinationen von Geräte-Hardware entstehen – jeweils in unterschiedlichen Bildschirmauflösungen, Betriebssystemvarianten und Anwendungen –, lässt sich heute nicht mehr durch eine Unternehmens-IT bewältigen, die darauf naturgemäß nicht darauf nicht spezialisiert ist. Sie konnte in diesem Aufgabenbereich meist kein tiefergehendes Know-how oder die nötige Erfahrung aufbauen. Gleichzeitig ist Enterprise Mobile Management zu wichtig geworden, als dass man es nur “mit halber Kraft” erledigen darf. Integrative EMM-Lösungen weisen hier einen Weg zu sicheren mobilen Systemen – Sicherheit auf RZ-Niveau.

So geht mobile Sicherheit

- Benutzer für das Thema IT-Sicherheit sensibilisieren und regelmäßig im Unternehmen kommunizieren

- Alle mobilen Systeme und Anwendungen im Unternehmen erfassen

- Zugriffs- und Identitätsmanagement implementieren

- Zugriff auf mobile Endgeräte mit Passwörtern schützen

- Daten auf mobilen Endgeräten grundsätzlich verschlüsseln

- Funktionen zum Löschen von Daten aus der Ferne und für die Sperrung gehackter Devices vorsehen

- Aktualität der Betriebssysteme auf mobilen Endgeräten sicherstellen

- Nutzung öffentlicher WLANs ohne VPN-Verbindung unterbinden

- Container zur Trennung privater und beruflicher Daten einrichten

Florian Malecki, International Product Marketing Director, Dell Network Security