Jeden Abteilungswechsel des Azubis muss die IT-Abteilung im Active Directory umsetzen, Login-Prozeduren sind umständlich, auch Standardaufgaben muss ein Administrator übernehmen oder Reports werden manuell in Excel-Tabellen zusammengestückelt – die Benutzerverwaltung weist viele zeit- und kostenintensive Aspekte auf. Und schlimmer noch: Jeder einzelne Schritt offenbart Fehlerquellen. Aus Effizienzgründen werden Konten einfach kopiert, Mitarbeiter legen Merkzettel mit ihren diversen Passwörtern unter die Tastatur und wer ausgeschieden ist, verfügt noch monatelang über all seine Rechte. Sowohl die laufenden Kosten, als auch Sicherheit und Datenschutz sprechen also dafür, ein Identity & Access Management (IAM) einzuführen.

Ohne großen Aufwand ein IAM-System einführen

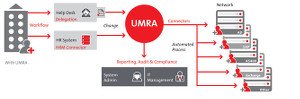

Verzichten Unternehmen auf ein IAM, fürchten sie häufig, die komplette Soft- und Hardwarelandschaft umbauen oder zumindest größere Eingriffe vornehmen zu müssen. Doch lassen sich die nötigen Werkzeuge durchaus auch ergänzend einführen, ein Beispiel dafür ist UMRA (User Management Resource Administrator) von Tools4ever. Diese IAM-Software wird zusätzlich zu den vorhandenen Systemen installiert und greift über Schnittstellen auf diese zu. Noch ein großer Vorteil dieses Prinzips: Funktionen und Anbindungen lassen sich schrittweise implementieren. So ist es zum Beispiel möglich, zunächst Active Directory, Exchange oder Lotus Notes und Filesystem anzubinden.

Ergebnis ist eine standardisierte, automatisierte und zentrale Verwaltungseinheit, mit der sich die jeweiligen Benutzerkonten erstellen, verwalten und reporten lassen. Es sind also keine Eingriffe in bestehende Systeme nötig, das Nutzermanagement der angeschlossenen Ressourcen wird über die IAM-Software abgewickelt. Ganz nebenbei verschwinden damit auch die Fehlerquellen. Wo zuvor beispielsweise verschiedene Administratoren unterschiedliche Schreibweisen gepflegt haben, sorgt das IAM für Einheitlichkeit. Zudem gestattet es nur diejenigen Operationen, die zuvor festgelegt wurden.

Delegation an Benutzer ohne administrative Berechtigungen

Damit lässt sich eine wichtige Forderung vieler Unternehmer erfüllen: Hochqualifizierte Mitarbeiter tatsächlich mit adäquaten Arbeiten zu beschäftigen. Denn wo die Nutzeroberfläche eines IAM nur vorab festgelegte Schritte erlaubt, lassen sich diese problemlos etwa an den Helpdesk delegieren. Per Mausklick setzt dieser beispielsweise vergessene Passwörter zurück, wenn der Kollege die Sicherheitsfragen richtig beantwortet. Je nach Struktur und Anforderungen des jeweiligen Unternehmens können die unterschiedlichsten Prozesse delegiert werden und da die Formulare nur die vorab festgelegten Eingaben gestatten, sind Falscheingaben so gut wie ausgeschlossen. Apropos Delegation: Per Schnittstelle lassen sich sogar viele Prozesse gänzlich automatisieren. Wer beispielsweise sein IAM mit dem Personalsystem verknüpft, kann Neueinstellungen oder Abteilungswechsel automatisch in die Rechtezuteilung einfließen lassen. Damit wird zudem gewährleistet, dass die Einstellungen stets aktuell sind und etwa Schreibweisen der Namen unternehmensweit und anwendungsübergreifend übereinstimmen.

Schneller im Job

Neben den IT-Abteilungen profitieren jedoch auch die Mitarbeiter von IAM-Lösungen. Wo unterschiedliche Anwendungen oder Netzwerkordner oftmals verschiedene Login-Prozeduren erfordern, lassen sich diese verkürzen und zusammenfassen. Per Single Sign On reicht ein Login und der Nutzer wird automatisch auf allen, für ihn freigegebenen Ressourcen angemeldet. Bei turnusmäßigen Passwortwechseln ist es also nicht mehr nötig, verschiedene Kombinationen zu lernen. Auch der Nutzersupport kann per IAM einfacher funktionieren, da es zentrale Ansprechpartner gibt, die unverzüglich eingreifen können.

Automatisierte und formulargestützte Prozesse zur Rechtevergabe und –Verwaltung ermöglichen es, schnell und unbürokratisch Änderungen durchzuführen. Gerade in Unternehmen mit struktur- oder branchenbedingt hoher Fluktuation und bei schnellem Wachstum lässt sich darüber hinaus die Produktivität steigern. Denn ohne IAM dauert es oftmals einige Tage, bis ein neuer Mitarbeiter über alle nötigen Berechtigungen verfügt und er deshalb nur eingeschränkt arbeitsfähig ist. Die beschriebenen Automatismen sowie die formulargestützten Eingabemöglichkeiten ermöglichen sehr einfache und kurze Prozesse der Rechtevergabe, der neue Kollege kann also am ersten Tag loslegen.

ist Managing Director DACH bei Tools4ever (www.tools4ever.de) und Experte im Identity & Access Management. Mit UMRA (User Management Resource Administrator) bietet Tools4ever eine modulare IAM-Lösung, die sich flexibel einsetzen lässt.