Im Zeitalter des digitalen Wandels müssen Unternehmen das Gleichgewicht zwischen der Beachtung der neuen rechtlichen Vorgaben im Datenschutz und der effektiven Kundenbetreuung finden. Die Lösung für solche Anforderungen lautet Customer Identity und Access Management (cIAM).

Am 25. Mai 2018 endet die Umsetzungsfrist für die EU-Datenschutz-Grundverordnung (EU-DSGVO). Diese gilt ab dann in allen EU-Mitgliedstaaten sowie für jeden, der Daten von EU-Bürgern oder Personen, die sich in der EU aufhalten, erfasst. Das Bundesdatenschutzgesetz, die Landesdatenschutzgesetze sowie die EU-Datenschutzrichtlinie 95/46 sind nicht mehr anwendbar beziehungsweise aufgehoben. Die neue Datenschutz-Grundverordnung sichert den EU-Bürgern mehr Kontrolle über ihre persönlichen Daten zu. Damit verändert die EU-DSGVO die Anforderungen an die Verarbeitung personenbezogener Daten grundlegend.

Im Zeitalter des digitalen Wandels müssen Unternehmen das Gleichgewicht zwischen der Beachtung der neuen rechtlichen Vorgaben im Datenschutz und der effektiven Kundenbetreuung finden. Eine effiziente Verwaltung der digitalen Identitäten ist dabei das A&O: Die Marketing-Branche kommt zum Beispiel nicht um das Thema „Personalisierung” herum. Unternehmen verschicken Newsletter individualisiert mit den relevanten Informationen für jeden einzelnen Kunden. Um diese Anforderungen zu erfüllen und die Kundenidentitäten zu managen, benötigen Unternehmen komplexe IT-Lösungen, die Daten sicher verwalten, das Zugriffsmanagement regeln können und den Datenschutz gewährleisten können

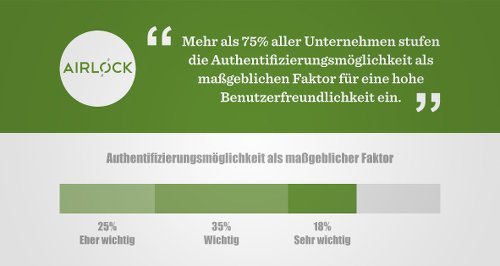

Bild 1: Umfrage: Authentisierungsmöglichkeit als maßgeblicher Faktor.

cIAM erleichtert die Umsetzung der EU-DSGVO

Die Lösung für solche Anforderungen lautet Customer Identity und Access Management (cIAM). Mit einem IAM-System haben Administratoren die nötigen Technologien, um die Zugriffsberechtigungen und -voraussetzungen der Nutzer zu verwalten. cIAM-Systeme unterstützen dagegen das Gleichgewicht zwischen Compliance, Nutzereinwilligungen und einer optimalen Customer Experience. Ein solches System ist im Gegensatz zu einer klassischen IAM-Lösung nicht nach innen, sondern nach außen gerichtet und auf eine größere Anzahl digitaler Identitäten ausgelegt. Während bei dem traditionellen IAM-System der Helpdesk selbst viele Verwaltungsaufgaben erledigen muss und Nutzer wenig Rechte haben, können bei einem cIAM-System viele dieser Aufgaben an die Endnutzer delegiert werden.

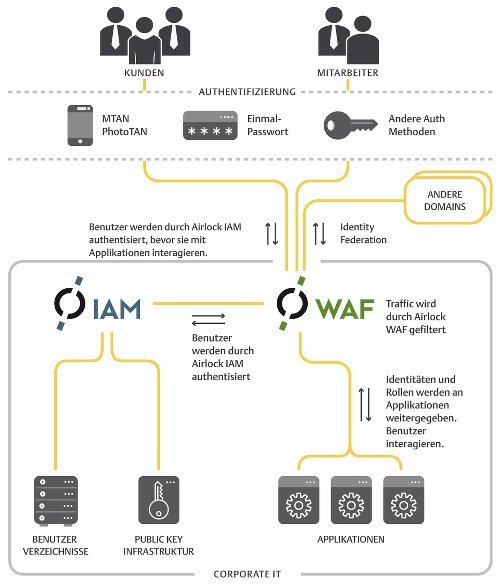

Laut einer aktuellen Studie nutzen nur 38 Prozent der befragten Unternehmen ein software-gestütztes IAM. Vorreiter für IAM sind große Unternehmen (bei 64 Prozent der Befragten), gefolgt von mittleren Firmen mit 39 Prozent. Doch die Nutzung eines solchen Dienstes wird notwendig und hilfreich, wenn die Datenschutz-Grundverordnung in Kraft tritt. Die Benutzerselbstverwaltung erleichtert die Umsetzung der EU-DSGVO in den Bereichen Recht auf Datenänderung, Datenweitergabe, Datenminimierung oder Datenlöschung. Eine Lösung dafür wäre die zentrale und vorgelagerte Authentifizierungsplattform Airlock IAM; diese ermöglicht Kunden, Lieferanten, Partnern und Mitarbeitern mit einmaliger Anmeldung den sicheren Zugang zu Daten und Anwendungen. Airlock IAM unterstützt diverse Authentifizierungsverfahren und automatisiert die Benutzeradministration.

Umgang mit personenbezogenen Daten

Jedes Unternehmen muss ab dem 25. Mai 2018 gemäß EU-DSGVO die Zustimmung der Nutzer zur Datenerfassung und -nutzung einholen. Somit haben die Nutzer das Recht, ihre Dateninformationen wieder löschen zu lassen, die Datenverarbeitung einzuschränken oder Daten von einem Anbieter zum nächsten mitzunehmen. Gleichzeitig müssen Unternehmen ihre Dienste datenschutzfreundlich einstellen, sonst drohen empfindliche Geldstrafen.

Der Begriff „personenbezogene Daten“ ist in der neuen Grundverordnung umfänglich definiert: Er schließt sämtliche Identifikationen in allen digitalen Marketing-Systemen ein, auch solche Daten, die über Cookies gesammelt werden. Unternehmen müssen nächstes Jahr die Kundenidentitäten effizienter und durchdachter verwalten und schützen. Die vermehrten Online-Interaktionen in verschiedenen Kanälen führen zu einer größeren Menge an gesammelten Daten. Dabei müssen Unternehmen ihre Kunden sicher und zuverlässig identifizieren und ihre Aktivitäten und Verhaltensweisen nachvollziehen.

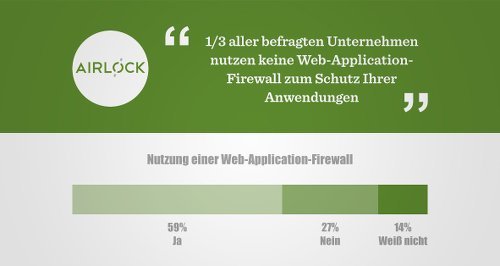

Bild 2: Umfrage: Nutzung einer Web Application Firewall

Die Einhaltung der EU-DSGVO kann nicht ohne eine einheitliche Sicht auf die Identität, die Einwilligung und die Präferenzen der Nutzer funktionieren. Und das ist mit einer cIAM- Plattform möglich: Bei der Einwilligung für die Datennutzung reicht es für ein Unternehmen nicht aus, eine IP-Adresse aufzuzeichnen, sondern der Nutzer muss identifizierbar sein und seine Einwilligung erteilt haben (Consent Management). Sämtliche Änderungen des Kunden oder des Unternehmens müssen erfasst und umgesetzt werden können. Entsprechend muss eine Aufzeichnung der Einwilligungsdaten für jeden Nutzer und für jede Bedingung erfolgen. Das heißt, Unternehmen müssen jederzeit transparent beweisen können, welche Daten wo gespeichert sind und wie sie verwendet werden. Sie benötigen dafür schnelle und flexible Identifizierungsprozesse.

Der Nutzer hat dann auch das Recht, seine gespeicherten Daten im Unternehmen abzurufen. Daher muss das Unternehmen auch eine flexible Daten- und Reporting-Schnittstelle besitzen, um alle personenbezogenen Daten in strukturierter Form ausgeben zu können. Wichtig ist hierbei, dass Nutzer über User Self-Services selbst viele dieser Verwaltungsaufgaben erledigen können.

Werbung

Diese Konferenz könnte Sie interessieren:

IAM CONNECT vom 19.-21.03.2018 in Berlin

Technische Maßnahmen – der umfassende Schutz der digitalen Identität

Digitale Identitäten sind bei Cyber-Kriminellen äußerst beliebt. So spielt der Schutz vor Missbrauch und Diebstahl in der Datenschutz-Grundverordnung eine zentrale Rolle. Sie fordert, dass Daten dem Stand der Technik entsprechend geschützt und die Umsetzung des Prinzips von „Security by Design“ und „Privacy by Design und Default“ umgesetzt werden. Die Anforderungen an den beiden Prinzipien bedeuten, dass Unternehmen ihre Anwendungen von Beginn an mit Blick auf die Sicherheit und an den Datenschutz konzipieren muss, statt diese Funktionen nachträglich hinzuzufügen. Voraussetzung dafür ist die Nutzung von definierten Standards und durchdachten Anwendungssicherheits-Architekturen. Die Lösungen von Airlock unterstützen Unternehmen, ihre Anwendungen zu schützen.

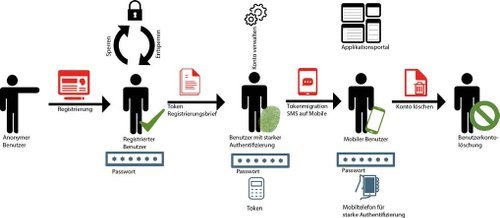

Bild 3: Der User Lifecycle bei der Nutzung einer IAM-Lösung

Da die cIAM-Lösungen sich nach außen richten, können sie häufiger Hackerangriffen ausgesetzt sein, als traditionelle Enterprise IAM-Lösungen. Daher sollten Unternehmen die cIAM-Lösung mit einer vorgeschalteten Web Application Firewall (WAF) wie der Airlock WAF kombinieren. Mit einer WAF können Unternehmen ihre Webapplikationen und Web- services sichern und deren Verfügbarkeit gewährleisten. Sämtliche Zugriffe werden auf allen Ebenen systematisch kontrolliert und gefiltert. Ein Vorteil der Kombination von cIAM und einer WAF ist der sichere Ablauf der Kundeninteraktionen mit der IAM-Lösung und der Schutz des IAM-Systems vor den bekannten OWASP Top 10 Schachstellen, wie z.B. Script- Angriffen.

Weitere Informationen über die technischen Anforderungen der EU-Datenschutz-Grundverordnung kann im Whitepaper, das Airlock zusammen mit dem Anaystenunternehmen KuppingerCole erstellt hat, nachgelesen werden: https://www.airlock.com/de/dsgvo/. Auch kann das zugehörige Webinar kostenlos angeschaut werden unter https://www.kuppinger- cole.com/watch/compliance_als_vorteil

Neben der Sicherheit ist auch die Benutzerfreundlichkeit wichtig. Für ein angenehmes und nahtloses Kundenerlebnis bietet sich bei cIAM-Systemen Single-Sign-On an. Denn findet der Kunde das Portal oder die Applikationen mit seinen vielen unterschiedlichen Login-Aufforderungen zu kompliziert, beginnt er nach Alternativen zu suchen, die dann meistens ein Risiko für die Sicherheit darstellen. Als störend empfinden Nutzer vor allem interaktive Authentisierungsschritte, wenn sie also zur Verifizierung ihrer Identität einen zusätzlichen Handlungsschritt tätigen müssen. In komplexeren Umgebungen empfiehlt sich daher eine risikobasierte, adaptive Zugriffskontrolle. Abhängig von verschiedenen Kontextinformatio- nen wie Geräte-ID, Benutzerverhalten, geografischem Standort, IP Reputation, WAF Fingerprint, Cookies oder der aktuellen Tageszeit nimmt das cIAM im Hintergrund eine Risikoeinschätzung vor. Dies ermöglicht eine Einschätzung, ob der Zugriff regulär erfolgt, zum Beispiel vom immer gleichen Arbeitsplatz aus. Auch wenn es keine harten Fakten sind, gel- ten diese Informationen als Indizien, ob ein Betrug vorliegen könnte.

Bild 4: IAM & WAF – eine sinnvolle Kombination.

Die Chance der Kundenbindung

Bei der Datenschutz-Grundverordnung geht es nicht nur um die Einhaltung von Regeln. Unternehmen können sich als verantwortlicher Akteur präsentieren und signalisieren, dass Datenschutz bei ihnen ein sehr hohes Gut darstellt. Durch das gewonnene Vertrauen bei den Nutzern durch eine nachhaltige Datennutzung, kann eine starke Kundenbeziehung entstehen.

Unternehmen, die nun überlegen, ein cIAM-System einzuführen, sollten dabei folgende Punkte beachten:

- Skalierbarkeit der geplanten Lösung: Kann die Lösung die geplante Menge an Identitäten auch stemmen? Wie hoch sind die Nutzerzahlen?

- Usability: Die Lösung interagiert direkt mit den Kunden und muss daher leicht zu bedienen sein. Ist die Benutzerführung einfach gestaltet?

- Sicherheit: Die Lösung muss gegen die OWASP Top 10-Gefahren geschützt sein, denn sie exponiert sensitive Daten und Prozesse. Optimal: Das cIAM-System abgestimmt mit einer vorgeschalteten Web Application Firewall (WAF) kombinieren.

- Flexibilität der Lösung: Authentisierung ist ein wichtiges Thema – muss sich jeder Nutzer auf die gleiche Art und Weise authentisieren? Oder kann das je nach Situation und Sicherheitsbedürfnis des Nutzers angepasst werden? Gibt es verschiedene Stufen der Authentisierung? Ein anderer wichtiger Punkt ist die Flexibilität bei neuen Authentisierungslösungen, die auf den Markt kommen. Auch diese sollten sich dann einfach in das System integrieren lassen.

- Multichannel-Tauglichkeit: Das System muss auf dem Tablet, dem Smartphone wie auf dem Desktop-PC einwandfrei funktionieren, denn eine manuelle Neukonfiguration für jeden Channel ist ineffizient.

- Technische Schnittstellen: Die Lösung sollte verschiedene Funktionen in einer technischen Schnittstelle anbieten, damit Abläufe auch in bestehende Applikationen oder Portale integriert werden können (wie zum Beispiel das Passwort-Management).

- Social Login: Der Anmeldevorgang über soziale Netzwerke wie Facebook oder LinkedIN anzubieten, macht ebenfalls Sinn, denn so können Unternehmen schnell und unkompliziert anonyme Besucher in Identitäten verwandeln.

- Compliance: Die IAM Lösung sollte eine vorgelagerte Steuerung mit flexibler Möglichkeit von User Self-services, Einverständniserklärungs-Einholung und ähnlichen Funktionalitäten bieten, um die rechtlichen Anforderung gut erfüllen zu können.