Nach diesem Motto verfahren viele Unternehmen und Behörden. Doch das ist zu kurz gegriffen. Denn dabei bleiben wesentliche Aspekte einer umfassenden Cyber-Security-Lösung auf der Strecke. Diese umfasst weitere Faktoren, etwa eine Risikoanalyse, das Umsetzen von Compliance-Vorgaben und ein effizientes Identity- und Access-Management.

„Das wichtigste Hightech-Thema des Jahres 2014 ist IT-Sicherheit.“Zu diesem Ergebnis kommt die jährliche Trendumfrage in der IT-Branche, die der Hightech-Verband Bitkom Ende Februar veröffentlichte.Demnach sehen 57 Prozent der befragten Unternehmen IT-Sicherheit als Top-Thema – noch vor Cloud Computing, dem Spitzenreiter der letzten Jahre.Laut Bitkom ist das Bewusstsein für die Sicherheit von IT-Systemen und Datenschutz infolge des Abhörskandals gestiegen.

Was viele Unternehmen weniger im Blick haben sind gezielte Angriffe von innen. Dabei gehen laut der Studie “Informationssicherheit 2013” der Unternehmensberatungsfirma A. T. Kearney etwa 50 bis 70 Prozent aller Attacken auf IT-Systeme und Firmendaten auf das Konto interner Anwender. Besonders tückisch ist, wenn der Bösewicht zum IT-Team gehört oder bei seinen Angriffen auf privilegierte Zugriffsrechte zurückgreifen kann. Denn solche Machenschaften sind nicht nur schwer zu entdecken und nachzuweisen. Die Täter verfügen auch über das nötige Know-how, um verdächtige Spuren – etwa in Log-Dateien für das Nachvollziehen der Administratorentätigkeiten – bewusst zu verwischen. So bleiben Datendiebstähle oder manipulierte IT-Systeme lange unentdeckt. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) geht davon aus, dass etwa die Hälfte aller Angriffe erst nach zehn Monaten oder noch später ans Licht kommt.

Viele Gefahrenquellen – eine Lösung

Um interne sowie externe Sicherheitslücken proaktiv zu schließen, ist ein ganzheitliches Sicherheitsmanagement erforderlich. Es berücksichtigt die Öffnung der Unternehmensnetze für den mobilen Zugriff ebenso wie den Einsatz eigener Geräte durch Mitarbeiter (BYOD, bring your own device) oder Cloud-Konzepte. Die Basis bildet eine Analyse der individuellen Risiken des jeweiligen Unternehmens. Das Ziel: Potenzielle Schwachpunkte bereits in der Planungsphase erkennen. Das heißt, die Rolle aller Beteiligten zu überprüfen und somit bereits die vorhandenen Risiken zu identifizieren. Anschließend gilt es, diese zu bewerten und wirksame Gegenmaßnahmen festzulegen.Für die Analyse ist es ratsam, auf externe Fachleute zurückzugreifen. Dafür sprechen der neutrale Blick von außen, das fachliche Know-how und auch die zeitlichen Ressourcen, die intern häufig nicht vorhanden sind.

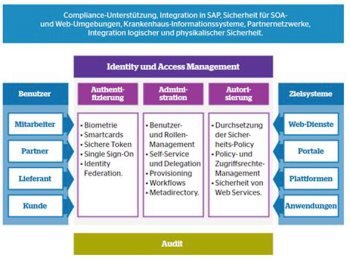

Neben dem Management von Cyber Securitygehört zu einer ganzheitlichen Strategie eine auf die Anforderungen des jeweiligen Unternehmens abgestimmte Security-Architektur. Dabei finden alle Teilbereiche der Cyber-Security Berücksichtigung, etwadie Identifizierung und Authentifizierung von Benutzern und die exakte Unterscheidung zwischenberechtigten und unberechtigten Zugriffen auf die IT-Ressourcen. Mit einem effizienten Identity & Access Management (IAM) sind Unternehmen in der Lage, Identitäten und Berechtigungen sicher und geregelt zu erstellen, zu erteilen und zu verwalten. Darüber hinaus ermöglicht ein damit zusammenhängendes Federated IAM dieZusammenarbeit mit Partnern abzusichern. Ein weiteres IAM-Element ist eine Public Key Infrastructure (PKI). Ergänzendlohnt sich eine Authentisierung auf Basis von Smartcards. Beispiele dafür sind multifunktionale Mitarbeiterausweise. Sie sind der Schlüssel für eine sichere Anmeldung in IT-Systemen und -Anwendungen in Verbindung mit PKI.

Identity & Access Management – die Basis für zukunftssichere IT-Sicherheit

Mit einem sicheren Management elektronischer Identitäten und zuverlässigen Authentifizierungsverfahren lassen sich die Herausforderungen an die Unternehmens-IT erfüllen:

- Compliance-Vorgaben und Gesetze: Neben gesetzlichen Rahmenbedingungen wie dem Bundesdatenschutzgesetz (BSDG) oder dem Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG) müssen Unternehmen Compliance- und Sicherheitsvorschriften erfüllen – etwa SOX, EuroSOX, Basel III sowie spezielle Branchen-Regelungen. Sie verlangen unter anderem eine sichere Verwaltung von Identitäten sowie ein umfassendes IT-Sicherheitsmanagement.

- Globalisierung und Cloud Services: Unternehmen beschleunigen Innovationsprozesse, indem sie global über das Internet zusammenarbeiten. Zur Steigerung der Flexibilität und zur Kosten-Reduktion werden wichtige Prozesse in die Cloud verlagert. Gleichzeitig gewinnt der Schutz geistigen Eigentums ständig an Bedeutung. Technologien wie Identity Federation erlauben Unternehmen, Partnern, Behörden und Kunden sicher und effizient über Grenzen (Domains) zusammenzuarbeiten und auch in der Cloud die Compliance sicherzustellen.

- Erhöhung der Integration und Effizienz: Ohne zentrales Identitätsmanagement müssen Organisationen mit ausufernden Kosten für Rechte- und Benutzeradministration und die damit verbundenen Reporting-Tätigkeiten rechnen. Redundante Arbeiten blockieren qualifizierte Mitarbeiter und die Kosten für den Enduser-Support explodieren (z.B. Passwort-Rücksetzung).

- Wachsende Mobilität von Mitarbeitern: Mobile Endgeräte und Anwendungen kommen verstärkt zum Einsatz und erhöhen die Produktivität der Mitarbeiter. Das Management von mobilenNutzern erfordert jedoch einen sicheren und benutzerfreundlichen Zugang für jeden Einzelnen zum Unternehmensnetz sowie verlässliche Authentifizierungsverfahren.

Benchmark gegen Best Practices um das Sicherheitsniveau zu bestimmen

Um die Cyber-Security-Architekturan die individuellenAnforderungenanzupassen und das erforderliche Sicherheitsniveau zu ermitteln, gibt es mehrere Wege. So können UnternehmenInformationen und Checklisten aus Best Practices wie dem IT-Grundschutzkatalog heranziehen. Der Nachteil: Eine Mehrbelastung der IT-Abteilung. Hinzu kommt, dass diese Vorgehensweiseein hohes Maß an Know-how im IT-Security-Umfeld voraussetzt.

Daher stellt für viele Organisationen die Analyse durch Cyber-Security-Experten eines Beratungshauses eine gute Alternative dar. Atos bietet etwa spezielle Security Maturity Assessments (SMA), in denen die Spezialisten mit Hilfe von Reifegraden das für eine Organisation angemessene Sicherheitsniveauermitteln. Die Ergebnisse bilden die Basis für einen Maßnahmenplan, um die Risiken zu reduzieren und Schwachstellen zu beseitigen. Zu dem Tool-gestützten SMA gehören außerdem konkrete Handlungsempfehlungen für die Anhebung des Sicherheitsniveaus. Das externe Assessment versetzt die Verantwortlichen in die Lage, intern die Qualität der Sicherheit zu bestimmen und nachhaltig zu verbessern. Ob aus eigener Kraft oder mit externer Hilfe – die stetig steigenden Anforderungen in Bezug auf Cyber-Security, Compliance und Risikomanagement lassen sich nur mit einem ganzheitlichen Verständnis von Cyber-Security erfüllen.

Dominic Mylo, Offering Manager Cyber Security bei Atos