Das ergab der 18. Sicherheitsbericht des Softwareherstellers Symantec. Wie sich die KMU mit der Hilfe der Cloud wirksam schützen können, erklärt Lars Kroll, Cybersecurity Strategist von Symantec.

Herr Kroll, warum geraten gerade deutsche Mittelständler so häufig ins Fadenkreuz für Datendiebe?

Lars Kroll: Weil ihr geistiges Eigentum von hohem Wert ist. Viele Mittelständler sind Weltmarktführer, besitzen ein unglaubliches und spezialisiertes Know-how, das auch für andere interessant ist. Deshalb richtet sich ein Drittel der Angriffe gegen Unternehmen mit weniger als 250 Mitarbeitern. Für die Cyber-Kriminellen sind diese Firmen mit ihren unzureichend abgesicherten Systemen oftmals aber auch das Einfallstor zu deren Geschäftspartnern. Leider bemerken die Mittelständler im Schnitt erst nach 200 Tagen, dass sie angegriffen wurden. Spione haben also reichlich Zeit, sich im Unternehmensnetzwerk umzuschauen und geistiges Eigentum zu entwenden.

Wie können Mittelständler das Risiko minimieren?

Lars Kroll: Indem sie sich zum Beispiel klar machen, dass eine klassische Antivirus-Software nur 30 Prozent der Schadcodes stoppt. Unternehmen benötigen einen umfassenden Grundschutz. Dieser sollte aus vier Komponenten bestehen – aus einem signaturbasierten Virenschutz, einer verhaltensbasierten Schadcode-Erkennung, einer reputationsbasierten Schadcode-Erkennung und einer Netzwerk-Firewall. Absolute Pflicht ist natürlich auch ein Backup für geschäftskritische Daten.

Wie schützen Sie Ihre mittelständischen Kunden?

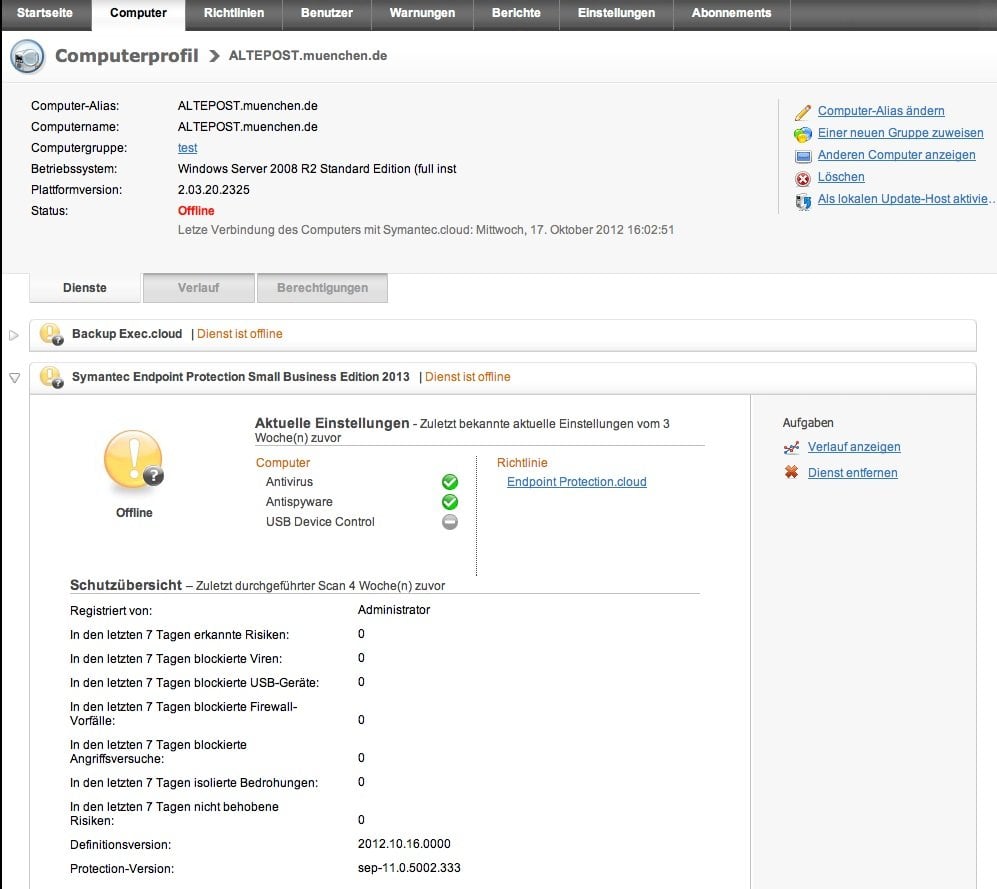

Lars Kroll: Symantec hat spezielle Lösungen für kleine und mittlere Unternehmen entwickelt. Geht es um die Systeme wie Desktop-PCs und Laptops greift „Symantec Endpoint Protection“. Mit „Symantec Backup Exec.cloud“ speichern die Firmen ihre Daten automatisch und verschlüsselt in der Cloud. Unsere Software bieten wir auf dem Business Marketplace der Telekom an. Auf dieser TÜV-zertifizierten Cloud-Plattform unseres Partners finden Kunden eine qualitätsgeprüfte Auswahl an Cloud-Software fürs Geschäft.

Und wie komme ich dort zum gewünschten Produkt?

Lars Kroll: Die Kunden registrieren sich und wählen die passende Software-Edition aus. Bei „Symantec Endpoint Protection“ unterscheiden wir nach der Anzahl der zu schützenden Computer, bei „Symantec Backup Exec.cloud“ nach dem Speicherbedarf. Der Leistungsumfang lässt sich natürlich auch später noch dem Geschäftsverlauf anpassen. Ist die Anwendung gebucht, steht die Leistung sofort über das Internet bereit. Im Unternehmen wird die Sicherheitsanwendung dann einfach per Download-Link an die Mitarbeiter verteilt.

Allein beim Wort „Cloud“ läuten bei vielen Unternehmen die Alarmglocken.

Lars Kroll: Zu Unrecht. Viele Cloud-Dienstleister bieten ihren Kunden ein Sicherheitsniveau, das diese bei einer Inhouse-Lösung nie erreichen würden. Bei Symantec hosten IT-Experten die Applikationen rund um die Uhr und sorgen für eine redundante Speicherung der Daten in einem zweiten Rechenzentrum. Auch um Updates, die häufig sicherheitsrelevant sind, müssen sich die Kunden nicht selbst kümmern. Deshalb sind Cloud-Sicherheitslösungen wie die unseren immer auf dem aktuellen Stand.

Unter welchen Gesichtspunkten sollten Unternehmen ihren Cloud-Dienstleister auswählen?

Lars Kroll: Sie sollten vorab prüfen, wo die angebotene Software gehostet wird und wo ihre Daten liegen. Nur wenige Länder verfügen über so strenge Datenschutzrichtlinien und -gesetze wie Deutschland. Achten sie darauf, wer Zugriff auf ihre Daten hat und welche Verträge und Vertragsstandards gelten. Unternehmen, die unsere Lösung auf dem Business Marketplace der Telekom buchen, haben damit einen Basisschutz. Das ist eine sehr gute Grundlage, um eine umfassende Sicherheitsstrategie zu entwickeln, die zum Beispiel auch den Schutz mobiler Endgeräte einschließen sollte, damit auch diese sicher mit dem Firmennetzwerk verbunden werden können. Wir bieten künftig Sicherheitslösungen an, die Firmen universell für alle Geräte einsetzen können.

Lars Kroll ist Cybersecurity Strategist bei Symantec. In dieser Position betreut er die Enterprise Security-Kunden in Zentraleuropa von der technischen Seite. Sein Schwerpunkt in der aktuellen Position sind strategische Security-Projekte und die Entwicklung strategischer Partnerschaften.

Mehr Informationen zum Business Marketplace unter: www.businessmarketplace.de