Unternehmen holen das Beste aus ihren Investitionen durch die Implementierung von Identitäts- und Zugriffsmanagement als externen Service.

In den letzten Jahren hat sich Identitätsund Zugriffsmanagement (IAM) als eine der Top Prioritäten für CIOs entwickelt. Während Einsparung von Kosten und Erhöhung der Produktivität meist als primäre Geschäftstreiber genannt werden, spielen Regulierungen wie zum Beispiel die Datenschutzrichtlinie der Europäischen Union (EU), Standards wie der Payment Card Industry Data Security Standard (PCI) und die Internationale Organisation für Normung (ISO) – Internationale elektrotechnische Kommission (IEC), wie ISO/IEC 27002, für IT Manager eine zunehmend wichtigere Rolle, sich insbesondere mit IAM und dessen Automatisierungsmöglichkeiten näher zu befassen. Durch den Einsatz von IAM kann man im Unternehmen Komplexität reduzieren, Sicherheit erhöhen und Complianceanforderungen nachweislich gerecht werden.

Ein weiterer meist übersehener Grund für die Einführung von IAM ist Kollaboration. Heutzutage brauchen Unternehmen nicht nur Technologie, die einen schnellen Zugriff auf Daten liefert, sondern auch die Kollaboration von Mitarbeitern, Geschäftspartnern, Zulieferern und Kunden erleichtern. Um dies umzusetzen ist ein offenes, aber sicheres Kollaborationsmodell nötig. IAM Sicherheit muss transparent und dennoch verständlich genug sein, um nur das Nötigste zur gemeinsamen Nutzung zur Verfügung zu stellen.

Vorüberlegungen

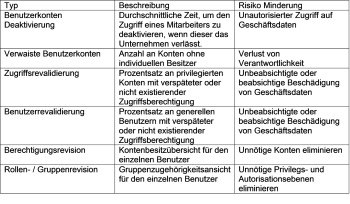

Mit diesen Geschäftstreibern (siehe Bild) im Hinterkopf stellt sich nun die Frage, warum viele Unternehmen ein automatisiertes Identitäts- und Zugriffsmanagement noch nicht umgesetzt haben. Denn schließlich existieren ausgereifte kommerzielle Softwarelösungen und entsprechende Dienstleistungen, um alle Anforderungen an ein effizientes Identitäts- und Zugriffsmanagement umzusetzen.

Während viele Unternehmen erfolgreich Identitätsmanagement Produkte implementiert haben, äußern manche Unternehmen Unzufriedenheit mit den momentanen Umsetzungs- und Betriebsmodellen dieser Sicherheitsmanagment-Applikationen. Die Integration eines IAM-Produkts in ein Unternehmen bedarf meist eines hohen Anfangsinvestments in Softwarelizenzen und Hardware, sowie fundierte technische Kenntnisse über diese Anwendungen. Viele Unternehmen tun sich schwer einen Business-Case für ein solches Investment zu rechtfertigen und das nötige betriebsinterne Know-how zur Verfügung zu stellen.

Zusätzlich zu den Bedenken bezüglich des Return on Investments (ROI) sehen Unternehmen höhere interne Hosting Kosten für die Wartung von zusätzlicher Hard- und Software im eigenen Rechenzentrum auf sich zukommen. Um diese Systeme an einen externen Hosting Anbieter zu geben, muss sichergestellt werden, dass dieser die erforderlichen Fachskills hat, um die Anwendungen zu supporten. Skalierbarkeit der Infrastruktur ist ein weiterer Gesichtspunkt, den ein Unternehmen betrachten muss. Während meist empfohlen wird, die Einführung von IAM phasenweise umzusetzen, kann diese Strategie zu periodischen Ausbau der Hardware führen, um den Anstieg der Last durch Anwendungen und Endbenutzer zeitlich effizient zu unterstützen.

Software als Dienstleistung (SaaS)/Managed Services

Software als Dienstleistung (Software as a Service – SaaS) wie auch Managed Services für IAM wird von vielen IT Managern als Konzept für die Reduzierung von Kosten und des Hardwarebedarfs gesehen, da die Software nicht auf eigenen Systemen, sondern auf denen des Dienstleisters betrieben werden kann.

Ein SaaS Model für Identitätsmanagement bedarf der Umsetzung von kundenspezifischen Richtlinien für die Provisionierungsabläufe und das Monitoring. Diese Umsetzung sollte jedoch nicht den Basis-Code und die Datenbank der Zielsysteme verändern, die kritisch sind, um Konsistenz und letztendlich niedrigere Kosten zu gewährleisten.

Hosting Plan

Ein Hosting Plan ist nötig um eine sichere Verbindung zwischen dem Kunden und dem Dienstleister zu erstellen. Identitäts- und Zugriffsumgebungen benötigen eine komplexere Architektur als ein Einwegzugriff auf ein Front-End einer Webapplikationsschicht, wie es bei vielen SaaS Technologien üblich ist. Zugriffsprovisionierung benötigt zusätzlich von der Web-Schicht aus Zugriff aufs Intranet des Kunden um Benutzerkonten, die sich auf kritischen IT-Systemen, wie Domain Controller und LDAPs befinden, zu verwalten. Gleichermaßen wird ein Datenfluss vom Hauptbenutzerverwaltungssystem wie zum Beispiel PeopleSoft benötigt. Alle diese Interaktionen machen einen Hosting Plan komplizierter.

Datenschutzbedenken

Es ist wichtig, dass sich Kunde und Dienstleister auf gemeinsame Datenschutzrichtlinien einigen. Der Dienstleister muss Daten wie Benutzername, Kontaktinformationen, Email-Adresse und andere Daten, die in Verbindung mit einer Identität stehen, speichern und verarbeiten. Der Umgang und die Verarbeit und dieser personenbezogenen Daten im gehosteten IAM-System beim Dienstleister, muss Regulierungsstandards wie zum Beispiel den Datenschutzrichtlinien der Europäischen Union (EU) entsprechen. Kunde und Dienstleister sollten alle Maßnahmen treffen, um diese Vorschriften, wie Opt-in, Opt-out, Datenzugriff und Datenspeicherungsstandorte, in enger Zusammenarbeit mit dem Datenschutzbeauftragten einzuhalten.

Abrechnungsmodelle

Eine weitere Komponente des SaaS Modells ist, dass der Kunde nur für das zahlt was er auch nutzt. Der Dienstleister kann dies umsetzen durch eine Kombination von nutzungsbasierter Abrechnung und Fixpreisen.

Die Umsetzung dieser Strategie für die Zugriffsprovisionierung kann über ein transaktionsbasiertes System erfolgen. Berechnet werden hier die Anzahl der Transaktionen wie Benutzer hinzufügen, löschen, modifizieren oder Passwörter zurücksetzen.

Durch diese Umsetzung haben Unternehmen einen geringen initialen Kostenaufwand gegenüber einer zu etablierenden Lösung im eigenen Hause.

Performance und Verfügbarkeit

Der Dienstleister verfügt über eine Standard-Monitoring-Konfiguration für Performance und Verfügbarkeit und nutzt seine Infrastruktur, um diese zu verwalten und auf Incidents zu reagieren.

Skalierbarkeit durch Virtualisierung

Virtualisierung bringt weitere Vorteile, die der Dienstleister an den Kunden weiterreichen kann. Für jeden Kunden werden Identitätsmanagement Images erstellt, was die Sicherheit durch separate Datencontainer erhöht. Virtualisierung ermöglicht die flexible Erweiterung der SaaS-Dienstleistung. Als Beispiel hierfür nehmen wir einen Kunden, der anfänglich nur eine zentrale Passwortmanagement Funktionalität möchte. Dies benötigt eventuell nur eine Mikro-Partition eines einzigen Prozessors. Später entscheidet sich der Kunde für einen Großteil verfügbarer Zugriffsprovisionierungsfunktionen, so dass zum Beispiel automatisch Benutzerkonten angelegt oder gesperrt werden. Anstatt neue Hardware hinzufügen zu müssen, kann der Dienstleister einfach eine weitere Mikro-Partition im gleichen System mit einbeziehen. Aufgrund der neuen Funktionalität erhöht sich das Transaktionsvolumen und infolge dessen wird das Abrechnungssystem die erhöhte Nutzung entsprechend in Rechnung stellen.

Fazit

Mit angemessenen Auswahlmechanismen, ordentlichem Projekt Management und geeigneten Geschäftsmethoden können Unternehmen durch die Einführung von SaaS für IAM Kosten für SW/HW, Know-How-Aufbau und Support abbauen, Sicherheit erhöhen und Complianceanforderungen nachweislich gerecht werden. Die Bereitstellung von Software als Dienstleistungsmodell für Identitäts- und Zugriffsmanagement ist eine herausfordernde Aufgabe, die aufmerksame Planung voraussetzt. Die Dienstleister müssen die Netzwerkanbindung und Skalierbarkeit sorgfältig planen, um sicherzustellen, dass der Service einen Anstieg an Transaktionsvolumen und Benutzern gewährleistet. Backend-Systeme für die Abrechnung müssen in der Lage sein, auf Nutzungsbasis zu fakturieren und nicht auf Benutzerbasis wie bei alten Modellen. Die Auswahl des Anbieters ist kritisch. Hat ein Anbieter nicht alle operationalen Komponenten mit einbezogen steigt das Risiko, dass das Projekt fehlschlägt.

Durch die Umsetzung von IAM Automatisierung wappnen sich Unternehmen, um auf gegenwärtige und künftige Compliance- und Sicherheitsanforderungen zu reagieren. Gleichzeitig schaffen sie eine kollaborationsfreundliche Umgebung, verbessern Produktivität und steigern ihre Rentabilität. Neben finanziellen Einsparungen für das Unternehmen können IT Manager damit auch die Endbenutzerzufriedenheit steigern.

Benjamin Schröter, IBM Deutschland

Diesen Artikel finden Sie auch in der Ausgabe 5-6 2009 des it security.