Als der Begriff Threat Intelligence vor einigen Jahren erstmals auftauchte, markierte er so etwas wie den Wendepunkte im IT-Sicherheitsdenken. Weg von der Reaktion hin zu proaktiven Denken und Handeln.

Start ups entstanden und schnell merkten die großen Player, das dort ein Hype entstehen könnte, den man auch bespielen müsste.

So kam es aus Marketinggründen schnell zu einer Verwässerung des Begriffs. Inzwischen ist die Begriffbezeichnung eher banal, denn wenn Threat Intelligence als aufbereitete und in den Kontext gesetzte Informationen über Bedrohungen für die Informationssicherheit bezeichnet wird, ist das alles wie auch nichts.

So listet der eSecurity Planet beispielsweise 10 Hersteller auf, die auch genauso gut beim Thema SIEM stehen könnten:

- IBM X-Force Exchange

- Anomali ThreatStream

- Palo Alto Networks AutoFocus

- RSA NetWitness Suite

- LogRhythm Threat Lifecycle Management (TLM) Platform

- FireEye iSIGHT Threat Intelligence

- LookingGlass Cyber Solutions

- AlienVault Unifi ed Security Management (USM)

Andere Beispiele wären eset oder Kaspersky, typische AV-Anbieter, die ihr Wissen nun, na sagen wir mal, „veredeln“. Die Liste könnte man noch beliebig fortsetzen und mit anderen Begriffen variieren.

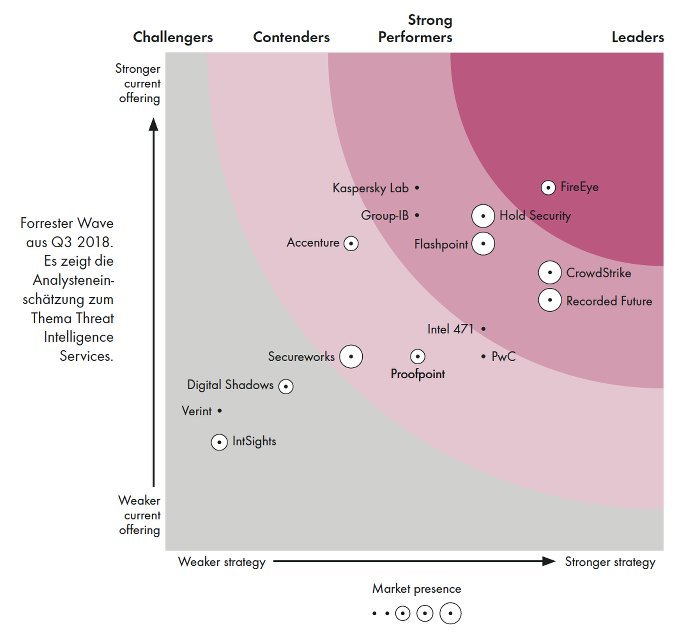

Rufen wir uns noch mal kurz den Ursprung der Threat Intelligence-Welle ins Gedächtnis: Das waren komplexe und zielgerichtete Angriffe, die meist von staatlichen Hacker-Gruppen begangen wurden und werden, die sogenannten Advanced Persistent Threats (APT). Sie sind schwer zu erkennen und abzuwehren. Threat Intelligence sollte hier das Allheilmittel sein. War es natürlich nicht. Bestenfalls leidensmindernd. Nach den Produkten kamen die Services und Provider: Services konnte und kann man gut im Abo verkaufen, für Hersteller ein kontinuierlicher Revenue Stream.

Beispiele für Threat Intelligence Provider wären: Crowdstrike, Proofpoint, Team Cymru, Recorded Future, Clearsky, BAE Systems, Fox IT, Symantec, eset und Kaspersky. Die große Frage

aber ist: Wo geht die Reise hin? Ich denke, der nächste große Schritt muss durch KI kommen und mehr in Richtung proaktives Handeln gehen. Und da bietet Forcepoint mit seinen X-Labs einen möglichen, richtungsweisenden Ansatz. Mehr dazu erfahren Sie in dem Interview mit Nicolas Fischbach, ForcePoint.

Publisher – Analyst – Influencer