“Die Frage ist nicht “ob” eine Organisationen erfolgreich von Kriminellen mit Ransomware gehackt wird, sondern wann. Die nicht endenden Wellen von immer komplexeren Angriffen wie GoldenEye, Petya oder WannaCry bestätigen: Erstens ist Ransomware nicht nur ein temporäres Problem, sondern wird die IT jeder Organisation in der Zukunft beschäftigen. Und zweites zeigt sich, dass die derzeitigen Strategien, mit denen sich die IT wehrt, nicht ausreichen, um sich zu schützen.

Ransomware ist längst zu einem Problem geworden, das größere Kreise zieht, über die IT hinaus. Die Schauergeschichten der Folgen sind erstaunlich: Der kürzlich erfolgte Angriff auf den Serviceprovider Nayana beeinträchtigte tausende Kunden. Er ist deshalb speziell, weil mit nur einem erfolgreichen Angriff tausende Firmen gehackt wurden. Die bezahlte Summe von einer Millionen US-Dollar ist bis heute das größte bekannt gewordene Ransomware-Lösegeld, das bezahlt wurde. Überdies ist Bezahlen ein Vabanquespiel, da man nie weiß, ob die Hacker die Verschlüsselung der Daten wieder entfernen werden.

Wenn man das Positive an der Ransomware-Epidemie sehen will: All dies dient als Härtetest für Unternehmenslenker und IT-Manager, aber auch für Serviceprovider, um die Wirksamkeit ihrer aktuelle Disaster-Recovery-Strategien zu überprüfen. Kann diese einem erfolgreichen Ransomware-Angriff standhalten und kritische Applikationen und Daten schnell wiederherstellen, auf einen Stand vor dem Angriff?

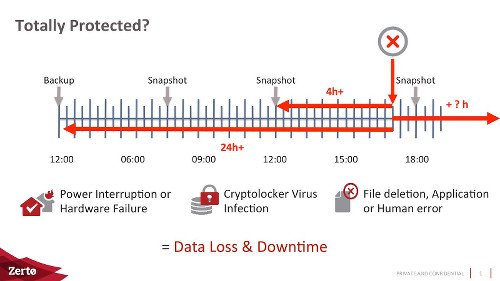

Bild 1: Snapshots bieten keinen Schutz

Eine solche Strategie ist durchaus mit dem aktuellen Stand der Technologie möglich und für viele Unternehmen nicht einmal eine Wahl, sondern schon bald eine gesetzlich verankerte Voraussetzung: Das IT-Sicherheitsgesetz wird am 26. Juli in Kraft treten. Ab dann sind viele Organisationen rechtlich verpflichtet sich nachweislich vor Hackern zu schützen, inklusive Ransomware. Das Stichwort ist hier „nach dem Stand der derzeitigen Technik“, die mit einfachen Backups nicht ausreicht.

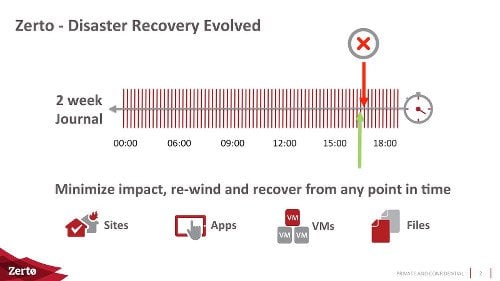

Bild 2: Die Zeit einfach zurückdrehen

Ransomware wird nicht einfach so wieder verschwinden. Unternehmen müssen sich aus vielen Gründen darauf vorbereiten, da ihre Existenz davon abhängen kann. Software-Lösungen aufbauend auf virtueller Replikation können ein wichtiger Baustein einer Strategie sein, um IT-Systeme gegen alle Arten von Ausfällen abzusichern, inklusive Ransomware. So lassen sich kritische Applikationen und Daten schnell wiederherstellen und alles ist so, als wäre nichts geschehen. Ohne zu bezahlen“