Microsoft hat die Verwaltungskonsolen von Enterprise Mobility + Security (EMS) in das Management-Portal von Microsofts Cloud-Plattform Azure integriert. Geschäftskunden sollen nun die EMS-Dienste Azure Active Directory (Azure AD), Intune, Conditional Access und Azure Information Protection über ein Portal mit einheitlicher Benutzeroberfläche verwenden können. Damit konsolidiert das Unternehmen alle Lösungen für den Schutz personenbezogener Daten in Azure.

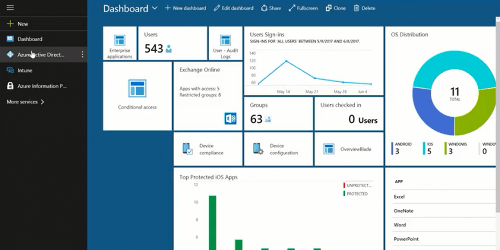

Bild: Zentrales Management von Sicherheitslösungen über Microsoft Cloud (Bildquelle Microsoft).

Die Integration ermöglicht es Unternehmen, ihre Sicherheitslösungen zentral zu verwalten. Das garantiert einen schnellen Überblick, spart Zeit bei der Verwaltung der Einstellungen und erleichtert die Einhaltung der Bestimmungen der europäischen Datenschutz-Grundverordnung (DSGVO). Ab 25. Mai 2018 regelt die DSGVO EU-weit einheitlich die Verarbeitung von personenbezogenen Daten durch private Unternehmen und öffentliche Stellen.

„Im Hinblick auf die Datenschutz-Grundverordnung ist die Sicherheit von personenbezogenen Daten der Dreh- und Angelpunkt“, so Dana Behncke, Product Marketing Manager Enterprise Mobility + Security bei Microsoft Deutschland. „Mit EMS schützen wir sowohl personenbezogene als auch nicht-personenbezogene Daten – On-Premises und in der Cloud. Dabei ist völlig egal, wo sich die Daten gerade befinden. Dieser Schutz gilt im Übrigen auch für Nicht-Microsoft-Umgebungen.“

EMS vereinfacht das Rechte-Management im Unternehmen

Die Integration von EMS in das Management-Portal von Azure erlaubt nun auch die Definition komplexer Richtlinien (Policies) für den Zugang zu Geräten, Plattformen und Applikationen über Microsoft Azure AD und Intune. Damit können firmenweit und verbindlich unter anderem die Rechte einzelner Benutzer, die Sicherheitsfunktionen oder Zugriffsrechte für mobile Geräte und einzelne Dateien festgelegt werden. Früher waren die Funktionen über das Intune Portal verfügbar; die tiefe Integration von Azure AD vereinfacht somit deutlich das Rechte-Management im Unternehmen.

Microsoft Intune ermöglicht die Verwaltung mobiler Geräte und Anwendungen sowie PCs in der Cloud. Mit Azure Information Protection können Unternehmen E-Mails, Dokumente und vertrauliche Daten verwalten und schützen. Für Unternehmen, die bereits Azure-AD- und Conditional-Access-Policies für den Schutz ihrer Office-Anwendungen aufgesetzt haben, wird es nun deutlich einfacher, Intune mit den Richtlinien zum Schutz von Geräten und Anwendungen zu integrieren. Es ist mit einem Klick möglich, Azure Information Protection aufzurufen, um Policies für die Verschlüsselung von Daten auszurollen, die unabhängig davon gelten, wo und wie die Daten versendet werden.

MS-Blogpost: „EU-Datenschutz-Grundverordnung tritt 2018 in Kraft: Was heißt das für Unternehmen und Behörden?“