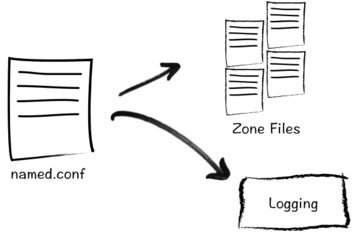

Eine zentrale Konfigurationsdatei (named.conf) definiert, für welche Daten ein DNS-Server zuständig ist und wie er auf Anfragen regieren soll. Auch wenn es nicht zu empfehlen ist, mehrere DNS-Typen auf demselben System zu betreiben, unterstützen die meisten Implementierungen sowohl den autoritativen als auch den nicht-autoritativen Ansatz. Handelt es sich um einen autoritativen DNS-Server, so verweist die bereits genannte named.conf auf die sog. Zonen-Dateien (vgl. Bild 1).

Bild 1: Die sog. Zonen-Dateien.

Beim Start der DNS-Applikation wird die gesamte Konfiguration inklusive der Zonen-Daten in den Arbeitsspeicher des Servers geladen. Dieses Konzept wurde bereits 1987 im Request for Comments (RFC) 1034 bzw. 1035 beschrieben und seitdem lediglich um fehlende Funktionen wie z. B. die Security Extentions (RFC 4034) oder die DNS-basierte Authentisierung (RFC 6698) erweitert. Alles in allem ist DNS ein etablierter, aber auch stiefmütterlich behandelter Netzwerkdienst.

DNS ist zentral

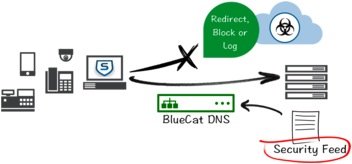

Bild 2: Wer oder was nutzt DNS?

Interessant wird DNS, sobald man analysiert, von wem bzw. von was es genutzt wird (vgl. Bild 2). Es beginnt natürlich bei den klassischen Clients im Netzwerk, etwa Notebooks und PCs. Doch auch ein Applikationsserver, der auf seine Datenbank zugreifen möchte, nutzt die DNS-Auflösung, um deren IP-Adresse zu erfahren. Aber auch sämtliche Cloud-basierten Dienste verstecken ihre physikalischen Adressen hinter Fully Qualified Domain Names (FQDN). Da immer mehr Anwendungen “in die Wolke” gepackt werden, gewinnt DNS zunehmend an Bedeutung.

Doch auch innerhalb von Unternehmensnetzwerken wächst die Vielfalt der Geräte, die DNS benötigen. Hierzu zählen beispielsweise Smarte Objekte, die zur Gebäudeinfrastruktur gehören wie bspw. Temperaturfühler in Arbeitsräumen, die Steuerung von Beleuchtung oder auch Schließsysteme. IPv6-fähige Geräte sind auch nicht zu vernachlässigen, da deren Zahl ebenfalls stetig steigt.

Letztendlich ist alles vom DNS abhängig, dass mit dem Unternehmensnetzwerk verbunden ist. Diese Tatsache macht den Dienst zu einem zentralen Punkt und genau diese zentrale Position im Netzwerk lässt sich ausnutzen. Im Folgenden werden drei mögliche Ansätze beschrieben.

Zugriff auf bösartige Quellen verhindern

Bild 3: Angreifer nutzen den DNS-Dienst, um IP-Adressen rasch anpassen zu können.

Ein typischer Angriff auf ein Unternehmensnetzwerk infiziert zunächst einen internen Client. Diese Kompromittierung wird aber erst kritisch, wenn das infizierte System versucht, weitere Software nachzuladen. Da sich die physikalischen Adressen der Zielsysteme hierfür ständig ändern, nutzen Angreifer den DNS-Dienst, um IP-Adressen rasch anpassen zu können (vgl. Bild 3).

Endgeräte wie Notebooks oder PCs, lassen sich gut mit Antivirensoftware und vergleichbaren Mitteln schützen, doch die Gerätelandschaft hat sich verändert. Wie bereits erwähnt, gelangen immer mehr Systeme ans Netz, auf denen sich keine weitere Software installieren lässt. Abgesehen von Smarten Objekten, zählen hierzu auch Netzwerkkameras, Kassensysteme oder auch Voice-over-IP-Telefone. Für derartige Plattformen kann DNS die erste Schicht der IT-Sicherheit bilden.

Bild 4: Ein DNS-Server kann bereits die Namensauflösung der Inhalte unterbinden.

Viele DNS-Implementierungen unterstützen Response Policy Zones (RPZ), wodurch vordefinierte Anfragen blockiert oder umgeleitet werden können. Dies wird gern bei “Vertippern” genutzt, um auf die eigentlich gewünschte Webseite umgeleitet zu werden. RPZ kann aber dahingehend erweitert werden, dass Listen mit ungewünschten Zielen automatisiert aktualisiert werden. Hierfür bieten verschiedene Provider sich minütlich ändernde Security Feeds zu Malware-Webseiten, Spam-Domänen oder Bot-Netzwerken an. Auf diese Weise kann ein DNS-Server bereits die Namensauflösung derartiger Inhalte unterbinden (vgl. Bild 4).

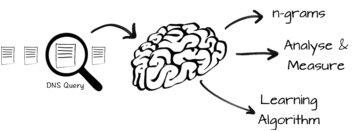

DNS und Stochastik

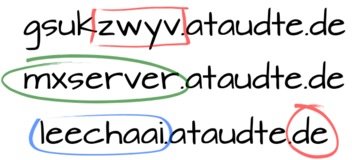

Bild 5: DNS-Namen.

Verfügbare Security Feeds mit der RPZ-Funktion eines DNS-Servers zu kombinieren hat einen entscheidenden Nachteil: Die ungewünschten und bösartigen Inhalte müssen bekannt sein, um sie zu blockieren. Was nicht in der Liste gepflegt ist, gilt standardmäßig als vertrauenswürdig und wird aufgelöst. Generiert ein Angreifer DNS-Namen zufällig und registriert sie regelmäßig neu, können auch gepflegte Listen wenig ausrichten.

Abhilfe kann an dieser Stelle die Wahrscheinlichkeitsrechnung schaffen, um zwischen guten und bösen Namen zu unterscheiden. Schaut man sich die drei DNS-Namen aus Bild 5 an, wird rasch klar, dass die erste DNS-Anfrage ungewöhnlich ist. Eine Kombination der Buchstabenfolge “zwyv” muss so ein zufällig registrierter Name sein. Das “mx” der zweiten DNS-Anfrage könnte auch so ein böser Name sein. Doch durch das folgende “server” wird es zu einer üblichen Abkürzung für Mailserver. Die dritte Anfrage sieht mit dem “ee” und “aa” auf den ersten Blick ebenfalls wie ein zufällig generierter Name aus. Dabei handelt es sich aber um das Wort für “Hund” in der Sprache der Navajo-Indianer. Ungewöhnlich ist jedoch, diesen Begriff in einer in Deutschland registrierten Domäne zu finden. Das bedeutet, nicht nur der Name einer Ressource ist entscheidend, sondern auch deren Kontext.

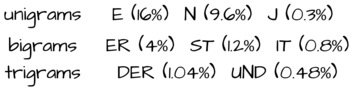

Bild 6: Unigram, Bigram und Trigram.

Irgendein Bauchgefühl war gerade bei der Kategorisierung der DNS-Namen aus Bild 5 beteiligt. Dieses Gefühl lässt sich mathematisch erklären. Für die Buchstaben bzw. Buchstabenkombinationen jeder Sprache der Welt gibt es eine Wahrscheinlichkeitsverteilung. So eine Verteilung lässt sich in “n-grams” unterteilen. In deutschen Texten kommt das Unigram “e” bspw. mit einer Wahrscheinlichkeit von 16 Prozent vor, während man ein “j” nur mit einer Wahrscheinlichkeit von 0,3 Prozent finden wird. Das Bigram “er” ist mit 4 Prozent häufiger vertreten als das Bigram “it” mit 0,8 Prozent. Je länger die n-grams werden, desto geringer die Wahrscheinlichkeit (vgl. Bild 6).

Bild 7: Kryptische und nicht-sprechende Namen im DNS.

DNS-Anfragen ließen sich auf diese Weise leicht analysieren. Einem DNS-Server in Deutschland könnte man die Wahrscheinlichkeitsverteilung der n-grams für Deutsch und Englisch implementieren und jede Namensauflösung dahingehend untersuchen. Ein selbstlernendes System im Hintergrund würde die Verteilung der n-grams dahingehend korrigieren, dass False Postives vermieden werden, denn nicht selten wählen Unternehmen kryptische und nicht-sprechende Namen im DNS (vgl. Bild 7).

Big Brother und DNS

Beobachtet man die DNS-Anfragen eines Clients, lässt sich in kurzer Zeit das installierte Betriebssystem erkennen, da beispielweise regelmäßig Apple’s App Store aufgelöst wird. Auch genutzte Anwendungen wie Evernote oder Dropbox sind rasch identifiziert.

Wird dieses Verhalten langfristig dokumentiert, erlaubt DNS das Erkennen von Anomalien am Client. Bootet ein PC in der Regel jeden Morgen zwischen 08:30 und 09:00 Uhr, spiegelt sich dies in entsprechenden DNS-Anfragen wieder, z. B. zum Exchange Server und vielleicht zu diversen sozialen Netzwerken. Treten die gleichen DNS-Anfragen nachts um 03:00 Uhr auf, handelt es sich nicht automatisch um einen Angriff, da nur vertrauenswürdige Inhalte abgerufen werden. Dennoch ist es eine Anomalie, der nachgegangen werden sollte.

Bild 8: DNS-Anfrage an bekannte und vertrauenswürdige Quelle.

Bild 9: Fremdsoftware, die prüft, ob eine Verbindung zum Internet besteht, um weitere Schadsoftware nachzuladen.

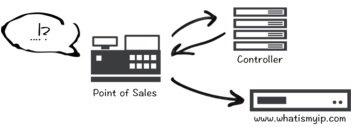

Ein weiteres Beispiel tritt häufig bei infizierten Systemen auf, wobei eine DNS-Anfrage an eine bekannte und vertrauenswürdige Quelle gesendet wird (vgl. Bild 8). Prinzipiell besteht kein Grund zur Beunruhigung, wenn ein Kassensystem, das bisher nur den Namen des Controllers im DNS aufgelöst hat, eine Anfrage an whatismyip.com sendet. Berücksichtigt man jedoch, dass diese Anfrage über den gesamten Tag verteilt alle fünfzehn Minuten auftritt, ist das ein Hinweis auf eine Fremdsoftware, die prüft, ob eine Verbindung zum Internet besteht, um weitere Schadsoftware nachzuladen (vgl. Bild 9).

Derartige Analysen können nicht mehr direkt auf einem DNS-Server stattfinden, da neben der Anfrage und ihrem Kontext auch Zeit eine wichtige Rolle spielt. Anonymisiert müssen die Informationen in eine leistungsfähige Datenbank zur Auswertung übertragen werden.

Fazit

Im Moment wird das Domain Name System in Unternehmensnetzwerken noch stark unterschätzt, dabei bietet die zentrale Position erstaunliche Anwendungsfälle, um die Sicherheit einer Infrastruktur weiter zu verbessern. Während Security-Feeds Bekanntes blockieren, analysiert ein DNS-Server selbst die n-grams der Anfragen und eine leistungsstarke und womöglich Cloud-basierte Datenbank beobachtet Anomalien Client-seitig.