IT-Sicherheit ist heute eine fundamentale Säule der Informationswirtschaft und ein wichtiger Teilbereich eines jeden Unternehmens. Wissen in Form von digitalen Informationen bildet im gegenwärtigen Zeitalter eine der wertvollsten Komponenten im Betrieb und ist nicht selten von entscheidendem Bestandteil des Unternehmenswertes. Know-how als gespeicherte Information stellt in vielen Fällen einen klaren Wettbewerbsvorteil dar und sorgt somit für eine nachhaltige Stärkung der Position des Unternehmens am Markt gegenüber Konkurrenten.

Im Februar diesen Jahres veröffentlichte das SANS-Institut (Escal Institute of Advanced Technologies) eine aktuelle Studie zu IT-Investitionen mit dem Fokus auf IT-Sicherheit Budgetierungen. Der allgemeine Trend wurde bestätigt: Unternehmen aller großen Branchen geben mehr Geld für IT und insbesondere für IT-Sicherheit aus. Die größten Treiber dabei sind:

- der Schutz sensibler Daten,

- regulatorische und rechtliche Anforderungen sowie

- die Reduzierungen von Sicherheitsvorfällen und Verletzungen der IT-Sicherheit von außen.

Während die Studie erfreuliche Entwicklungen im Bereich IT-Sicherheitsausgaben aufzeigt, wird ein anderer interessanter Punkt deutlich: Nur 23% der befragten Unternehmen budgetieren Kosten für IT-Sicherheitsinvestitionen auf eine separate, im Nachhinein identifizierbare Kostenstelle. Die restlichen Organisationen verbuchen solche Investitionen in im Rahmen von allgemeinen operativen (IT-)Kosten. Dieser Trend macht es Verantwortlichen schwer, ein ganzheitliches Reporting und Controlling hinsichtlich der IT-Sicherheitsinvestitionen aufzubauen und eine Steuerung sowie eine metrisch basierte Messung über die Erfolgsquote und Sinnhaftigkeit von IT-Sicherheitsinvestitionen zu etablieren. Wenn im Nachhinein nicht messbar ist, ob die Investition den gewünschten Effekt hatte, ist das vergleichbar mit fliegen auf Sicht im Nebel.

Nicht selten führt das Fehlen einer nachvollziehbaren Messung von Erfolgsquoten bei IT-Sicherheitsinvestitionen zu Frust und Vernachlässigung solcher bei Verantwortlichen und Beteiligten. Wozu investieren, wenn man im Zweifel nicht messen kann, ob es positive Auswirkungen hatte?

Die Lageberichte Cybercrime des Bundeskriminalamtes machen seit Jahren deutlich, dass sowohl die Komplexität der verwendeten Technik bei Angriffen auf Computersysteme, als auch die Gefährdung durch diese, deutlich zugenommen hat. Seitdem Datenklau ein lukrativer Markt für Kriminelle geworden ist, erhöht sich die Intensität von Angriffen durch Hacker erheblich. Dienstleistungen der sogenannten „Underground Economy“, wie der Cybercrime-as-a-Service, stellen Organisationen und Privatpersonen vor völlig neue Herausforderungen. Aufgrund der Lukrativität ist es heutzutage fast so einfach, illegale Dienstleistungen im Bereich von Cyberkriminalität online zu ordern, wie Bücher online zu bestellen. Fragen werden nicht gestellt und bezahlt wird via Bitcoins – herzlichen Dank für Ihren Auftrag. Regelmäßige Berichte über Angriffe auf Unternehmen zeigen: In einem stetig stärker umkämpften Markt kann nur der bestehen, der die besten Ideen und damit Produkte hat – im Zweifel auch gestohlen.

Die Kernaussage bleibt aber bestehen: IT-Sicherheit wird im Wesentlichen durch folgende drei Grundprinzipien definiert1:

- Wahrung der Vertraulichkeit der Daten

- Sicherstellung der Integrität der Daten

- dauerhafte Verfügbarkeit der Daten

Aus diesem Kontext heraus kristallisieren sich zwei wichtige Fragen:

- Was muss jedes Unternehmen tun, um seine Daten und damit sein gesamtes Wissen dauerhaft sicher zu machen und

- in wie weit sind Investitionen dafür nötig, plan- und messbar?

Während die erste Frage fast ausschließlich technischer Natur ist, ist die zweite eine Budget- und Investitionsplanungsangelegenheit. Um diese möglichst exakt beantworten zu können, ziehen Experten das Return on Security Investment-Verfahren (RoSI) zur Hilfe.

Return on Security Investment (RoSI)

Basierend auf dem klassischen Return on Investment (ROI) und dem Total Cost of Ownership (TCO) bildet das RoSI-Verfahren eine Möglichkeit, Budget im IT-Security Bereich zu planen und Entscheidungen über Investitionen zu tätigen.

RoSI bindet die beiden Methoden, also den TCO, der für die Gesamtheit aller Kosten eines IT-Systems steht, und dem ROI, das die Investitionen dem Nutzen gegenüberstellt. So wird es auch in der IT möglich zu berechnen, wann die Anschaffung im Bereich von IT-Sicherheit durch den mit der Investition erwirtschafteten Ertrag gedeckt wird.

Leider ergibt sich dabei ein entscheidendes Problem: IT-Sicherheitsinvestitionen verhalten sich oft nicht wie klassische Investitionen wie die in z.B. Betriebsausstattung. Es gestaltet sich schwierig, exakte und verlässliche Kennzahlen für dieses Verfahren zu ermitteln, da IT-Sicherheitsinvestitionen oft reine Vorsorgeinvestitionen sind und in erster Linie keine Kosteneinsparungen mit sich bringen2.

Reine IT-Security Maßnahmen, wie die Einführung einer Verschlüsselung, Virenschutz oder Firewalls, tragen in erster Linie nicht zur kurzfristigen Kostenreduktion bei. Sie sind langfristige Vorsorgemaßnahmen, denen eine periodische Risikoabwägung zugrunde liegt. Bei dieser Art von Projekten werden Risiko und mögliche Kosten gegenübergestellt, ähnlich wie bei der Versicherungswirtschaft. Mögliche Kosten treten aber nur ein, wenn die IT-Sicherheit tatsächlich angegriffen wird. So ist es schwierig, in dem Fall Metriken zu bestimmen, um ein RoSI im Vorhinein verlässlich durchzuführen. Es ist nur schwer möglich noch nicht aufgetretene IT-Sicherheitsmängel in Zahlen darzustellen und diese dann als exakte Grundlage für eine Anschaffung von Sicherheitssoftware zu nehmen. In solchen Fällen sollte eine Investition nicht höher sein als der Schaden, der maximal entstehen könnte, wenn auf diese Investition verzichtet wird3.

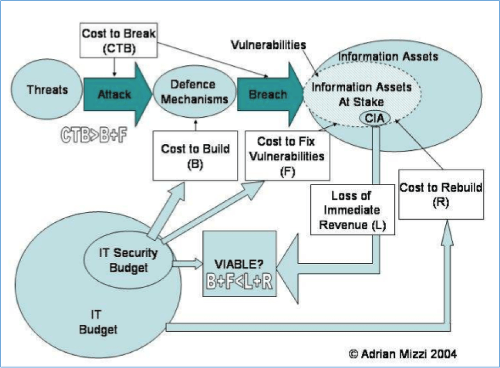

Bild 1 zeigt die einzelnen Schritte bei der Analyse der IT-Budgetierung in Bezug auf Angriffe auf das IT-System.

Das Schaubild zeigt auf, dass IT-Security ein wichtiger Teilbereich des IT-Budgets ist. Die Kosten der Konstruktion eines defensiven Mechanismus (B) plus die Kosten um potenzielle Sicherheitslücken zu beseitigen (F) müssen niedriger sein als die Kosten, die durch einen sofortigen Ausfall des Systems (L) plus die Kosten der Wiederherstellung des Systems (R) entstehen. Daraus ergeben sich folgende Formeln4:

• B+F < L+R = Durchführung wirtschaftlich sinnvoll

• B+F > L+R = Durchführung unwirtschaftlich, gegebenenfalls sind andere Kriterien entscheidend

Bild 1: Ablauf IT Investitionen, Quelle: “Return on Information Security Investment”, Adrian Mizzi, 2005

Auf der anderen Seite sind ebenfalls IT-Investitionen möglich, die die Wirtschaftlichkeit erhöhen und Kosten auch kurzfristig senken. Ein Beispiel dafür ist das Single-Sign-On (SSO).

Der Einsatz von immer mehr Passwörtern zur Absicherung von IT-Systemen führt zu Verwirrungen bei Usern. Enorme Steigerungen der Anrufe beim Helpdesk sind die Folge. Dies belastet nicht nur die IT unnötig, sondern hat auch höhere Kosten zur Folge. Durch ein SSO-System können effektiv und schnell Kosten eingespart werden. User melden sich bei verschiedenen Systemen mit einer Master-Chipkarte an, auf der alle relevanten Passwörter gespeichert sind und zu deren Benutzung nur ein Kennwort benötigt wird. So muss sich der User nur ein Passwort merken. Dies spart Zeit, da nicht über verlorene Passwörter gerätselt werden muss und schont den Helpdesk vor unnötigen Support-Anfragen. Das führt wiederum dazu, dass der Helpdesk nicht überlastet wird. Jeder Anruf ist mit einem Produktivitätsausfall verbunden, der User muss seine Arbeit unterbrechen oder kann diese gar nicht erst beginnen, die Supportmitarbeiter im Helpdesk wiederrum werden zudem unnötig belastet. Dies ist ein simples Beispiel, zeigt jedoch auf: Wird ein Vorgang durch die Einführung eines Projektes vereinfacht, sinken in der Regel auch Kosten, die oft indirekter Natur sind.

Aus diesem Kontext ist folgende These herauszubilden:

IT-Investitionen müssen in zwei Arten unterteilt werden:

- IT-Sicherheitsinvestitionen und

- Investitionen in die Verbesserung der Wirtschaftlichkeit durch die Nutzung von IT

IT-Sicherheitsinvestitionen

Bei IT-Sicherheitsinvestitionen stehen Investitionen in die direkte IT-Security und -Infrastruktur im Vordergrund. Diese wirken einem Risiko entgegen. Sie sind reine Vorsorgemaßnahmen und dienen nicht der Kostensenkung. Sie werden als eine Art Versicherung gegenüber möglicherweise auftretenden Gefahren gesehen. Ob sie wirklich gebraucht werden und in wie weit dadurch Schaden abgewendet wird, kann nicht genau berechnet werden, da ein Gefahrenfall durchaus auch nicht auftreten und Schaden nur sehr schlecht in einen exakten Geldbetrag umgewandelt werden kann. Es ist ja nicht bekannt, in welchem Ausmaß Attacken erfolgen und wie viel Schaden diese genau anrichten werden. Insofern kann das RoSI-Verfahren hier keine IT-Investitionshilfe darstellen, es fehlen schlicht und ergreifend exakte Metriken als Basis.

Vielmehr sollte bei diesen Investitionen eine Risikoeinschätzung erfolgen, um eine Entscheidung zu fällen. Diese sollte nicht auf dem ROI-Verfahren aufbauen, sondern durch eine Risikoabschätzung erfolgen.

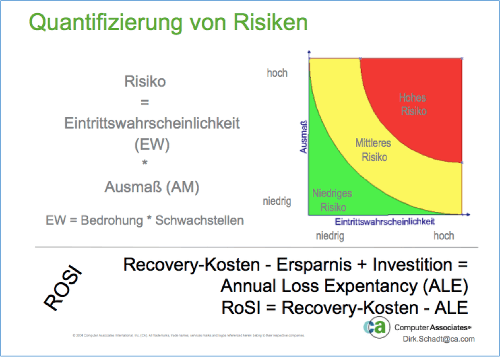

Bild 2 zeigt eine Quantifizierung von Risiken nach bestimmten Maßstäben. Diese Maßstäbe sind individuell festzusetzen und immer wieder neu zu kalkulieren. Der Grad eines Risikos wird durch die Eintrittswahrscheinlichkeit (EW) * dem Ausmaß (AM) festgelegt.

Ist die Wahrscheinlichkeit hoch, dass ein Risiko eintritt und dessen dann zu erwartendes Ausmaß des Schadens voraussichtlich eintritt, sollte eine Investition zur Minderung dieses Risikos erfolgen.

Nicht immer kann nach rationalen Merkmalen gehandelt werden. Es kann durchaus vorkommen, dass Risiken, deren Eintreten äußerst gering ist, abgewendet werden sollten, da das Ausmaß beim Eintreten des Risikos einen nicht wiederherstellbaren Schaden hervorrufen könnte.

Es muss beachtet werden, dass Risiken immer subjektiv wahrgenommen werden und so ein verfälschtes Bild entstehen kann. Dies führt nicht selten dazu, dass für Außenstehende offensichtlich große Risiken nicht eliminiert werden, da der neutrale Blick intern fehlt. Bei diesem Verfahren sollten, soweit es nur geht, qualitative Metriken als Grundlage genommen werden. Dies ist aber nur bis zu einem bestimmten Punkt möglich, da viele Zahlen dann nur noch Annahmen darstellen.

Bild 2: Quantifizierung von Risiken, Quelle: Computer Associates

Probleme, die bei Risikoeinschätzungen und den damit verbundenen Entscheidungen auftreten können, sind u.a.:

- die Quantifizierung von Risiken gestaltet sich generell schwierig, eine Datenbasis ist in der Regel unvollständig und erfordert somit auch Simulationen

- die Dynamik von Technik und Geschäftsprozessen verhält sich konträr zu langfristigen Risikobetrachtungen

- Kommunikation und Psychologie der Betroffenen werden unterschätzt

- das Management versteht das Thema „IT-Sicherheit“ nicht

- die IT versteht die Management-Vorgaben nicht

- Menschen gehen prinzipiell den Weg des geringsten Widerstands, dieser muss nicht immer der richtige sein

- die Tätigkeiten „Prüfung“ und „Umsetzung“ werden häufig vermischt

- relevante Sicherheitsfragen werden zu spät gestellt, da die Antworten unbequem sein könnten

Risiko wird hier als die bewusste oder unbewusste Inkaufnahme eines Verlustes in einer bestimmten Höhe im Verhältnis zur Wahrscheinlichkeit des Eintretens definiert. Nur durch das neutrale Erkennen von Risiken und deren Einstufung kann bei reinen IT-Security-Investitionen eingeschätzt werden, ob diese realisiert werden sollten oder nicht.

Mögliche Behandlungen sind demnach gegeben durch:

- Abwehr

- Abwälzung

- Verminderung

- Akzeptanz

- Ignoranz

des Problems je nach Typ des Risikos.

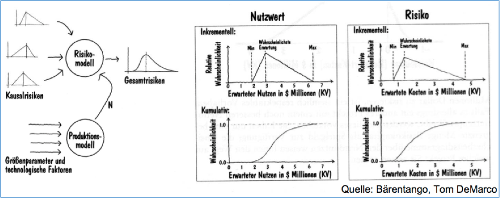

In einem Risikomodell müssen Nutzwert und Risiko ermittelt und gegenübergestellt werden. Dabei sollte nicht einzeln entschieden werden, sondern im Kollektiv und bereichsübergreifend um möglichst genaue und realistische Ergebnisse zu erhalten. Dabei ist aber zu beachten, dass es sich um erwartete Daten handelt. Diese müssen nicht immer stimmen, da sie auf Erfahrungen und Simulationsrechnungen basieren. Die Abbildung 3 zeigt eine Übersicht der Risikoarten sowie Arten des Nutzwertes.

Bild 3: Darstellung Risiken, Quelle: Bärentango, Tom DeMarco

Ein seriöses RoSI basierend auf klaren Zahlen kann es in diesem Zusammenhang derzeit nicht geben. Um das RoSI zu berechnen, müssen wir einerseits wissen, wie hoch die Ausgaben sind – das lässt sich berechnen – aber wir müssten auch wissen, wie viel diese Ausgaben bringen. Das heißt, wir müssten wissen, wie viel es uns kostet, wenn wir die entsprechenden Sicherheitsmaßnahmen nicht treffen. Und genau hier ist der Haken. Wir können sogar mehr oder minder gut abschätzen, was ein einzelner Sicherheitsvorfall kostet, aber wir haben keine brauchbaren, statistisch vertretbaren Daten über die Wahrscheinlichkeit, dass ein bestimmter Sicherheitsvorfall bei einem bestimmten Unternehmen auch wirklich in einem bestimmten Zeitraum X auftritt. Zusätzlich gibt es Schadenarten, die sich kaum zahlenmäßig berechnen lassen, z.B. Imageschäden, die aufgrund von publik gewordenen Sicherheitslücken eingetreten sind, oder Schäden, die erst gar nicht auffallen, wie z.B. bei Spionageangriffen von außen und innen.

Ohne diese Wahrscheinlichkeit lassen sich aber die Kosten nicht berechnen, die entstehen würden, wenn man eine bestimmte Sicherheitsmaßnahme nicht umsetzt. Und damit ist das RoSI bei reinen IT-Sicherheitsinvestitionen leider nicht sinnvoll und seriös messbar.

Das bedeutet nicht, dass IT-Sicherheitsinvestitionen nur selten oder gar nicht durchgeführt werden sollten, weil sie im Vorhinein schwer planbar sind. Aufgrund der immer höheren Wahrscheinlichkeit eines Angriffes auf Systeme von außen oder innen sind solche Investitionen Pflicht und haben höchste Priorität. Sollten diese nicht im erforderlichen Rahmen und regelmäßig durchgeführt werden, zeugt dies von Unverantwortlichkeit des Unternehmens gegenüber den involvierten Mitarbeitern, Projekten und der Organisation als Ganzes. Sollten die eingeführten Sicherheitsmaßnahmen bei einer Attacke greifen, können Schäden und damit verbundene Kosten minimiert werden. Als Beispiel wären da Ausfallkosten und Wiederbeschaffungskosten zu nennen, sollte es überhaupt noch möglich sein, die Daten erneut zu beschaffen. Ein wichtiger Punkt kann dabei die Haftung spielen, da bei verlorenen Daten auch Folgekosten durch Gerichtsverfahren entstehen können. Insofern ist eine IT-Sicherheitsinvestition eine Abwägung von Risiken. Bei der Einführung von reinen IT-Sicherheitsmaßnahmen werden Geschäftsprozesse in der Regel nicht günstiger, im Gegenteil. Es entstehen zusätzliche Kosten, die direkten Einfluss auf das Unternehmen haben. Dennoch können diese Investitionen als Investitionen in die Zukunft angesehen werden.

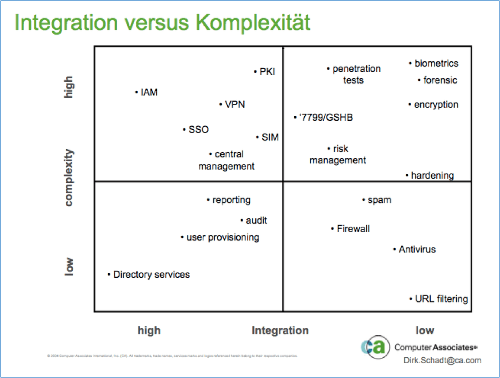

Viele angehende Maßnahmen können von vornherein in Kategorien eingeteilt werden, um möglichst schnell einschätzbar zu werden. Basierend auf allgemeinen Erfahrungen und finanzmathematischen Rechnungen kann so schon vor der Risikoschätzung ungefähr festgemacht werden, wie teuer und komplex die Einführung eines bestimmten IT-Produktes ins aktuelle System wäre. So kann bereits vorher entschieden werden, ob eine bestimmte Maßnahme überhaupt in Frage kommt, bevor die eigentliche Planung beginnt.

Bild 4: IT Maßnahmen sortiert nach Integration und Komplexität, Quelle: Computer Associates

Bild 4 zeigt eine Auswahl an Maßnahmen in der IT-Security und deren Kategorisierung nach Komplexität und Integration. Bei Einführung solcher Maßnahmen sollte immer abgewogen werden, ob sich diese wirtschaftlich lohnt und von Mitarbeitern auch voll akzeptiert und wie geplant genutzt wird.

RoSI ist im Grunde ein einfaches Modell, bei genauerer Analyse jedoch beliebig kompliziert aufzubauen. Es werden die Kosten für die Gefahrenabwehr den fiktiven Erträgen aus der Vermeidung einer Gefahr, soweit es möglich ist, gegenübergestellt (Ersparnis samt notwendiger Ausgaben für die Schadensbehebung).

Um die RoSI-Methode möglichst genau durchzuführen, müssen alle Prozesse und Methoden entsprechend detailliert definiert sein. Nur wer über einen ausreichenden Datenfundus verfügt, kann auch aussagekräftige Ergebnisse nach dem RoSI-Rechenmodell erzielen. Nur in diesen Fällen ist der RoSI berechenbar. Was bedeutet, dass es sich nicht um eine abstrakte Form eines Modells handelt, sondern direkt mit Ergebnissen zu Verbesserung der Wirtschaftlichkeit aufwarten kann.

Von den Kosten pro Jahr, die aufzuwenden sind (Summe recovery costs – ΣRC), um eine Gefahr abzuwehren bzw. effektiv auf diese zu reagieren, wird die zu erwartende Ersparnis (Summe expeted savings – ΣES) z.B. durch den Einsatz eines Gefahrenabwehr-Tools (Intrusion Detection Tool) subtrahiert. Zu dem Ergebnis sind die relevanten Investitionskosten (Summe investment costs – ΣIC) zu addieren (Einmalkosten; jahresbezogen, nach Abschreibungsdauer beziehungsweise Jahresprämien bei Leasing).

Es ergibt sich so die Formel für die zu erwarteten Verluste (Loss Expectancy – Ln), wobei n die Anzahl der Jahre darstellt:

Ln = (ΣRCn – ΣESn ) + ΣIC

RoSI ergibt sich schließlich als Differenz zwischen dem bereits in der oberen Formel enthaltenen ersten Parameter, gemindert um die vorher ermittelten zu erwartenden Verluste (Ln):

RoSI = ΣRCn – Ln

Investitionen in die Verbesserung der Wirtschaftlichkeit durch die Nutzung von IT

Auf der anderen Seite gibt es Investitionen in die IT, die im Gegensatz zum vorhergegangenen Punkt eine Steigerung der Wirtschaftlichkeit und Kostensenkungen bzw. Zeiteinsparungen als direktes Ziel haben. Diese senken die Kosten mittelfristig und dauerhaft sowie tragen so zur Rentabilität des Systems bei, haben keinen Fokus auf IT-Sicherheit.

Bei diesen Investitionen ist eine Berechnung durch die Kosten-Nutzen Analyse simpel durchführbar. Kennzahlen können einfacher hergeleitet werden, um Entscheidungen leichter herbeizuführen. Der TCO der Anschaffung kann dem Nutzen gegenübergestellt werden, wenn durch die Einführung einer Software z.B. Zeit eingespart wird. Zeit ist ein Faktor, der sich leicht in Geld umrechnen lässt. So wird relativ schnell ersichtlich, ob eine Einführung wirtschaftlich sinnvoll ist oder nicht.

Ein Bespiel für eine solche Investition ist der Umstieg von einer vergleichsweise teuren veralteten Software A auf eine neue schnellere Software B, die gegebenenfalls auch noch Open Source, aber zumindest merklich günstiger ist.

Hier kommen mehrere Punkte zur Geltung:

- Software B verkürzt die Bearbeitungszeit durch höhere Leistung und senkt somit auch die Zeit um Daten zu verarbeiten.

− Folge: schnellere Bearbeitungszeit = mehr verarbeitete Daten in Zeitraum x - Software B ist von Lizenzkosten her wesentlich günstiger als Software A

− Folge: Lizenz- und Anschaffungskosten werden eingespart.

Ausgehend von diesem einfachen Beispiel kann durch die Kosten-Nutzen Analyse schnell errechnet werden, wann sich die Anschaffungs- und Umstellungskosten amortisiert haben und die Software B rein rechnerisch gewinnbringend arbeitet.

In diesem überschaubaren Beispiel sind alle Daten in Form von nachprüfbaren Zahlen von Software A und B vorhanden, so ist eine realistische Berechnung auch ohne Probleme möglich, die zu einer Empfehlung auf Einführung der neuen Software führt. Im Gegensatz zu IT-Sicherheitsinvestitionen sind solche, die der direkten Verbesserung der Wirtschaftlichkeit durch die Nutzung neuer IT-Lösungen dienen, klarer und leichter zu berechnen.

Benchmarking

Ein weiterer Ansatz für die Budgetierung von IT-Security-Kosten ist die Zuschlagsvariante. Hier wird für die Gemeinkosten (ohne Personalkosten) nach Planung aller erforderlichen Ausgaben für Bereitstellung der Infrastruktur und die Durchführung neuer Projekte auf die ermittelte Gesamtsumme ein Sicherheitszuschlag erhoben. Abhängig vom vereinbarten Sicherheitsniveau und der Höhe des IT-Kostenniveaus werden hier Zuschläge zwischen 2 und 15% gerechnet. Diese Methode hat den Nachteil, keinerlei Transparenz mehr zu ermöglichen. Da der Wert zunächst nicht überprüfbar ist, ist ein Vergleich mit anderen Unternehmen der gleichen Branche (Benchmarking) ein beliebtes Verfahren, um zusätzliche Planungssicherheit zu gewinnen.

Liegen Untersuchungen zur eigenen Branche vor, ist dies gerade für mittelständische Betriebe eine sehr gute Möglichkeit eine Orientierung zu bekommen, was für das eigene Unternehmen angemessen zu planen ist5.

Fazit

Jedes Unternehmen, welches Informationstechnik einsetzt, trägt ein Betriebsrisiko. So wie es längst zur Gewohnheit zählt, das Firmengelände gegen unbefugten Zutritt zu sichern, um zu vermeiden, dass Firmengeheimnisse das Gelände verlassen oder Sabotageakte durchgeführt werden können, so muss es zur Gewohnheit werden, Maßnahmen für die Sicherheit der IT zu ergreifen. Sicherheit von Anlagen und Gebäuden ist längst permanenter Bestandteil der Gemeinkosten eines Unternehmens, determiniert durch das angestrebte Sicherheitsniveau. Seltsamerweise wird dennoch über die Notwendigkeit von Budgets zur Sicherung der IT, nicht nur über die Höhe, noch immer jährlich neu diskutiert. Besonders erstaunlich ist dies vor dem Hintergrund, dass selbst in Unternehmen, deren Existenz elementar von der Absicherung der IT abhängt, wie etwa Banken, diese Diskussionen noch immer geführt werden.

Der Grundsatz, eine einhundertprozentige Sicherheit könne nie erreicht werden, führt direkt zur Notwendigkeit, Restrisiken zu managen. Die versicherungstechnischen, bezahlbaren Möglichkeiten sind begrenzt.

Sieben Kernpunkte für den Umgang mit IT-Sicherheitsinvestitionen lassen sich definieren:

- Sicherheit ist eine Frage der Beherrschung. Nur wenn sich ein Unternehmen professionell damit auseinandersetzt und Entscheidungen nicht leichtfertig tätigt sondern bewusst trifft, kann Sicherheit dauerhaft gewährleistet werden.

- Sicherheit lässt sich nicht immer klar abrechnen. Da Charakteristika eher einer Versicherung ähneln, gibt es kaum die Möglichkeit einer klaren Abrechnung mit klassischen Kosten/Nutzen Eigenschaften. RoSI bietet eine Alternative, kann aber nicht durchgehend eingesetzt werden und erforderte eine gut dokumentierte Datenbasis als Grundlage.

- Immer mehr Organisationen führen IT-Sicherheitsinvestitionen auch bei negativen RoSI Kalkulationen durch. Durch den gestiegenen Kundenanspruch an IT-Sicherheit werden solche Investitionen mehr und mehr als Wettbewerbsvorteil gesehen. Nicht zu Letzt gibt es auch gesetzliche Vorgaben z.B. im Rahmen des Risikomanagements (z.B. Basel II).

- Die RoSI Berechnung ist nicht frei von Schwachstellen, so wird immer von einer gleichbleibenden Risikobehandlung ausgegangen, auch wird das Risiko der IT-Sicherheitsinvestition an sich nicht berücksichtigt (z.B. Fehlinvestitionen). Des Weiteren werden sogenannte Switching und Opportunity Costs im Rahmen der Berechnung von RoSI nicht berücksichtigt. Es bietet sich an, RoSI in Kombination mit anderen Verfahren, wie z.B. der Risikomatrix, Penetrationstest oder weiteren Simulationen, anzuwenden.

- Sicherheitsinvestitionen sind eine Geschäftsentscheidung. Sie sollten gemeinsam untersucht und gelöst werden. Entscheidungen sollten aber IT-Führungskräfte tätigen, die die Übersicht behalten und fachkundig sind.

- Sicherheitsfragen sind ganzheitlich zu berücksichtigen. Sicherheitslücken können überall im Unternehmen und außerhalb gleichermaßen entstehen.

- Sicherheit muss so professionell behandelt werden wie der Rest des Geschäftes. Werden Sicherheitslücken in der IT leichtfertig in Kauf genommen, riskiert das Unternehmen einen großen Schaden.

Remigiusz Plath ist Business Consultant im Bereich IT-Strategy & Governance bei BearingPoint.

Christoph Steens ist Senior Manager im Bereich IT-Strategy & Governance bei BearingPoint.