APT (Advanced Persistent Threat)-Attacken haben nichts mit einem „Rundumschlag“ zu tun, bei dem einfach konzipierte Malware an beliebige und möglichst viele Opfer verteilt wird. Vielmehr haben es Cyberkriminelle mit APTs gezielt auf ein bestimmtes Unternehmen oder flächendeckend auf eine ausgewählte Branche abgesehen. Die Absicht von APT-Kriminellen ist es, unerkannt und über einen langen Zeitraum geschäftskritische Daten auszuspionieren oder Unternehmenskonten zu plündern. Oft werden APT-Angriffe über Monate oder sogar Jahre hinweg nicht bemerkt.

Charakteristisch für solche Attacken ist der Einsatz von hochkomplexer Schadsoftware. Diese setzt sich meist aus verschiedenen Malwarevarianten zusammen. Kommen Zero-Day-Exploits und/oder neue Verhaltensmuster zum Einsatz, können sie sogar Sicherheitssysteme umgehen. Hauptsächlich gelangt APT-Malware über Spear-Phishing-Methoden auf Mitarbeiterrechner. In diesem Zusammenhang wird mittlerweile auch die Cloud als Speicherort genutzt, um von dort Schadsoftware in die IT-Systeme der Opfer herunterzuladen.

Folgen eines APT-Angriffs

Schlimm genug, dass die sensiblen Daten von Unternehmen auf diese Weise in falsche Hände geraten können und somit die regulären Geschäftstätigkeiten ordentlich durcheinander gebracht werden. Darüber hinaus kann auch die Reputation einer Organisation leiden, wenn der Angriff publik wird. Aus Imageschäden resultieren oft langfristige finanzielle Einbußen. Aber auch allein die direkten Kosten in Folge eines Cyberangriffs, die zur unmittelbaren Schadensbegrenzung (etwa Schließen der Sicherheitslücke, Beseitigung der Störung durch interne und externe Spezialisten) aufgewendet werden müssen, können enorm sein.

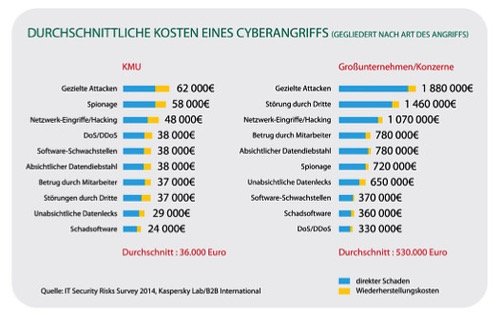

Dies zeigt die Umfrage von B2B International im Auftrag von Kaspersky Lab aus dem Jahr 2014. Es wurden rund 3.900 IT-Entscheider aus 27 Ländern befragt. Eines der Ergebnisse: Je größer ein Unternehmen, desto höher ist der voraussichtliche Schaden in Folge eines Cyberangriffs. So kommen bei zielgerichteten Attacken auf Großunternehmen im weltweiten Durchschnitt rund zwei Millionen Euro Kosten zu, bei kleinen und mittleren Unternehmen schlagen immerhin noch rund 62.000 Euro zu Buche. Auch DDoS (Distributed Denial of Service)-Attacken verursachen enorme finanzielle Schäden. Durch massenhaft parallel laufende Anfragen, die an das IT-System des Opfers gesendet werden, stören Cyberkriminelle den Betrieb von Websites und Datenbanken oder legen die Informationssysteme komplett lahm.

Bild: Gezielte Attacken verursachen die meisten Kosten bei Konzernen und KMUs.

Durch solche Angriffe können gerade kleine und mittelständische Unternehmen schnell an den Rand ihrer Existenz geraten. Zumal KMUs in der jüngsten Vergangenheit immer öfter zum Zielobjekt von APT- und DDoS-Attacken werden: Sie halten sich für zu unbedeutend, um angegriffen zu werden, und vernachlässigen deshalb ihren IT-Schutz. Genau dadurch sind sie ein gefundenes Fressen für Cyberkriminelle. Um schwerwiegende Folgen zu vermeiden, sollten Unternehmen dafür sorgen, dass APTs erst gar nicht ins Unternehmensnetzwerk gelangen.

Das Zauberwort heißt Prävention

Wenn man sich das Chaos vorstellt, das in einer IT-Abteilung nach einem Cyberangriff ausbricht, liegen die Vorteile eines Präventivkonzepts auf der Hand: Vorbeugende Strategien zur Risikominderung sind planbar und lassen sich schneller und kostengünstiger umsetzen als Wiederherstellungsmaßnahmen nach einem erfolgten Angriff. Je vielschichtiger die präventiven Abwehrmaßnahmen dabei sind, desto besser.

Die Bausteine eines Security-Konzepts

Im Einzelnen sollte ein modernes Security-Konzept folgende Bereiche berücksichtigen, um die Sicherheitslücken in Unternehmen zu schließen:

- IT-Sicherheitssoftware

- Mitarbeiter

- Benachrichtigungs- und Alarmierungsdienste

Bei der großen Bandbreite unterschiedlicher Endpoints in der heutigen Firmen-IT und der Vielzahl von Methoden, die Cyberkriminelle für die Infizierung von Netzwerken einsetzen, reichen Anti-Malware-Technologie und Firewall zum ganzheitlichen Schutz nicht mehr aus. Denn diese Sicherheitstechniken können nur Schadsoftware erkennen, die auf bereits bekannten Signaturen beruht – nicht aber zwingend neue, hochentwickelte Malware, die in APT-Angriffen eingesetzt wird. Somit stellt eine unzureichende Sicherheitsstrategie eine große Lücke im Unternehmen dar.

Es sind vielmehr Schutztechnologien nötig, die proaktiv nach neuen Risiken Ausschau halten und/oder die Ausführung von potenziell gefährlichen Programmen verhindern:

- Vertrauensstufen: Durch das Festlegen von Vertrauensstufen lässt sich das Verhalten von Programmen kontrollieren. Vertrauensstufen definieren beispielsweise, auf welche Daten zugegriffen werden darf und welche modifiziert werden können. So wird die Ausführung potenziell gefährlicher Programme eingeschränkt. Ein nicht vertrauenswürdiges Programm darf überhaupt keine Aktivitäten auslösen.

- Aktivitätsmonitor: Er erfasst Daten zu Programmen und anderen Systemaktivitäten mithilfe von Tracking-Routinen und unterscheidet dabei Verhaltensmuster. In Kooperation mit Anti-Malware-Technologien, der Firewall sowie weiteren Schutzkomponenten werden schädliche Aktionen und destruktive Verhaltensmuster, die auf Malware hinweisen, blockiert.

- Automatischer Exploit-Schutz: Die Komponente konzentriert sich bei ihren Sicherheitsprüfungen auf häufig angegriffene Programme wie Internet Explorer, Microsoft Office und Adobe Reader. Dank einer fortlaufenden Überwachung aller im Arbeitsspeicher befindlichen Prozesse können Anomalien und die für Exploits charakteristischen Verhaltensmuster frühzeitig erkannt werden. So lassen sich selbst solche Angriffe abwehren, die bisher noch gar nicht beobachtet wurden (Zero-Day-Exploits).

- Default-Deny-Richtlinien und dynamisches Whitelisting: Diese Funktionen lassen unbekannte Programme nur dann ins Netzwerk herein, wenn der Administrator explizit zustimmt. Sie sind dadurch in einer sogenannten Whitelist registriert. Diese Methode sorgt dafür, dass nur vertrauenswürdige Programme auf den Firmenrechnern ausgeführt werden. APT-Malware kommt erst gar nicht ins Netzwerk hinein, da sie in der Regel als Programm auftaucht, das nicht in einer Whitelist verzeichnet ist.

Solche und viele weitere verhaltensbasierte Schutz-Technologien arbeiten bei Kaspersky-Lösungen zusammen und ermöglichen die Erkennung und Abwehr von bekannten, neu entstehenden und komplexen Bedrohungen. Aber auch Lösungen, die auf bestimmte Branchen und IT-Umgebungen ausgerichtet sind, sollten die heutige IT-Security-Landschaft im Unternehmen ergänzen. So hat Kaspersky Lab beispielsweise spezifische Produkte für den Schutz von Online- und Mobile-Banking, virtualisierten Umgebungen und kritischen Infrastrukturen entwickelt.

Sicherheitsfaktor Mitarbeiter

Darüber hinaus sollten die Mitarbeiter beim Sicherheitskonzept unbedingt berücksichtigt werden. Sie haben wichtige Schlüsselfunktionen, wenn es um das Einschleusen von Malware ins Unternehmen geht. Oft werden dafür sogenannte Social-Engineering-Methoden eingesetzt: Social Engineering („soziale Manipulation“) nennt man zwischenmenschliche Beeinflussungen mit dem Ziel, bei einer Person ein bestimmtes Verhalten hervorzurufen, beispielsweise das Preisgeben von vertraulichen Informationen.

Dafür spionieren Kriminelle das persönliche (digitale) Umfeld der Zielperson aus und/oder täuschen Identitäten vor, die dem Opfer bekannt sind. So werden Mitarbeiter beispielsweise durch E-Mails manipuliert, die scheinbar von einem Kollegen oder Vorgesetzten kommen. Ein mögliches Szenario: Ein vermeintlicher IT-Administrator schreibt seinen Kollegen aus der Buchhaltung mit der Bitte an, seine Login-Daten für ein bestimmtes Programm als Antwort zurückzusenden, da angeblich technische Probleme vorliegen.

Oft wissen Mitarbeiter gar nicht, dass solche hinterlistigen Methoden von Cyberkriminellen verwendet werden. Völlig selbstverständlich und nichtsahnend setzen sie die in der Mail geforderten Aktionen um – anstatt erst einmal gar nicht auf die Mail zu reagieren und die tatsächlichen IT-Administratoren über den Sicherheitsvorfall in Kenntnis zu setzen. Mitarbeiterschulungen sind deshalb für Unternehmen eine wichtige Komponente ihres Security-Konzepts, um den Blick für die Gefahr zu schärfen und die Sicherheitslücken zu schließen (vgl. Security Intelligence Services von Kaspersky Lab).

Zusätzlich sollten Unternehmen auch auf Benachrichtigungs- und Alarmierungsdienste der IT-Security-Anbieter zurückgreifen. Die zur Verfügung gestellten Informationen können beispielsweise auf ihre speziellen Geschäftstätigkeiten (zum Beispiel E-Commerce) ausgerichtet sein oder eine Ergänzung zu ihrem SIEM (Security Information and Event Management)-System darstellen. Dieses leitet Meldungen zu sicherheitsrelevanten Ereignissen auf Netzwerkgeräten an eine zentrale Konsole weiter. Mit SIEM können Unternehmen kontinuierlich den Sicherheits- und Compliance-Standard ihrer gesamten IT überwachen.

Security Intelligence Services von Kaspersky Lab:

- Schulungsprogramm für Cybersicherheit (von Sicherheitsgrundlagen bis digitale Forensik und Malware-Analyse)

- URL-Feeds (zur Ergänzung von SIEM-Systemen)

- Intelligence Reports (Abo-Service zu aktueller Malware)

- Überwachungs- und Benachrichtigungsservices für Online-Banking (Botnet-Tracking und Bedrohungsalarmierung)

- Vorfallsuntersuchungen (Analysen gerade stattfindender oder erfolgter Attacken)

Fazit

IT-Sicherheitssoftware mit proaktiven Technologien, Mitarbeiterschulungen sowie Benachrichtigungs- und Alarmierungsdienste sind effektive Maßnahmen, um in Unternehmen Sicherheitslücken zu schließen.

Weitere Informationen: