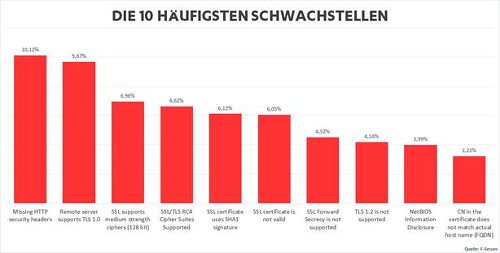

Die Statistik oberhalb zeigt die zehn meistentdeckten Schwachstellen, die während der Untersuchung im Frühjahr 2016 gefunden wurden, welche von F-Secure Radar – einer Schwachstellen-Scan- und Managementlösung – durchgeführt wurde. Zusammengezählt kommen die zehn häufigsten Verwundbarkeiten auf etwas mehr als 61% der 100 häufigsten Schwachstellen.

Schaut man zusätzlich auf die verschiedenen Schwachstellen, ist festzustellen, dass viele davon Fehlkonfigurationen oder Umsetzungsprobleme mit Verschlüsselungsprotokollen sind (zusammengezählt 44% der häufigsten Probleme).

Warum also treten diese Probleme so häufig auf?

Nun, Verschlüsselung ist de facto der Standard, um Kommunikation zu sichern. Jedes Unternehmen sollte sie in irgendeiner Form verwenden. Doch während viele Firmen Verschlüsselung nutzen, implementieren sie diese nicht zwangsläufig im Einklang mit den Best Practices.

Während beispielsweise Secure Socket Layer (SSL) Verschlüsselung weitestgehend genutzt wird, hat sogar die jüngste Version (die selbst relativ alt ist) Schwachstellen, die Unternehmen so genannten Man-in-the-Middle (MITM) Attacken ausliefern können. Und weil SSL-Versionen von den neueren Transport Layer Security (TLS) Protokollen ersetzt werden, haben Firmen, die SSL-Versionen benutzen, nicht nur eine, sondern zahlreiche Schwachstellen, die das Interesse von Kriminellen, Unternehmenssaboteuren oder anderer Akteure wecken können.

Und während die neueren TLS-Protokolle sicherer sind, müssen Unternehmen sicherstellen, dass sie die aktuellste Version nutzen. Viele Untersuchungsergebnisse zeigen, dass viele Firmen das immer noch nicht tun.

Diese Probleme haben nicht das Gewicht anderer Schwachstellen, aber sie reichen aus, um ungewollte Aufmerksamkeit zu erregen.

„Diese Schwierigkeiten sind nicht unbedingt drängend, wenn Sie über diese an sich nachdenken, aber Hacker sehen nicht-kritische Mängel als Internets-Sicherheits-Äquivalent zu einem ‚Tritt mich‘-Schild“, kommentiert Andy Patel, Senior Manager F-Secure Technology Outreach. „Es gibt viele Wege, zufällig beim gelegentlichen Surfen auf diese Schwachstellen zu stoßen. Sogar Hacker ohne Interesse daran, etwas Böses zu tun, könnten versucht sein, die Lücke auszunutzen, um zu sehen, was passiert. Firmen, die etwas Glück haben, könnten eine hilfreiche Mail erhalten, die sie über das Problem aufklärt. Aber die ohne Glück werden auf professionelle Kriminelle treffen, die Ausspähung als Vorbereitung für gezielte Attacken nutzen.“

Was also können CISOs tun, um diese Verwundbarkeiten zu vermeiden? Zunächst ist ein umfassendes Schwachstellen-Management-Programm ein guter Start. Und dieses sollte Folgendes beinhalten:

- Netzwerke und Schwachstellen sichtbar machen: Sogar IT-Administratoren können Schwierigkeiten dabei haben, das gesamte Netzwerk zu überblicken. Manche Teile eines Netzwerks können so selten verwendet werden, dass sie vergessen wurden – oder sie wurde sogar ohne Wissen und Beratung des IT-Personals aufgesetzt. Dies macht es einfach, sie von Wartungsarbeiten auszuschließen, deshalb ist eine gute Übersicht über Ihr Netzwerk der Schlüssel.

- Verwundbare Applikationen und Betriebssysteme patchen: Patch Management mag wie ein No-Brainer erscheinen, fehlt aber immer noch in vielen Firmen. Das zu priorisieren sollte ganz oben auf der To-Do-Liste eines CISO stehen. Dies mag nach einer beängstigenden Aufgabe klingen, aber Patch Management-Lösungen können Unternehmen relativ schnell und schmerzfrei diese Aufgabe abnehmen und sich somit um viele von Angreifern genutzte Schwachstellen kümmern.

- Eine umfassende Befestigungsstrategie implementieren: Während Lösungen zum Patch Management exzellent sind, um beliebte Apps und Software zu warten, werden sie nicht alles finden. Mit Verwundbarkeits- und Port-Scans können sowohl das Netzwerk als auch seine Schwachstellen sichtbar gemacht werden. Und die besten Lösungen werden Programmiergerüste zum Support bereitstellen, die IT-Administratoren nutzen können, um alle Schwachstellen in ihren Netzwerken zu finden und zu fixieren.