Ein umfassender Schutz von Unternehmensdaten und -werten vor dem Zugriff Unberechtigter macht es erforderlich, mehrere Dimensionen von Bedrohungsszenarien in Erwägung zu ziehen. Diese können externer wie interner Natur sein. Berücksichtigt werden muss zudem auch die zunehmende digitale Transformation. So sehr die Digitalisierung wichtiger Treiber für Wachstum ist, so sehr erhöht sie die Anfälligkeit der Unternehmen für Cyber- Kriminalität.

Mehrdimensional ist auch das Ausmaß der Schäden: Imageverlust durch Datenlecks, finanzielle Einbußen durch Produktionsstillstand oder Diebstahl von Geschäftsgeheimnissen, operative Einschränkungen durch Manipulation von technischen Geräten. Betroffen sind nicht nur die Unternehmen. Bei Verstößen und nachweisbaren Sicherheitsmängeln können Vorstände und Führungskr.fte zur Verantwortung gezogen und in die Pflicht genommen werden. In einer aktuellen Studie der Oliver Wyman-Schwestergesellschaft Marsh nennen Risikomanager großer Unternehmen dementsprechend vor allem den Missbrauch von Kundeninformationen, den Verlust von Intellectual Property, Rufschädigung und – zunehmend – aufsichtsrechtliche Konsequenzen als Punkte, die ihnen die meisten Sorgen bereiten.

Vor diesem Hintergrund gehört das Thema Informationssicherheit auf die Vorstandsagenda. Erforderlich sind Sicherheitsmaßnahmen, die die gesamte Organisation einschließen. In technischer Hinsicht ist beispielsweise zu gewährleisten, dass kein unberechtigter Zugriff auf die Systeme im Unternehmen möglich ist. Im Zuge erweiterter Schulungsmaßnahmen müssen Mitarbeiter für das Thema Informationssicherheit sensibilisiert werden. Mit der Einführung nachhaltiger Führungsstrukturen und -mechanismen ist für die Sicherheit der Organisation zu sorgen. Prozesse wiederum sind so zu gestalten, dass sich Dritte keine Unternehmensdaten beschaffen können.

Hoher Nachholbedarf

Noch mangelt es vielerorts an der Erkenntnis, dass die Anforderungen an eine weitreichende Informationssicherheit mehrdimensional sind und die Risikobewertung einen ganzheitlichen Ansatz erfordert. Hauptgrund dafür ist aus Sicht von Oliver Wyman, dass in Unternehmen zu wenig Transparenz darüber besteht, welche Informationen tatsächlich schützenswert sind. Diese variieren je Unternehmen und Branche. Sind es bei einem Hersteller von Maschinen Baupläne oder Zugriffsdaten für Produktionsanlagen, können es bei Industriedienstleistern oder Marketingagenturen Kundendaten oder vertrauliche Projektinformationen sein.

„Informationssicherheit heiß nicht, von heute auf morgen die perfekte Sicherheit zu erreichen. Technische Verbesserungen lassen sich oftmals relativ rasch erzielen, organisatorische und prozessuale Veränderungen brauchen Zeit.“

Dr. Claus Herbolzheimer, Partner Strategic IT & Operations bei Oliver Wyman

Entsprechend groß ist der Nachholbedarf, was umfassende Sicherheit angeht. Sich allein auf die technische Kompetenz der IT-Abteilung oder ein funktionierendes Corporate Risk Management zu verlassen, reicht nicht aus. Letzteres kann angesichts der Vielschichtigkeit möglicher Bedrohungen und der daraus resultierenden komplexen Fragestellungen lediglich Basis für ein wirkungsvolles Information Security Management sein, das Prozesse und Strukturen ebenso anpasst wie technische Rahmenparameter, Unternehmenskultur und den Umgang mit Mitarbeitern.

Erfolgsentscheidende Faktoren

Für nachhaltige Informationssicherheit sind verschiedene Erfolgskriterien entscheidend. Dazu gehört in erster Linie die ganzheitliche Risikobewertung über alle Funktionen und Ebenen hinweg, die potenzielle Ziele ebenso berücksichtigt wie Bedrohungen und Maßnahmen. Von Bedeutung ist zudem, sich Klarheit über die wichtigsten Informationswerte und Daten des Unternehmens zu verschaffen. Damit sind die Informationen, Produkte, Bereiche, Prozesse oder Systeme gemeint, die für das Unternehmen von strategischer Relevanz und daher unbedingt zu schützen sind. Zugleich führt kein Weg daran vorbei, im Blick zu haben, wie sich deren Stellenwert durch die digitale Transformation oder die Entwicklung des Geschäftsmodells verändern wird.

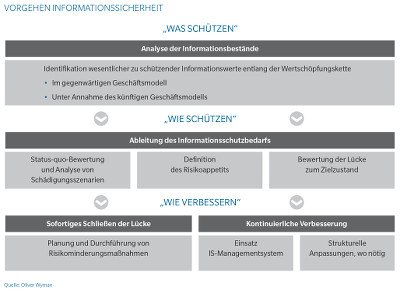

Bild 1: Ein unternehmensweiter Rahmen für das Information Security Management.

Darüber hinaus gilt es, sich infrage kommende Schädigungsszenarien zu vergegenwärtigen, die Risikobereitschaft festzulegen und zentrale Maßnahmen für den Informationsschutz zu verankern. Diese reichen von der Definition einer klaren Strategie zum Schutz aller relevanten Unternehmensinformationen über den Aufbau entsprechender Governance-Strukturen bis hin zu regelmäßigen Audits sowie Prozesskontrollpunkten, die es ermöglichen, das Ausmaß der Bedrohungen jederzeit abschätzen zu können (Bild 1).

Kontinuierlicher Prozess

Informationssicherheit heißt nicht, von heute auf morgen die perfekte Sicherheit zu erreichen. Während sich eine technische Verbesserung oftmals relativ rasch erzielen lässt, können organisatorische und prozessuale Veränderungen bis zu einem Jahr dauern. Am zeitintensivsten ist es in der Regel, die Mitarbeiter zu sensibilisieren.

Bild 2: Vorgehen im Bereich der Informationssicherheit.

Steht das Fundament, wird moderne Informationssicherheit zu einem fortlaufenden Prozess, der je nach Ausprägung und Unternehmensgröße unterschiedlich aufwendig ist. Diesen gezielt zu steuern erfordert eine übergeordnete Sicherheitsinstanz. Das kann ein Chief Information Security Officer sein, ein erweiterter Datenschutzbeauftragter oder ein Vorstandsmitglied, dessen Aufgabenbereich entsprechend aufgestockt wird.

Für alle Unternehmen ist es jetzt an der Zeit zu handeln. Cyber-Kriminalität wird weiter zunehmen und noch vielfältiger werden. In der Folge werden auch die Schäden für die Unternehmen ein noch größeres Ausmaß annehmen. Dem gilt es Vorschub zu leisten – mit einem ganzheitlichen Information Security Management.

Dr. Claus Herbolzheimer

Fachartikel aus it security Mai 2015, Seite 14-15